Reklame

Nu burde vi alle være opmærksomme på farerne ved at sikre netværk med WEP, hvilket Jeg demonstrerede før, hvordan du kunne hacke på 5 minutter Sådan knækker du dit eget WEP-netværk for at finde ud af, hvor usikkert det egentlig erVi fortæller dig konstant, at det at bruge WEP til at 'sikre' dit trådløse netværk virkelig er et fjolsspil, men folk gør det stadig. I dag vil jeg gerne vise dig præcis, hvor usikker WEP virkelig er, ved at... Læs mere . Rådet har altid været at bruge WPA eller WPA2 til at sikre dit netværk med en lang adgangskode, der ikke kunne hackes af brute force.

Nå, det viser sig, at der er en betydelig bagdør i de fleste routere, som kan udnyttes - i form af en teknologi kaldet WPS. Læs videre for at finde ud af, hvordan hacket virker, hvordan du tester dit eget netværk, og hvad du kan gøre for at forhindre det.

Baggrund

WPA i sig selv er ret sikker. Adgangssætningen kan kun brydes gennem brute force, så den er kun realistisk hackbar, hvis du har valgt en svag enkeltordsadgangssætning.

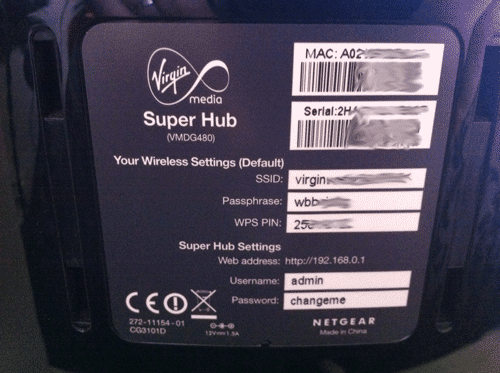

WPS på den anden side er en teknologi indbygget i de fleste wifi-routere, der giver dig mulighed for nemt at omgå WPA-adgangskoden ved enten ved hjælp af en fysisk PIN-kode, der er skrevet på siden af routeren, eller en knap, som du kan trykke på på begge enheder for at parre dem.

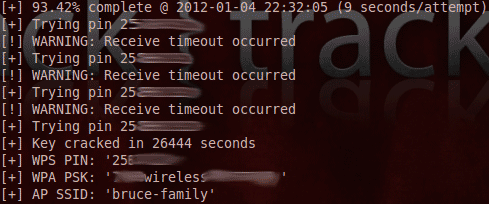

Det viser sig, at WPS PIN-koden - en sølle 8-cifret numerisk kode – er meget sårbar over for brute force-angreb. Forudsat en modtagelig router og godt signal, kan WPS PIN-koden hackes på så lidt som 2 timer. Når WPS PIN-koden er opnået, afsløres WPA-adgangssætningen også.

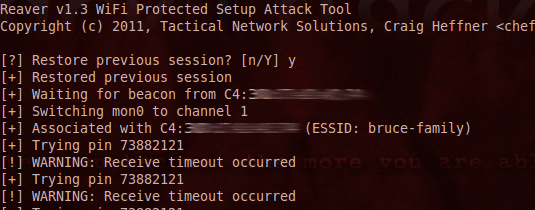

Reaver, udgivet af Craig Heffner og tilgængelig til download på Google Code, er en praktisk implementering, som du kan pege og skyde på levedygtige netværk. Her er en video af det i aktion (spring til slutningen, hvis du bare vil se hele adgangssætningen afsløret for angriberen):

Stefan Viehböck også opdagede samme sårbarhed uafhængigt og har udgivet et lignende værktøj, som du kan downloade. Her er en video af Stefans app i aktion:

Afhjælpning af angrebet

Der er et par metoder til at afbøde angrebet. Den første er helt at deaktivere WPS-indstillingen på din router. Desværre er dette ikke muligt på alle routere og er normalt aktiveret som standard, så ikke-teknologisk kyndige brugere er modtagelige her.

Ikke kun det, men jeg fandt på min router muligheden for at DEAKTIVER WPS PIN deaktiverede faktisk ikke PIN-koden, der var skrevet på siden af routeren - kun den brugerdefinerede PIN-kode. jeg citerer:

Når det er deaktiveret, kan brugere stadig tilføje en trådløs klient via WPS med enten trykknap- eller PIN-nummermetode.

Så i nogle tilfælde ser det ud til, at dette er en permanent bagdør, som ikke kan afbødes af brugerindstillinger alene.

En anden mulighed er at deaktivere det trådløse netværk helt på modtagelige enheder, selvom det naturligvis er dette vil ikke være en levedygtig mulighed for de fleste brugere, der har brug for wifi-funktionaliteten til bærbare computere og mobiler enheder.

Avancerede brugere blandt jer tænker måske på dette tidspunkt på MAC-adressefiltrering for at oprette en liste over specifikke enheder tilladt at tilslutte sig netværket – men dette kan let omgås ved at forfalske MAC-adressen på en tilladt enhed.

Endelig kan enheder starte en lockout, når successive mislykkede forsøg opdages. Dette afbøder ikke fuldstændigt et angreb, men øger den tid, der er nødvendig for at fuldføre det betydeligt. Jeg tror på, at Netgear-routere har en automatisk 5 minutters blok indbygget, men i min test øgede dette kun den krævede angrebstid til højst en dag.

En firmwareopdatering kan øge den tid, enheder blokeres, og dermed eksponentielt øge den samlede tid, der er nødvendig for et angreb), men dette vil enten være brugerinitieret (usandsynligt for de fleste brugere) eller udføres automatisk, når routeren genstarter (som det ofte er tilfældet med kabel tjenester).

Prøv det selv

For dem, der ønsker at teste deres egne hjemmeopsætninger for sårbarheden, kan du få den seneste kode fra Reaver-projektet på Google Code. Du skal bruge en smag af Linux for at teste det på (foreslår jeg Backtrack), samt et kort, der giver mulighed for promiskuøs wifi-overvågning og passende drivere/aircrack-softwarepakke. Hvis du var i stand til at følge min sidste tutorial på WEP-krakning Sådan knækker du dit eget WEP-netværk for at finde ud af, hvor usikkert det egentlig erVi fortæller dig konstant, at det at bruge WEP til at 'sikre' dit trådløse netværk virkelig er et fjolsspil, men folk gør det stadig. I dag vil jeg gerne vise dig præcis, hvor usikker WEP virkelig er, ved at... Læs mere , dette vil også virke.

Når du har downloadet pakken, skal du navigere til biblioteket og skrive (udskiftning af XXXX med det aktuelle versionsnummer, eller husk, at du kan trykke på TAB for at få konsollen til at automatisk udfylde kommandoen for dig med et matchende filnavn):

tar -xvf reaver-XXXXX.tar.gz cd reaver-XXXX/src. ./konfigurere. lave. lave installation. airmon-ng start wlan0.

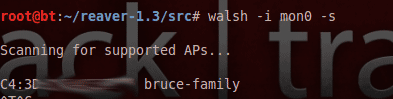

Du bør se noget om, at en mon0-grænseflade bliver oprettet. For at scanne efter passende netværk skal du bruge:

walsh -i mon0.

og for at begynde reaver-angrebet, skriv (erstattet BSSID med det hexadecimale BSSID for målnetværket):

reaver -i mon0 -b BSSID -vv -d 0 --ignore-locks.

Det siger sig selv, at dette ville være en alvorlig kriminel lovovertrædelse at optræde på ethvert netværk, som du ikke har eksplicit tilladelse til at teste på.

Fejlfinding

Sørg for at tjekke Reaver-wikien for en mere fyldestgørende FAQ. Det mest almindelige problem, jeg fandt, var enten et for svagt signal, hvilket betyder, at et fuldt WPS-håndtryk aldrig kunne blive det fuldført, eller den samme PIN-kode blev gentaget sammen med en timeout - dette skyldtes routeren 5 minutter låst ude.

Jeg lod dog softwaren køre, og efter nogen tid ville den prøve nogle flere PIN-koder, indtil mit hjemmenetværk var brudt på under 8 timer, og de 20 alfanumeriske, blandede tegnsætningsadgangssætninger, som jeg flittigt havde indstillet, blev afsløret på skærmen.

Bør du være bekymret?

Dette er stadig i høj grad et nyt angreb, men det er vigtigt, at du er opmærksom på farerne og ved, hvordan du beskytter dig selv. Hvis du finder ud af, at din router er sårbar og har et supportnummer at ringe til, vil jeg foreslå, at du spørger dem, hvor længe den vil være indtil en passende firmwareopdatering er tilgængelig, eller hvordan du kan gå til opgraderingsprocessen, hvis den er tilgængelig allerede.

Nogle brugere vil nemt kunne forhindre dette angreb med en simpel indstillingsændring, men for det store antal routere i brug dette er en permanent bagdør, som kun en firmwareopdatering vil afbøde noget.

Fortæl os det i kommentarerne, hvis du har spørgsmål eller formåede at prøve dette på din egen wifi.

James har en BSc i kunstig intelligens og er CompTIA A+ og Network+ certificeret. Han er hovedudvikleren af MakeUseOf og bruger sin fritid på at spille VR-paintball og brætspil. Han har bygget pc'er, siden han var barn.