Reklame

Da vi nærmer os bunden af 2016, lad os tage et minut at reflektere over de sikkerhedslektioner, vi lærte i 2015. Fra Ashley Madison Ashley Madison lækker ingen big deal? Tænk igenDiskret online datingside Ashley Madison (primært målrettet mod snyder ægtefæller) er blevet hacket. Dette er dog et langt mere alvorligt problem, end der er skildret i pressen, med betydelige konsekvenser for brugernes sikkerhed. Læs mere , til hakkede kedler 7 grunde til, at tingenes internet skal skræmme digDe potentielle fordele ved Internet of Things bliver lyse, mens farerne kastes i de stille skygger. Det er tid til at henlede opmærksomheden på disse farer med syv skræmmende løfter fra IoT. Læs mere , og tvivlsomme sikkerhedsrådgivning fra regeringen, er der meget at tale om.

Smarte hjem er stadig et sikkerheds mareridt

I 2015 var der et brus med mennesker, der opgraderede deres eksisterende analoge husholdningsartikler med computerstyrede, internetforbundne alternativer. Smart hjem-teknologi virkelig

startede i år på en måde, der ser ud til at fortsætte ind i det nye år. Men på samme tid blev det også hamret hjem (undskyld), at nogle af disse enheder er ikke så sikre.Den største sikkerhedshistorie for Smart Home var måske, at opdagelsen, at nogle enheder var forsendelse med duplikerede (og ofte hårdkodede) krypteringscertifikater og private nøgler. Det var heller ikke kun Internet of Things-produkter. Routere udstedt af større internetudbydere har vist sig at have begået denne mest kardinal af sikkerheds synder.

Så hvorfor er det et problem?

Dette gør det væsentligt, at en angriber trivielt at spionere på disse enheder gennem en "Mand-i-midten" -angreb Hvad er et menneske i midten-angreb? Sikkerheds jargon forklaretHvis du har hørt om "mand-i-midten" -angreb, men ikke er helt sikker på, hvad det betyder, er dette artiklen for dig. Læs mere , aflytning af trafik, mens den samtidig forbliver uopdaget af offeret. Dette vedrører, i betragtning af at Smart Home-teknologi i stigende grad bliver brugt i utroligt følsomme sammenhænge, såsom personlig sikkerhed, husholdningssikkerhed Nest Protect Review og Giveaway Læs mere og inden for sundhedsvæsenet.

Hvis dette lyder velkendt, skyldes det, at en række større computerproducenter er blevet fanget og gør en meget lignende ting. I november 2015 viste det sig, at Dell leverede computere med en identisk rodcertifikat kaldet eDellRoot Dells seneste bærbare computere er inficeret med eDellRootDell, verdens tredjestørste computerproducent, er blevet fanget med levering af rogue rodcertifikater på alle nye computere - ligesom Lenovo gjorde med Superfish. Sådan gør du din nye Dell PC sikker. Læs mere , mens i slutningen af 2014 blev Lenovo startet med vilje at bryde SSL-forbindelser Ejere af Lenovo-bærbare computere Pas på: Din enhed kan have forudinstalleret malwareDen kinesiske computerproducent Lenovo har indrømmet, at bærbare computere, der blev sendt til butikker og forbrugere i slutningen af 2014, havde malware forudinstalleret. Læs mere for at injicere annoncer på krypterede websider.

Det stoppede ikke der. 2015 var faktisk året med Smart Home-usikkerhed, med mange enheder identificeret som kommer med en uanstændig åbenlys sikkerhedssårbarhed.

Min favorit var iKettle Hvorfor iKettle Hack skal bekymre dig (selvom du ikke ejer en)IKettle er en wifi-aktiveret kedel, der tilsyneladende kom med en massiv, gabende sikkerhedsfejl, der havde potentialet til at sprænge åbne hele WiFi-netværk. Læs mere (du gætte på det: En Wi-Fi-aktiveret kedel), som en angriber kunne overbevise om at afsløre Wi-Fi-detaljerne (i klartekst, ikke mindre) på sit hjemmenetværk.

For at angrebet skulle fungere, var du først nødt til at oprette et forfalsket trådløst netværk, der deler den samme SSID (navnet på netværket) som det, der har iKettle knyttet til. Ved at oprette forbindelse til det via UNIX-hjælpeprogrammet Telnet og gennemgå et par menuer, kan du se netværkets brugernavn og adgangskode.

Så var der Samsungs Wi-Fi-tilsluttede Smart Køleskab Samsungs Smart Køleskab er lige blevet fyret. Hvad med resten af dit smarte hjem?En sårbarhed med Samsungs smart køleskab blev opdaget af UK-baserede infosec-firma Pen Test Parters. Samsungs implementering af SSL-kryptering kontrollerer ikke gyldigheden af certifikaterne. Læs mere , som ikke godkendte SSL-certifikater og gjorde det muligt for angribere potentielt at opfange Gmail-loginoplysninger.

Efterhånden som Smart Home tech bliver stadig mere mainstream, og det vil, kan du forvente at høre om flere historier om disse enheder leveres med kritiske sikkerhedssårbarheder og bliver offer for nogle høje profilerede hacks.

Regeringer får det stadig ikke

Et tilbagevendende tema, vi har set i de sidste par år, er, hvor meget glemme de fleste regeringer er, når det kommer til sikkerhedsspørgsmål.

Nogle af de mest uhyggelige eksempler på infosec analfabetisme kan findes i Storbritannien, hvor regeringen gentagne gange og konsekvent har vist, at de bare få det ikke.

En af de værste ideer, der flyder i parlamentet, er tanken om, at den kryptering, der bruges af messaging-tjenester (som Whatsapp og iMessage) skal svækkes, så sikkerhedstjenesterne kan aflytte og afkode dem. Som min kollega Justin Pot forsigtigt påpegede på Twitter, er det som at sende alle pengeskabe med en hovednøglekode.

Forestil dig, at hvis regeringen sagde, at ethvert pengeskab skulle have en standard anden kode, i tilfælde af, at politiet vil ind. Det er krypteringsdebatten lige nu.

- Justin Pot (@jhpot) 9. december 2015

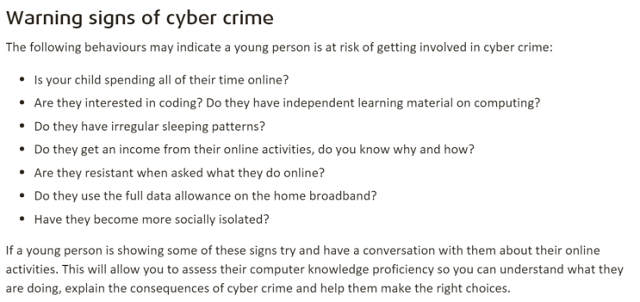

Det bliver værre. I december 2015 forelagde National Crime Agency (Storbritanniens svar til FBI) gav nogle råd til forældrene Er dit barn en hacker? De britiske myndigheder mener detNCA, Storbritanniens FBI, har lanceret en kampagne for at afskrække unge mennesker fra computerkriminalitet. Men deres råd er så bredt, at du kan antage, at enhver, der læser denne artikel, er en hacker - også dig. Læs mere så de kan fortælle, hvornår deres børn er på vej til at blive hærdede cyberkriminelle.

Disse røde flag inkluderer ifølge NCA “Er de interesseret i kodning?” og ”Er de tilbageholdende med at tale om, hvad de gør online?”.

Dette råd er åbenbart affald og blev vidt spottet, ikke kun af MakeUseOf, men også af andre store teknologipublikationer, og infosec-samfundet.

Det @NCA_UK lister en interesse i kodning som et advarselsskilt for cyberkriminalitet! Temmelig forbløffende. https://t.co/0D35wg8TGxpic.twitter.com/vtRDhEP2Vz

- David G Smith (@aforethought) 9. december 2015

Så en interesse i kodning er nu et "advarselstegn for cyberkriminalitet". NCA er dybest set en skole-it-afdeling i 1990'erne. https://t.co/r8CR6ZUErn

- Graeme Cole (@elocemearg) 10. december 2015

Børn, der var 'interesseret i kodning' voksede op til at være de ingeniører, der skabte #Twitter, #Facebook og #NCA webside (blandt andre)

- AdamJ (@IAmAdamJ) 9. december 2015

Men det tegnede på en urolig tendens. Regeringer får ikke sikkerhed. De ved ikke, hvordan de skal kommunikere om sikkerhedstrusler, og de forstår ikke de grundlæggende teknologier, der får Internettet til at fungere. For mig er det meget mere bekymrende end nogen hacker eller cyber-terrorist.

Nogle gange dig Bør Forhandle med terrorister

Den største sikkerhedshistorie i 2015 var uden tvivl Ashley Madison hack Ashley Madison lækker ingen big deal? Tænk igenDiskret online datingside Ashley Madison (primært målrettet mod snyder ægtefæller) er blevet hacket. Dette er dog et langt mere alvorligt problem, end der er skildret i pressen, med betydelige konsekvenser for brugernes sikkerhed. Læs mere . I tilfælde af at du har glemt det, så lad mig sammenfatte.

Ashley Madison blev lanceret i 2003 og var en datingside med en forskel. Det gjorde det muligt for gifte mennesker at tilslutte sig folk, der ikke var deres ægtefæller. Deres slogan sagde det hele. "Livet er kort. Bliv en affære. ”

Men grov, som den er, det var en løbsk succes. På lidt over ti år havde Ashley Madison akkumuleret næsten 37 millioner registrerede konti. Selvom det siger sig selv, at ikke alle af dem var aktive. Langt de fleste var sovende.

Tidligere i år viste det sig, at alt ikke var godt med Ashley Madison. En mystisk hackinggruppe ved navn The Impact Team udsendte en erklæring, hvori de hævdede, at de havde været i stand til at hente webstedets database, plus en betydelig cache af interne e-mails. De truede med at frigive det, medmindre Ashley Madison blev lukket sammen med dets søsterwebsted Established Men.

Avid Life Media, der er ejere og operatører af Ashley Madison og Established Men, udsendte en pressemeddelelse, der bagatelliserede angrebet. De understregede, at de arbejdede med retshåndhævelse for at spore gerningsmændene og var "i stand til at sikre vores websteder og lukke de uautoriserede adgangspunkter".

Erklæring fra Avid Life Media Inc.: http://t.co/sSoLWvrLoQ

- Ashley Madison (@ashleymadison) 20. juli 2015

Den 18th i august frigav Impact Team den fulde database.

Det var en utrolig demonstration af hurtig og uforholdsmæssig karakter af internetretfærdighed. Ligegyldigt hvordan du har det med at snyde (jeg hader det, personligt), føltes noget helt forkert om det. Familier blev revet i stykker. Karrierer blev øjeblikkeligt og meget offentligt ødelagt. Nogle opportunister sendte endda abonnenter udpresnings-e-mails, via e-mail og med posten, hvor de malkedes ud af tusinder. Nogle mente, at deres situationer var så håbløse, at de måtte tage deres eget liv. Det var dårligt. 3 grunde til, at Ashley Madison Hack er en alvorlig affæreInternettet virker ekstatisk over Ashley Madison-hacket, med millioner af forfalskere og potentiale forfalskere 'detaljer hacket og frigivet online, med artikler, der udflugter personer, der findes i dataene dump. Sjove, ikke? Ikke så hurtigt. Læs mere

Hacket skinnede også et lys i Ashley Madisons indre arbejde.

De opdagede, at der kun var omkring 10.000 af de 1,5 millioner kvinder, der var registreret på webstedet faktiske ægte mennesker. Resten var robotter og falske konti oprettet af personalet i Ashley Madison. Det var en grusom ironi, at de fleste mennesker, der tilmeldte sig, sandsynligvis aldrig mødte nogen gennem det. Det var, at bruge en lidt kollokvial sætning, en 'pølsefest'.

den mest pinlige del af dit navn, der lækkes fra Ashley Madison-hacket, er du flirtede med en bot. for penge.

- verbal spacey (@VerbalSpacey) 29. august 2015

Det stoppede ikke der. For $ 17 kunne brugerne fjerne deres oplysninger fra webstedet. Deres offentlige profiler vil blive slettet, og deres konti blev renset fra databasen. Dette blev brugt af folk, der tilmeldte sig og senere beklagede det.

Men lækagen viste, at Ashley Maddison ikke gjorde det rent faktisk fjerne konti fra databasen. I stedet var de blot skjult for det offentlige internet. Da deres brugerdatabase blev lækket, blev disse konti også.

BoingBoing dage Ashley Madison dump inkluderer oplysninger om mennesker, der betalte AM for at slette deres konti.

- Denise Balkissoon (@balkissoon) 19. august 2015

Måske er lektionen, vi kan lære af Ashley Madison-sagaen, den nogle gange er det værd at acceptere kravene fra hackere.

Lad os være ærlige. Avid Life Media vidste, hvad der var på deres servere. De vidste, hvad der ville være sket, hvis det var lækket. De skulle have gjort alt, hvad de kunne, for at forhindre, at det lækker. Hvis det betød at lukke et par online-egenskaber, så vær det.

Lad os være stumpe. Folk døde, fordi Avid Life Media tog et standpunkt. Og til hvad?

I mindre skala kan det hævdes, at det ofte er bedre at imødekomme kravene fra hackere og malware-skabere. Ransomware er et godt eksempel på dette Må ikke falde af svindlere: En guide til Ransomware & andre trusler Læs mere . Når nogen er inficeret, og deres filer er krypteret, bliver ofrene bedt om et 'løsepenge' for at dekryptere dem. Dette er generelt inden for rammerne af $ 200 eller deromkring. Når de er betalt tilbage, returneres disse filer normalt. For at ransomware-forretningsmodellen skal fungere, er ofrene nødt til at forvente, at de kan få deres filer tilbage.

Jeg tror, fremover vil mange af de virksomheder, der befinder sig i positionen som Avid Life Media, stille spørgsmålstegn ved, om en trodselig holdning er den bedste til at tage.

Andre lektioner

2015 var et underligt år. Jeg taler heller ikke bare om Ashley Madison.

Det VTech Hack VTech bliver hacket, Apple hader hovedtelefonstik... [Tech News Digest]Hackere udsætter VTech-brugere, Apple overvejer at fjerne hovedtelefonkontakten, julelys kan bremse din Wi-Fi, Snapchat kommer i seng med (RØD) og husker Star Wars Holiday Special. Læs mere var et spil skifter. Denne Hong Kong-baserede producent af børns legetøj tilbød en låst tabletcomputer med en børnevenlig app-butik og evnen til at forældre kan kontrollere den fjernt. Tidligere i år blev det hacket, med over 700.000 børns profiler lækket. Dette viste, at alder ikke er nogen barriere for at blive offer for et dataovertrædelse.

Det var også et interessant år for styresystemets sikkerhed. Mens der blev rejst spørgsmål om generel sikkerhed for GNU / Linux Har Linux været et offer for sin egen succes?Hvorfor sagde Linux Foundation-leder, Jim Zemlin, for nylig, at "Linux-gyldne tidsalder" snart kunne komme til at ende? Er missionen om at "fremme, beskytte og fremme Linux" mislykket? Læs mere , Windows 10 gav store løfter om at være den mest sikre Windows nogensinde 7 måder Windows 10 er sikrere end Windows XPSelv hvis du ikke kan lide Windows 10, skulle du virkelig have migreret fra Windows XP nu. Vi viser dig, hvordan det 13 år gamle operativsystem nu er fyldt med sikkerhedsproblemer. Læs mere . I år blev vi tvunget til at stille spørgsmålstegn ved ordet om, at Windows i sagens natur er mindre sikkert.

Det er tilstrækkeligt at sige, 2016 bliver et interessant år.

Hvilke sikkerhedslektioner lærte du i 2015? Har du sikkerhedslektioner at tilføje? Efterlad dem i kommentarerne nedenfor.

Matthew Hughes er en softwareudvikler og forfatter fra Liverpool, England. Han findes sjældent uden en kop stærk sort kaffe i hånden og forguder absolut sin Macbook Pro og hans kamera. Du kan læse hans blog på http://www.matthewhughes.co.uk og følg ham på twitter på @matthewhughes.