Reklame

Blandt den stadig gysende flod af stjålne personlige oplysninger har en datatype styrket sin position som kaviar af personlige legitimationsoplysninger og søges nu af en bred vifte af uærlige individer og organisationer. Medicinske data er steget til toppen 5 grunde til, at medicinsk identitetstyveri øgesSvindlere vil have dine personlige oplysninger og bankkontooplysninger - men vidste du, at dine medicinske poster også er af interesse for dem? Find ud af, hvad du kan gøre ved det. Læs mere af identitetstyveribunken, og som sådanne medicinske faciliteter støder på en løbende stigning i malware, der er designet til at stjæle disse private legitimationsoplysninger.

MEDJACK 2

Tidligere i år udforskede vi MEDJACK-rapporten Healthcare: Den nye angrebsvektor til svindlere & ID-tyveSundhedsvæsenets poster bruges i stigende grad af svindlere til at tjene penge. Selvom der er enorme fordele ved at have en digitaliseret medicinsk registrering, er det at placere dine personlige data i skyderiet værd? Læs mere

, udarbejdet af bedrag-fokuseret sikkerhedsfirma, TrapX. Deres første MEDJACK-rapport illustrerede en bred vifte af angreb fokuseret på medicinske faciliteter i hele landet med fokus på medicinsk udstyr til hospitalet. TrapX fandt ”omfattende kompromis med en række medicinske apparater, der omfattede røntgenudstyr, billedarkiv og kommunikationssystemer (PACS) og blodgasanalysatorer (BGA), ”samt underrette hospitalets myndigheder om en imponerende række yderligere potentielle sårbare instrumenter, inklusive:“Diagnostisk udstyr (PET-scannere, CT-scannere, MR-maskiner osv.), Terapeutisk udstyr (infusionspumper, medicinske lasere og LASIK-kirurgisk maskiner) og redningsudstyr (hjerte-lungemaskiner, medicinske ventilatorer, ekstrakorporeal membranoxygenationsmaskiner og dialysemaskiner) og meget mere."

Den nye rapport, MEDJACK.2: Hospitaler under belejring (Jeg elsker denne titel, forresten!), Har bygget på denne tidlige detalje af den vedvarende trussel, der udgør medicinsk faciliteter og sikkerhedsfirmaet leverer en detaljeret analyse af de "igangværende, avancerede" angreb, der finder sted.

Nye institutioner, nye angreb

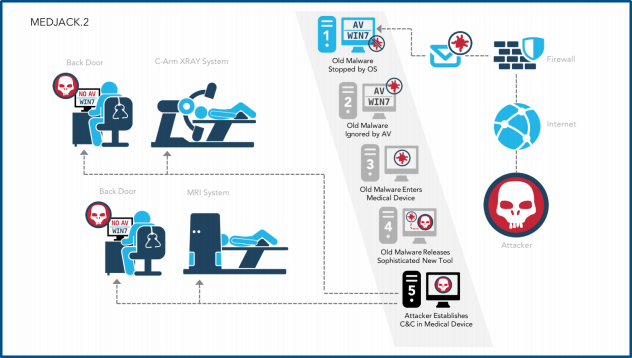

En af de mest interessante ting, der er beskrevet i rapporten, var de sofistikerede malware-varianter indsat af angribere, specielt designet til at synes at være uden bekymring for moderne Windows systemer. MS08-067 ormen, mere almindeligt kendt som Conficker, er velkendt blandt sikkerhedsfolk, og dens underskrift er faktisk lige velkendt af antivirus- og slutpunktsikkerhedssoftware Sammenlign din anti-virus-ydelse med disse 5 topsiderHvilken antivirus-software skal bruge? Hvilken er den "bedste"? Her ser vi på fem af de bedste online ressourcer til kontrol af anti-virus-ydeevne for at hjælpe dig med at tage en informeret beslutning. Læs mere .

Størstedelen af de nylige Windows-versioner har udryddet de fleste af de specifikke sårbarheder, der gjorde det muligt for ormen sådan succes i løbet af dets "storhedstid", så da den blev præsenteret for det medicinske anlægs netværkssikkerhedssystem, så det ud som om der ikke var noget øjeblikkeligt trussel.

Imidlertid blev malware specifikt valgt for sin evne til at udnytte ældre, ikke-udsendte versioner af Windows, der findes på mange medicinske enheder. Dette er kritisk af to grunde:

- Da de nyere versioner af Windows ikke var sårbare, opdagede de ikke en trussel og eliminerede endepunktssikkerhedsprotokoller, der skulle have trådt ind. Dette sikrede ormens succesrige navigation til alle gamle Window-arbejdsstationer.

- Specifikt fokusering af angrebet på ældre versioner af Windows gav en markant større chance for succes. Ud over dette har de fleste medicinske apparater ikke specialiseret slutpunktsikkerhed, hvilket igen begrænser deres chancer for påvisning.

TrapX-medstifter, Moshe Ben Simon, forklarede:

”MEDJACK.2 tilføjer et nyt lag af camouflage til angriberen's strategi. Nye og yderst kapable angriberværktøjer er skjult i meget gammel og forældet malware. Det er en mest klog ulv i meget gamle fåretøj. De har planlagt dette angreb og ved, at de inden for sundhedsinstitutioner kan starte disse angreb uden straffrihed eller opdagelse, og let etablere bagdøre inden for hospitalet eller lægenetværket, hvor de kan forblive uopdaget, og udfiltrere data i lange perioder med tid."

Specifikke sårbarheder

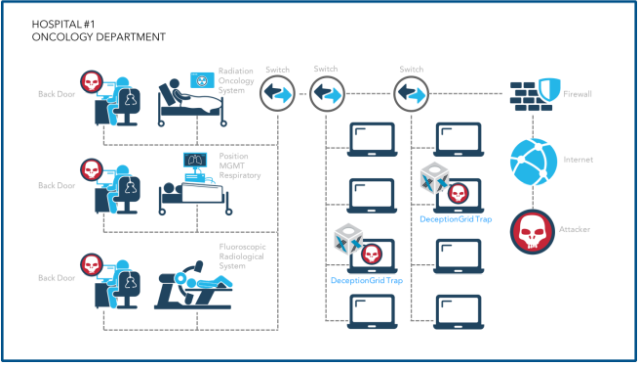

Ved hjælp af den forældede Conficker-orm som en indpakning kunne angriberen bevæge sig hurtigt mellem interne hospitalnet. Selvom TrapX ikke officielt har navngivet de leverandører af medicinske faciliteter, var deres sikkerhedssystemer evaluering, de har detaljeret de specifikke afdelinger, systemer og udstyrsleverandører, der var påvirket:

-

Hosptial nr. 1: Top 1.000 globale hospital.

- Sælger A - Strålingsonkologi-system

- Sælger A - Trilogy LINAC Gatesystem

- Leverandør B - Flouroscopy Radiologisystem

-

Hospital nr. 2: Top 2.000 globale hospital.

- Sælger C - PACS-system

- Flere leverandørcomputerservere og opbevaringsenheder

-

Hospital nr. 3: Top 200 globale hospital.

- Sælger D - røntgenmaskine

I det første hospital kompromitterede angribere et system, der kører et centraliseret indtrængende detekteringssystem, endepunktbeskyttelse i hele netværket og næste generations firewalls. På trods af disse beskyttelser fandt sikkerhedsforskere bagdøre i et antal systemer, som beskrevet ovenfor.

Det andet hospital fandt, at deres billedarkiverings- og kommunikationssystem (PACS) var blevet kompromitteret for at søge efter sårbare medicinske apparater og patientdata Sådan købes og sælges sundhedsdata fra dine appsDen nylige eksplosion i antallet af sundheds- og fitnessapps betyder, at der er en masse sundhedsdata, der indsamles af vores enheder - data, der sælges. Læs mere , herunder "røntgenfilmbilleder, computertomografi (CT) -scannebilleder og magnetisk resonans (MRI) -afbildning sammen med nødvendige arbejdsstationer, servere og opbevaring." EN en særlig klage er, at stort set hvert hospital i landet har mindst en centraliseret PACS-service, og der er hundreder af tusinder mere i hele verden.

På det tredje hospital fandt TrapX en bagdør i røntgenudstyret, en ansøgning baseret på Windows NT 4.0 Kan du huske disse? 7 gamle Windows-programmer, der stadig bruges i dagDe siger, at teknologien skrider frem eksponentielt. Men vidste du, at nogle programmer har eksisteret i flere årtier? Deltag i en gåtur ned ad Nostalgia Lane og oplev de ældste overlevende Windows-programmer. Læs mere . Selvom sikkerhedsteamet på hospitalet "havde betydelig erfaring med cybersikkerhed", var de helt uvidende om, at deres system var blevet kompromitteret, igen på grund af malware, der ankom pakket ind som en undervurderet trussel.

En fare for tjenester?

Tilstedeværelsen af hackere i hele medicinske netværk er naturligvis ekstremt bekymrende. Men det ser ud til, at deres indtrængen i netværk til medicinske faciliteter er primært motiveret af tyveri af personlige medicinske poster Sådan hacker du dig: Den skumle verden med udnyttelsessætSvindlere kan bruge softwarepakker til at udnytte sårbarheder og oprette malware. Men hvad er disse udnyttelsessæt? Hvor kommer de fra? Og hvordan kan de stoppes? Læs mere , snarere end at udgøre en direkte trussel mod hospitalets hardware. I den forstand kan vi være taknemmelige.

Mange sikkerhedsforskere vil bemærk den sofistikerede malware, der er camoufleret Din nye sikkerhedstrussel for 2016: JavaScript RansomwareLocky ransomware har bekymret sikkerhedsforskere, men siden dens korte forsvinden og tilbagevenden som en krydsplatform JavaScript-ransomware-trussel, har tingene ændret sig. Men hvad kan du gøre for at besejre Locky ransomware? Læs mere som mere basale versioner, designet til at undgå aktuelle endpoint-sikkerhedsløsninger. TrapX bemærkede i deres oprindelige MEDJACK-rapport, at selvom gammel malware blev brugt til at få adgang til enheder, er dette en klar eskalering; angriberenes ønske om at omgå alle moderne sikkerhedskontrolsteder blev bemærket.

”Disse gamle malware-indpakninger omgår moderne endpoint-løsninger, da de målrettede sårbarheder for længe er blevet lukket på operativsystemniveau. Så nu kan angriberen uden at generere nogen advarsel distribuere deres mest sofistikerede værktøjssæt og etablere bagdøre inden for større sundhedsinstitutioner, helt uden advarsel eller advarsel. ”

Selv hvis det primære mål er tyveri af patientoplysning, er eksponeringen af disse kritiske sårbarheder betyder kun én ting: et mere sårbart sundhedssystem med endnu flere potentielle sårbarheder udsat for. Eller netværk, der allerede er kompromitteret uden at rejse alarmer. Som vi har set, er dette scenarie fuldt ud muligt.

Medicinske journaler er blevet en af de mest lukrative former for personligt identificerbare oplysninger, der søges af en lang række ondsindede enheder. Med priser, der spænder fra $ 10-20 pr. Individuel rekord, er der en effektiv handel med sorte markeder, ansporet af den tilsyneladende let adgang til yderligere poster.

Beskeden til medicinske faciliteter skal være klar. Udviklingen af patientjournaler til en let overførbar digitaliseret version er uden tvivl fantastisk. Du kan gå ind på næsten enhver medicinsk facilitet, og de kan let få adgang til en kopi af dine poster.

Men med den viden, at bagdøre i stigende grad er almindelige i medicinsk udstyr, der bruger progressivt ældgamle hardware, skal der være en samordnet indsats mellem både udstyrsproducenter og medicinske institutioner for at arbejde sammen for at opretholde patientjournal sikkerhed.

Er du blevet påvirket af tyveri af medicinsk registrering? Hvad skete der? Hvordan fik de adgang til dine poster? Fortæl os det nedenfor!

Billedkreditter:medicinsk monitor af sfam_photo via Shutterstock

Gavin er seniorforfatter for MUO. Han er også redaktør og SEO Manager for MakeUseOfs kryptofokuserede søsterside, Blocks Decoded. Han har en BA (Hons) samtidsskrivning med digital kunstpraksis, der er pilleret ud fra bjergene i Devon, samt over et årti med professionel skriftlig erfaring. Han nyder rigelige mængder te.