Reklame

Der er gode nyheder for alle, der er berørt af CrypBoss, HydraCrypt og UmbreCrypt ransomware. Fabian Wosar, en forsker hos Emsisoft, har formået at reverse-engine dem, og har i processen udgivet et program, der er i stand til at dekryptere filer, der ellers ville gå tabt.

Disse tre malware-programmer er meget ens. Her er, hvad du har brug for at vide om dem, og hvordan du kan få dine filer tilbage.

Møde CrypBoss-familien

Malware-oprettelse har altid været en milliard dollars sommerhusindustri. Uvildige softwareudviklere skriver nye malware-programmer og bortauktionerer dem til organiserede kriminelle i de mest snuskede områder af det mørke spind Rejsen ind i det skjulte web: En guide til nye forskereDenne manual tager dig med på en tur gennem de mange niveauer af det dybe web: databaser og information tilgængelig i akademiske tidsskrifter. Endelig ankommer vi til Tors porte. Læs mere .

Disse kriminelle distribuerer dem så vidt og bredt og inficerer i processen tusindvis af maskiner og laver en

ugudelige pengebeløb Hvad motiverer folk til at hacke computere? Tip: PengeKriminelle kan bruge teknologi til at tjene penge. Du ved det. Men du ville blive overrasket over, hvor geniale de kan være, lige fra hacking og videresalg af servere til at omkonfigurere dem som lukrative Bitcoin-minearbejdere. Læs mere .Det ser ud til, at det er det, der er sket her.

Begge HydraCrypt og UmbreCrypt er let modificerede varianter af et andet malwareprogram kaldet CrypBoss. Ud over at have en fælles herkomst, distribueres de også igennem Angler Exploit Kit, som bruger metoden med drive-by-downloads til at inficere ofre. Dann Albright har skrevet meget om udnyttelsessæt Sådan hacker de dig: The Murky World of Exploit KitsSvindlere kan bruge softwarepakker til at udnytte sårbarheder og skabe malware. Men hvad er disse udnyttelsessæt? Hvor kommer de fra? Og hvordan kan de stoppes? Læs mere i fortiden.

Der har været meget forskning i CrypBoss-familien af nogle af de største navne inden for computersikkerhedsforskning. Kildekoden til CrypBoss blev lækket sidste år på PasteBin og blev næsten øjeblikkeligt opslugt af sikkerhedssamfundet. I slutningen af sidste uge offentliggjorde McAfee en af de bedste analyser af HydraCrypt, som forklarede, hvordan det fungerer på de laveste niveauer.

Forskellene mellem HydraCrypt og UmbreCrypt

Med hensyn til deres væsentlige funktionalitet gør HydraCrypt og UmbreCrypt begge det samme. Når de først inficerer et system, begynder de at kryptere filer baseret på deres filtypenavn ved hjælp af en stærk form for asymmetrisk kryptering.

De har også andre ikke-kerneadfærd, der er ret almindelige inden for ransomware-software.

For eksempel tillader begge angriberen at uploade og udføre yderligere software til den inficerede maskine. Begge sletter skyggekopierne af de krypterede filer, hvilket gør det umuligt at gendanne dem.

Måske er den største forskel mellem de to programmer den måde, hvorpå de "løser" filerne tilbage.

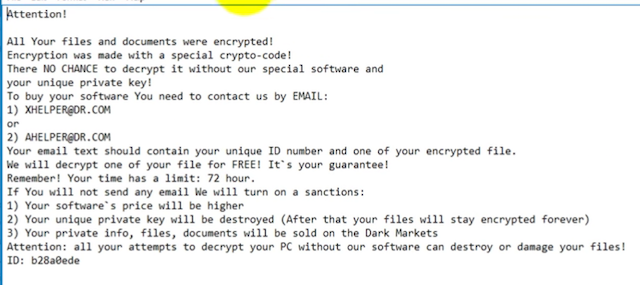

UmbreCrypt er meget saglig. Det fortæller ofrene, at de er blevet inficeret, og der er ingen chance for, at de får deres filer tilbage uden at samarbejde. For at offeret kan starte dekrypteringsprocessen, skal de sende en e-mail til en af to adresser. Disse hostes på henholdsvis "engineer.com" og "consultant.com".

Kort efter vil en fra UmbreCrypt svare med betalingsoplysninger. Ransomware-meddelelsen fortæller ikke ofret, hvor meget de vil betale, selvom det fortæller offeret, at gebyret vil blive ganget, hvis de ikke betaler inden for 72 timer.

Morsomt fortæller instruktionerne fra UmbreCrypt ofret om ikke at sende dem en e-mail med "trusler og uhøflighed". De giver endda et eksempel på e-mail-format, som ofrene kan bruge.

HydraCrypt adskiller sig lidt på den måde, som deres løsesumseddel er langt mere truende.

De siger, at medmindre offeret ikke betaler inden for 72 timer, udsteder de en sanktion. Dette kan være en stigning i løsesum eller ødelæggelse af den private nøgle, hvilket gør det umuligt at dekryptere filerne.

Det truer de også med frigive de private oplysninger Her er, hvor meget din identitet kan være værd på det mørke webDet er ubehageligt at tænke på dig selv som en vare, men alle dine personlige oplysninger, fra navn og adresse til bankkontooplysninger, er noget værd for online-kriminelle. Hvor meget er du værd? Læs mere , filer og dokumenter fra ikke-betalere på det mørke web. Dette gør det til lidt af en sjældenhed blandt ransomware, da det har en konsekvens, der er langt værre end ikke at få dine filer tilbage.

Sådan får du dine filer tilbage

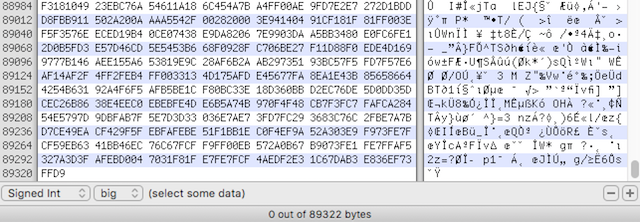

Som vi nævnte tidligere, har Emisofts Fabian Wosar været i stand til at bryde den anvendte kryptering og har udgivet et værktøj til at få dine filer tilbage, kaldet DekrypterHydraCrypt.

For at det kan fungere, skal du have to filer ved hånden. Disse skal være en hvilken som helst krypteret fil, plus en ukrypteret kopi af denne fil. Hvis du har et dokument på din harddisk, som du har sikkerhedskopieret til Google Drev eller din e-mail-konto, skal du bruge dette.

Alternativt, hvis du ikke har dette, skal du bare kigge efter en krypteret PNG-fil og bruge enhver anden tilfældig PNG-fil, som du enten selv opretter eller downloader fra internettet.

Træk og slip dem derefter i dekrypteringsappen. Det går derefter i gang og begynder at prøve at bestemme den private nøgle.

Du skal advares om, at dette ikke vil være øjeblikkeligt. Dekrypteringsværktøjet vil lave noget ret kompliceret matematik for at finde ud af din dekrypteringsnøgle, og denne proces kan potentielt tage flere dage, afhængigt af din CPU.

Når det har udarbejdet dekrypteringsnøglen, åbner den et vindue og giver dig mulighed for at vælge de mapper, hvis indhold du vil dekryptere. Dette fungerer rekursivt, så hvis du har en mappe i en mappe, behøver du kun at vælge rodmappen.

Det er værd at bemærke, at HydraCrypt og UmbreCrypt har en fejl, hvor de sidste 15 bytes af hver krypteret fil er beskadiget uigenkaldeligt.

Dette bør ikke bekymre dig for meget, da disse bytes normalt bruges til udfyldning eller ikke-essentielle metadata. Fnug, dybest set. Men hvis du ikke kan åbne dine dekrypterede filer, så prøv at åbne dem med et filgendannelsesværktøj.

Intet held?

Der er en chance for, at dette ikke virker for dig. Det kan være af flere årsager. Det mest sandsynlige er, at du forsøger at køre det på et ransomware-program, der ikke er HydraCrypt, CrypBoss eller UmbraCrypt.

En anden mulighed er, at skaberne af malwaren ændrede den til at bruge en anden krypteringsalgoritme.

På dette tidspunkt har du et par muligheder.

Det hurtigste og mest lovende væddemål er at betale løsesummen. Dette varierer en del, men svæver generelt omkring $300-mærket og vil se dine filer gendannet om et par timer.

Det burde sige sig selv, at du har at gøre med organiserede kriminelle, så der er ingen garantier de vil faktisk dekryptere filerne, og hvis du ikke er tilfreds, har du ingen chance for at få en tilbagebetale.

Du bør også overveje argumentet om, at betaling af disse løsesummer bevarer spredningen af ransomware, og fortsætter med at gøre det økonomisk lukrativt for udviklerne at skrive ransomware programmer.

Den anden mulighed er at vente i håbet om, at nogen vil frigive et dekrypteringsværktøj til den malware, du er blevet ramt af. Det her sket med CryptoLocker CryptoLocker er død: Sådan kan du få dine filer tilbage! Læs mere , da de private nøgler blev lækket fra en kommando-og-kontrol-server. Her var dekrypteringsprogrammet resultatet af lækket kildekode.

Der er dog ingen garanti for dette. Ganske ofte er der ingen teknologisk løsning til at få dine filer tilbage uden at betale en løsesum.

Forebyggelse er bedre end en kur

Selvfølgelig er den mest effektive måde at håndtere ransomware-programmer på at sikre, at du ikke er inficeret i første omgang. Ved at tage nogle enkle forholdsregler, som at køre et fuldt opdateret antivirus og ikke downloade filer fra mistænkelige steder, kan du mindske dine chancer for at blive inficeret.

Blev du påvirket af HydraCrypt eller UmbreCrypt? Har du formået at få dine filer tilbage? Fortæl mig det i kommentarerne nedenfor.

Billedkreditering: Brug af en bærbar computer, finger på touchpad og tastatur (Scyther5 via ShutterStock), Bitcoin på tastatur (AztekPhoto via ShutterStock)

Matthew Hughes er softwareudvikler og forfatter fra Liverpool, England. Han findes sjældent uden en kop stærk sort kaffe i hånden og er helt vild med sin Macbook Pro og sit kamera. Du kan læse hans blog på http://www.matthewhughes.co.uk og følg ham på twitter på @matthewhughes.