Reklame

Gode nyheder til alle, der er berørt af Cryptolocker. IT-sikkerhedsfirmaer FireEye og Fox-IT har lanceret en længe ventet tjeneste til at dekryptere filer, der holdes som gidsler af berygtet ransomware Må ikke falde af svindlere: En guide til Ransomware & andre trusler Læs mere .

Dette kommer kort efter, at forskere, der arbejder for Kyrus Technology, frigav et blogindlæg med detaljer om, hvordan CryptoLocker fungerer såvel som hvordan de omdannede det til at erhverve den private nøgle, der bruges til at kryptere hundreder af tusinder af filer.

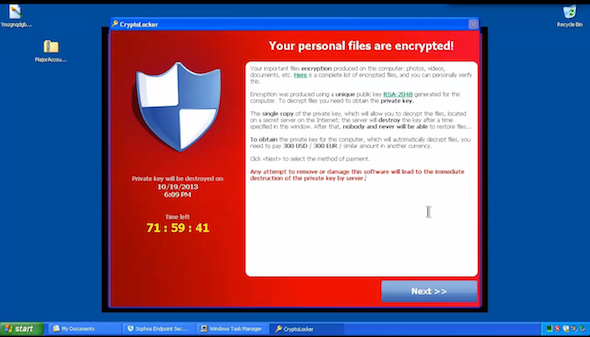

CryptoLocker trojan blev første gang opdaget af Dell SecureWorks i september sidste år. Det fungerer ved at kryptere filer, der har specifikke filtypenavne, og kun dekryptere dem, når der var betalt en løsepenge på $ 300.

Selvom det netværk, der tjente trojanen, til sidst blev fjernet, forbliver tusinder af brugere adskilt fra deres filer. Indtil nu.

Er du blevet ramt af Cryptolocker? Vil du vide, hvordan du kan få dine filer tilbage? Læs videre for mere info.

Cryptolocker: Lad os genoprette

Da Cryptolocker først brast på scenen, beskrev jeg det som 'nastiest malware nogensinde CryptoLocker er det vildeste malware nogensinde og her er hvad du kan gøreCryptoLocker er en type ondsindet software, der gør din computer fuldstændig ubrugelig ved at kryptere alle dine filer. Det kræver derefter monetær betaling, før adgang til din computer returneres. Læs mere ‘. Jeg vil stå ved den erklæring. Når det først har fået hænderne på dit system, vil den gribe dine filer med næsten uknuselig kryptering og oplade dig en lille formue i Bitcoin at få dem tilbage.

Det angreb heller ikke bare lokale harddiske. Hvis der var en ekstern harddisk eller et kortlagt netværksdrev, der var forbundet til en inficeret computer, ville den også blive angrebet. Dette medførte ødelæggelse i virksomheder, hvor medarbejdere ofte samarbejder og deler dokumenter på netværksbundne lagringsdrev.

Den virulente spredning af CryptoLocker var også noget at se, ligesom det fænomenale beløb, det trak ind. Beregningsområdet fra $ 3 mio til en svimlende $ 27m, da ofrene betalte løsepenge, der blev krævet masseret, ivrige efter at få deres filer tilbage.

Ikke længe efter blev serverne, der plejede at betjene og kontrollere Cryptolocker malware fjernet i 'Operationel Tovar‘, Og en database over ofrene blev inddrevet. Dette var den samlede indsats fra politistyrker fra flere lande, herunder USA, Storbritannien, og de fleste europæiske lande, og så bingens ledende leder bag malware, der er anklaget af FBI.

Hvilket bringer os til i dag. CryptoLocker er officielt død og begravet, selvom mange mennesker ikke er i stand til at få adgang til deres beslaglagte filer, især efter at betalings- og kontrolserverne blev fjernet som en del af Operation Server.

Men der er stadig håb. Sådan blev CryptoLocker vendt, og hvordan du kan få dine filer tilbage.

Hvordan Cryptolocker blev vendt

Efter at Kyrus Technologies vendekonstrueret CryptoLocker, var det næste, de gjorde, at udvikle en dekrypteringsmotor.

Filer, der er krypteret med CryptoLocker-malware, følger et specifikt format. Hver krypteret fil udføres med en AES-256-nøgle, der er unik for den bestemte fil. Denne krypteringsnøgle bliver derefter efterfølgende krypteret med et offentligt / privat nøglepar ved hjælp af en stærkere nær uigennemtrængelig RSA-2048-algoritme.

Den genererede offentlige nøgle er unik for din computer, ikke den krypterede fil. Disse oplysninger sammen med forståelsen af filformatet, der blev brugt til at gemme krypterede filer, betød, at Kyrus Technologies var i stand til at skabe et effektivt dekrypteringsværktøj.

Men der var et problem. Selvom der var et værktøj til at dekryptere filer, var det nytteløst uden de private krypteringsnøgler. Som et resultat var den eneste måde at låse op for en fil, der er krypteret med CryptoLocker, med den private nøgle.

Heldigvis har FireEye og Fox-IT erhvervet en betydelig del af de Cryptolocker private nøgler. Detaljer om, hvordan de lykkedes dette, er tynde på jorden; de siger simpelthen, at de fik dem gennem 'forskellige partnerskaber og reverse engineering engagements'.

Dette bibliotek med private nøgler og dekrypteringsprogrammet oprettet af Kyrus Technologies betyder, at ofre for CryptoLocker nu har en måde at få deres filer tilbage på, og uden omkostninger for dem. Men hvordan bruger du det?

Dekryptering af en CryptoLocker-inficeret harddisk

Gennemse først til decryptcryptolocker.com. Du har brug for en prøvefil, der er krypteret med Cryptolocker malware til hånden.

Upload det derefter til DecryptCryptoLocker-webstedet. Dette vil derefter blive behandlet, og (forhåbentlig) returnere den private nøgle, der er knyttet til filen, som derefter bliver sendt til dig.

Derefter handler det om at downloade og køre en lille eksekverbar. Dette kører på kommandolinjen og kræver, at du specificerer de filer, du vil dekryptere, samt din private nøgle. Kommandoen til at køre den er:

Decryptolocker.exe –key “

”

Bare for at gentage - Dette køres ikke automatisk på alle berørte filer. Du skal enten scriptere dette med Powershell eller en batch-fil eller køre den manuelt på fil-for-fil-basis.

Så hvad er de dårlige nyheder?

Det er dog ikke alle gode nyheder. Der er en række nye varianter af CryptoLocker, der fortsætter med at cirkulere. Selvom de fungerer på lignende måde som CryptoLocker, er der endnu ingen rettigheder for dem bortset fra at betale løsepenge.

Flere dårlige nyheder. Hvis du allerede har betalt løsepenge, vil du sandsynligvis aldrig se de penge nogensinde igen. Selvom der er gjort nogle fremragende bestræbelser på at nedlægge CryptoLocker-netværket, er ingen af de penge, der er tjent med malware, blevet inddrevet.

Der er en anden, mere relevant lektion der kan læres her. Mange mennesker tog beslutningen om at tørre deres harddiske og begynde på ny i stedet for at betale løsepenge. Dette er forståeligt. Disse mennesker vil imidlertid ikke være i stand til at drage fordel af DeCryptoLocker til at gendanne deres filer.

Hvis du får hit med lignende ransomware Betal ikke - Sådan slår Ransomware!Forestil dig, hvis nogen dukkede op lige uden for døren og sagde: "Hej, der er mus i dit hus, som du ikke vidste om. Giv os 100 $, så slipper vi af med dem. "Dette er Ransomware ... Læs mere og du ønsker ikke at betale, kan du investere i en billig ekstern harddisk eller USB-drev og kopiere dine krypterede filer over. Dette giver mulighed for at gendanne dem på et senere tidspunkt.

Fortæl mig om din CryptoLocker-oplevelse

Blev du ramt af Cryptolocker? Har du formået at få dine filer tilbage? Fortæl mig om det. Kommentarboksen er nedenfor.

Fotokreditter: Systemlås (Yuri Samoiliv), OWC ekstern harddisk (Karen).

Matthew Hughes er en softwareudvikler og forfatter fra Liverpool, England. Han findes sjældent uden en kop stærk sort kaffe i hånden og forguder absolut sin Macbook Pro og hans kamera. Du kan læse hans blog på http://www.matthewhughes.co.uk og følg ham på twitter på @matthewhughes.