Reklame

Er dit kodeord sikkert? Vi har alle hørt en masse råd om, hvilke slags adgangskoder du aldrig skal vælge - og der er forskellige værktøjer, der hævder at vurder sikkerheden for din adgangskode online Sæt dine adgangskoder gennem crack-testen med disse fem værktøjer til adgangskodestyrkeAlle af os har læst en rimelig andel af spørgsmålene om "hvordan knækker jeg et kodeord". Det er sikkert at sige, at de fleste af dem er til ubehagelige formål snarere end et nysgerrig. Overtræder adgangskoder ... Læs mere . Disse kan dog kun være tvivlsomme nøjagtige. Den eneste måde at virkelig teste sikkerheden på dine adgangskoder er at prøve at bryde dem.

Så i dag vil vi gøre netop det. Jeg vil vise dig, hvordan du bruger et værktøj, som virkelige hackere bruger til at knække adgangskoder, og vise dig, hvordan du bruger det til at kontrollere dit. Og hvis det mislykkes testen, viser jeg dig, hvordan du vælger mere sikre adgangskoder vilje hold op.

Opsætning af Hashcat

Det værktøj, vi vil bruge, kaldes Hashcat. Officielt er det beregnet til

Gendan adgangskode 6 gratis værktøjer til gendannelse af adgangskode til Windows Læs mere , men i praksis er det lidt som at sige BitTorrent Beat the oppusten! Prøv disse lette BitTorrent-klienterVåben deler ikke ulovlige filer. Folk deler ulovlige filer. Eller vent, hvordan går det igen? Hvad jeg mener at sige, er, at BitTorrent ikke bør dissideres baseret på dets potentiale for piratkopiering. Læs mere er beregnet til at downloade ikke-copyrightede filer. I praksis bruges det ofte af hackere, der prøver at bryde adgangskoder stjålet fra usikre servere Ashley Madison lækker ingen big deal? Tænk igenDiskret online datingside Ashley Madison (primært målrettet mod snyder ægtefæller) er blevet hacket. Dette er dog et langt mere alvorligt problem, end der er skildret i pressen, med betydelige konsekvenser for brugernes sikkerhed. Læs mere . Som en bivirkning gør dette det til en meget effektiv måde at teste adgangskodesikkerhed.Bemærk: denne tutorial er til Windows. De af jer på Linux kan tjekke videoen herunder for en idé om, hvor du kan komme i gang.

Du kan få Hashcat fra hashcat.net hjemmeside. Download og pak det ud i din download-mappe. Herefter skal vi få nogle hjælpedata til værktøjet. Vi kommer til at erhverve en ordeliste, der dybest set er en enorm database med adgangskoder, som værktøjet kan bruge som udgangspunkt, specifikt rockyou.txt datasæt. Download det, og sæt det i Hashcat-mappen. Sørg for, at det hedder 'rockyou.txt'

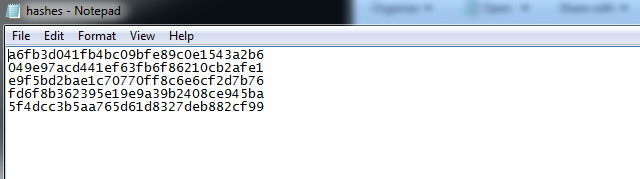

Nu får vi brug for en måde at generere hasherne på. Vi bruger det WinMD5, som er et let freeware-værktøj, der hashes specifikke filer. Download det, pak det ud, og slip det i Hashcat-biblioteket. Vi laver to nye tekstfiler: hashes.txt og password.txt. Sæt begge i Hashcat-biblioteket.

Det er det! Du er færdig.

En folks historie om hackerkrigene

Før vi rent faktisk bruger denne applikation, lad os tale lidt om, hvordan adgangskoder faktisk bliver ødelagte, og hvordan vi nåede til dette punkt.

Længe tilbage i den videnskabelige historie videnskab, var det standard praksis for websteder at gemme brugeradgangskoder i almindelig tekst. Dette virker som om det giver mening. Du skal bekræfte, at brugeren har sendt den rigtige adgangskode. En åbenlys måde at gøre det på er at opbevare en kopi af adgangskoder til rådighed i en lille fil et eller andet sted, og kontrollere brugerens indsendte adgangskode på listen. Let.

Dette var en enorm katastrofe. Hackere ville få adgang til serveren via en uhyggelig taktik (som spørger høfligt), stjæl adgangskodelisten, log ind og stjæle alles penge. Da sikkerhedsforskere afhentede sig fra rygervraget efter denne katastrofe, var det tydeligt, at vi var nødt til at gøre noget andet. Opløsningen blev hashende.

For dem, der ikke er kendte, a hash-funktion Hvad alt dette MD5 Hash-stof faktisk betyder [Teknologi forklaret]Her er en fuld nedslidning af MD5, hashing og et lille overblik over computere og kryptografi. Læs mere er et stykke kode, der tager et stykke information og skrammer det op matematisk til et fast længde stykke gibberish. Dette kaldes 'hashing' dataene. Det, der er sejt ved dem, er, at de kun går i en retning. Det er meget let at tage et stykke information og finde ud af dets unikke hash. Det er meget svært at tage en hash og finde et stykke information, der genererer det. Faktisk, hvis du bruger en tilfældig adgangskode, skal du prøve alle mulige kombinationer for at gøre det, hvilket er mere eller mindre umuligt.

De af jer, der følger med derhjemme, vil måske bemærke, at hash har nogle virkelig nyttige egenskaber til adgangskode applikationer. I stedet for at gemme adgangskoden, kan du gemme adgangskoderens hash. Når du vil verificere en adgangskode, skal du hash den, slette originalen og kontrollere den mod listen over hasjer. Hash-funktioner leverer alle de samme resultater, så du stadig kan kontrollere, at de har indsendt de korrekte adgangskoder. Af afgørende betydning gemmes de faktiske almindelige adgangskoder aldrig på serveren. Så når hackere bryder serveren, kan de ikke stjæle nogen adgangskoder - kun ubrugelig hash. Dette fungerer rimeligt godt.

Hackernes svar på dette var at bruge en masse tid og energi på at komme med virkelig smarte måder at vende hash på Ophcrack - Et adgangskodehackværktøj til at knække næsten enhver Windows-adgangskodeDer er mange forskellige grunde til, at man ønsker at bruge et vilkårligt antal adgangskodehackværktøjer til at hacke en Windows-adgangskode. Læs mere .

Sådan fungerer Hashcat

Vi kan bruge flere strategier til dette. En af de mest robuste er den, som Hashcat bruger, som er at bemærke, at brugere ikke er meget fantasifulde og har en tendens til at vælge de samme slags adgangskoder.

For eksempel består de fleste adgangskoder af et eller to engelske ord, et par tal og måske nogle "leet-speak" bogstavudskiftninger eller tilfældig store bogstaver. Af de valgte ord er nogle mere sandsynlige end andre: 'adgangskode', navnet på tjenesten, dit brugernavn og 'hej' er alle populære. Ditto populære kæledyr navne, og det indeværende år.

Når du kender dette, kan du begynde at generere meget plausible gætte om, hvad forskellige brugere måske har valgt, hvilket (til sidst) skal give dig mulighed for at gætte rigtigt, bryde hash og få adgang til deres login legitimationsoplysninger. Dette lyder som en håbløs strategi, men husk, at computere er latterligt hurtige. En moderne computer kan prøve millioner af gæt pr. Sekund.

Dette er, hvad vi skal gøre i dag. Vi foregiver, at dine adgangskoder findes på en hash-liste i hænderne på en ondsindet hacker og kører det samme hash-krakningsværktøj, som hackere bruger dem. Tænk på det som en brandøvelse for din online sikkerhed. Lad os se, hvordan det går!

Sådan bruges Hashcat

Først skal vi generere hasherne. Åbn WinMD5 og din 'password.txt' -fil (i notesblok). Indtast et af dine adgangskoder (kun et). Gem filen. Åbn det ved hjælp af WinMD5. Du ser en lille boks, der indeholder hash'en for filen. Kopier den til din 'hashes.txt' -fil, og gem den. Gentag dette, og tilføj hver fil til en ny linje i filen 'hashes.txt', indtil du har et hash for hver adgangskode, du rutinemæssigt bruger. Derefter, bare for sjov, skal du lægge hasjen til ordet 'password' som den sidste linje.

Det er her værd at bemærke, at MD5 ikke er et meget godt format til opbevaring af adgangskode-hash - det er ret hurtigt at beregne, hvilket gør brute-tvang mere levedygtig. Da vi udfører destruktiv test, er dette faktisk et plus for os. I en ægte adgangskodelækage vil vores adgangskoder blive hashet med Scrypt eller en anden sikker hash-funktion, som er langsommere at teste. Ved at bruge MD5 kan vi i det væsentlige simulere at kaste meget mere behandlingskraft og tid på problemet, end vi faktisk har til rådighed.

Kontroller derefter, at filen 'hashes.txt' er blevet gemt, og hent Windows PowerShell. Naviger til Hashcat-mappen (cd .. går et niveau op, ls viser de aktuelle filer og cd [filnavn] indtaster en mappe i det aktuelle bibliotek). Skriv nu ./hashcat-cli32.exe –hash-type = 0 –attack-mode = 8 hashes.txt rockyou.txt.

Denne kommando siger dybest set “Kør Hashcat-applikationen. Indstil det til at arbejde på MD5-hascher, og brug et "prins mode-angreb" (som bruger en række forskellige strategier til at oprette variationer på ordene på listen). Prøv at bryde poster i filen 'hashes.txt', og brug filen 'rockyou.txt' som en ordbog.

Tryk på Enter, og accepter EULA (som dybest set siger ”Jeg lyserøde sværger, at jeg ikke vil hacke noget med dette”), og lad det derefter køre. Hash til kodeord skal dukke op om et sekund eller to. Efter det er det bare et spørgsmål om at vente. Svage adgangskoder dukker op inden for få minutter på en hurtig, moderne CPU. Normale adgangskoder vises i løbet af et par timer til en dag eller to. Stærke adgangskoder kan tage meget lang tid. Et af mine ældre adgangskoder blev brudt på under ti minutter.

Du kan lade dette køre så længe du har lyst. Jeg foreslår mindst natten over, eller på din pc, mens du er på arbejde. Hvis du gør det 24 timer, er din adgangskode sandsynligvis stærk nok til de fleste applikationer - selvom dette ikke er en garanti. Hackere kan være villige til at køre disse angreb i lang tid eller have adgang til en bedre ordliste. Hvis du er i tvivl om din adgangskodesikkerhed, skal du få en bedre.

Min adgangskode blev brudt: Hvad nu?

Nogle af dine adgangskoder holdt sandsynligvis ikke op. Så hvordan kan du generere stærke adgangskoder til at erstatte dem? Det viser sig, en virkelig stærk teknik (populariseret af xkcd) er pass-sætninger. Åbn en den nærmeste bog, flip til en tilfældig side, og læg fingeren ned på en side. Tag det nærmeste substantiv, verb, adjektiv eller adverb, og husk det. Når du har fire eller fem, kan du græse dem sammen uden mellemrum, tal eller store bogstaver. Brug IKKE “correcthorsebatterystaple”. Det er desværre blevet populært som en adgangskode og er inkluderet i mange ordlister.

Et eksempel på en adgangskode, som jeg lige har genereret fra en science fiction-antologi, der sad på mit sofabord, er “leanedsomeartisansharmingdarling” (brug heller ikke denne). Dette er meget lettere at huske end en vilkårlig streng med bogstaver og tal og er sandsynligvis mere sikker. Indfødte engelsktalende har et fungerende ordforråd på ca. 20.000 ord. Som et resultat er der for en sekvens af fem tilfældigt valgte almindelige ord 20.000 ^ 5, eller omkring tre sextillioner mulige kombinationer. Dette er langt uden for rammerne af ethvert aktuelt brute force-angreb.

I modsætning hertil ville en tilfældigt valgt otte-karakter adgangskode blive syntetiseret med hensyn til tegn, med omkring 80 muligheder inklusive store bogstaver, små bogstaver, tal, tegn og mellemrum. 80 ^ 8 er kun en kvadrillion. Det lyder stadig stort, men at bryde det er faktisk inden for muligheden. I betragtning af ti avancerede desktopcomputere (som hver kan gøre omkring ti millioner hash pr. Sekund), det kunne være brute-tvunget om et par måneder - og sikkerheden falder fuldstændigt fra hinanden, hvis det ikke er tilfældet tilfældig. Det er også meget sværere at huske.

En anden mulighed er at bruge en adgangskodemanager, som kan generere sikre adgangskoder til dig undervejs, som alle kan 'oplåses' ved hjælp af en enkelt hovedadgangskode. Du er stadig nødt til at vælge en rigtig god masteradgangskode (og hvis du glemmer det, har du problemer) - men hvis din adgangskode hashes lækkes i et websted brud, har du et stærkt ekstra lag af sikkerhed.

Konstant årvågenhed

God adgangskodesikkerhed er ikke meget hård, men det kræver, at du er opmærksom på problemet og tager skridt for at forblive sikker. Denne form for destruktiv test kan være et godt wakeup call. Det er en ting at vide, intellektuelt, at dine adgangskoder måske er usikre. Det er en anden at faktisk se det springe ud af Hashcat efter et par minutter.

Hvordan holdt dine adgangskoder op? Fortæl os det i kommentarerne!

Andre er en forfatter og journalist med base i det sydvestlige USA, og det garanteres at forblive funktionelt op til 50 grader Celcius og er vandtæt til en dybde på 12 meter.