Reklame

Som mange af jer allerede ved den 2. november, blev MakeUseOf.com's domæne stjålet fra os. Det tog os cirka 36 timer at få domænet tilbage. Som vi har påpeget tidligere det lykkedes hackeren på en eller anden måde at få adgang til min Gmail-konto og derfra til vores GoDaddy-konto, låse op for domænet og flytte det til en anden registrator.

Som mange af jer allerede ved den 2. november, blev MakeUseOf.com's domæne stjålet fra os. Det tog os cirka 36 timer at få domænet tilbage. Som vi har påpeget tidligere det lykkedes hackeren på en eller anden måde at få adgang til min Gmail-konto og derfra til vores GoDaddy-konto, låse op for domænet og flytte det til en anden registrator.

Du kan se hele historien på vores midlertidige blog makeuseof-temporary.blogspot.com/

Jeg planlagde ikke at offentliggøre noget om hændelsen eller cracker (person, der stjæler domæner), og hvordan han formåede at trække den væk, medmindre jeg selv var helt sikker på det. Jeg havde en god følelse af, at det var en sikkerhedsfejl i Gmail, men ønskede at bekræfte det, før jeg lagde noget om det på MakeUseOf. Vi elsker Gmail, og at give dem dårlig reklame er ikke noget, vi nogensinde vil have at gøre.

Så hvorfor skrive om dette nu?

Der er sket flere ting i de sidste to dage, der har fået mig til at tro, at Gmail har en alvorlig sikkerhedsfejl, og alle burde være opmærksomme på det. Især i de tidspunkter, hvor enkeltpersoner som Steve Rubel fortæller dig

Sådan gør du Gmail til din gateway til internettet. Forklar mig ikke forkert her, Gmail er et AWESOME e-mail-program. Det bedste sandsynligvis. Problemet er, at det måske ikke er pålideligt, når det kommer til sikkerhed. Når det er sagt, betyder det ikke nødvendigvis, at du har det bedre med Yahoo eller Live Mail.Hændelse 1: MakeUseOf.com - 2. november

Da vores domæne blev stjålet, havde vi mistanke om, at hackeren brugte noget hul i Gmail, men vi var ikke sikre på det. Hvorfor mistænkte jeg, at det havde noget at gøre med Gmail? For det første er jeg temmelig forsigtig med sikkerhed og kører sjældent noget, jeg ikke er sikker på. Jeg holder også mit system opdateret og har alt det væsentlige, herunder 2 malware-skærme, en antivirus og 2 firewalls. Jeg har også en tendens til at bruge stærke og unikke adgangskoder til hver enkelt af mine konti.

Hackeren fik adgang til min Gmail-konto og opsatte nogle filtre der, som til sidst hjalp ham med at få adgang til vores GoDaddy-konto. Hvad jeg ikke vidste, er, hvordan han formåede at gøre det. Var det et sikkerhedshul i Gmail? Eller var det en keylogger på min pc? Jeg var ikke sikker på det. Efter hændelsen scannede jeg mit system med en række fjernelse af malware og fandt ikke noget. Jeg gik også igennem enhver kørende proces. Alt semed for at være ren.

Så jeg er tilbøjelig til at tro, at problemet var med Gmail.

Hændelse 2: YuMP3.org - 19. november

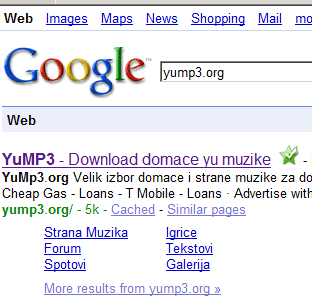

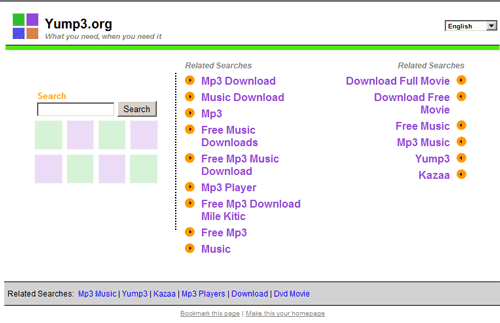

Den 18. november fik jeg en e-mail fra en person ved navn Edin Osmanbegovic, der driver siden yump3.org. (Han fandt sandsynligvis min e-mail via Google, da hændelsen med MakeUseOf blev dækket på flere populære blogs, mange hvoraf min e-mail-id inkluderede.) I sin e-mail fortalte Edin mig, at hans domæne var stjålet og flyttet til en anden registrator. Jeg googled hurtigt yoump3 og så, at et temmelig etableret websted nu serverede en link farm side (nøjagtigt som i vores tilfælde).

Google (på sidste indeks):

YouMP3.org hjemmeside (nuværende):

Her er en kopi af den allerførste e-mail, jeg fik fra Edin:

Hej,

Jeg har det samme problem med mit domæne.

Domænet er overført fra Enom til GoDaDDy.

Jeg har straks sendt supportbillet vedrørende dette problem.Hvem som ny domæneejer er:

Navn: Amir Emami

Adresse 1: P.O. Boks 1664

By: League City

Stat: Texas

Lynlås: 77574

Land: USA

Telefon: +1.7138937713

Email:Administrativ kontaktinformation:

Navn: Amir Emami

Adresse 1: P.O. Boks 1664

By: League City

Stat: Texas

Lynlås: 77574

Land: USA

Telefon: +1.7138937713

Email:Teknisk kontaktinformation:

Navn: Amir Emami

Adresse 1: P.O. Boks 1664

By: League City

Stat: Texas

Lynlås: 77574

Land: USA

Telefon: +1.7138937713

Email:E-mail er: [email protected]

I går havde fyren fra den e-mail-adresse kontaktet mig via Gtalk.

Han sagde, at han vil have 2000 $ for domænet.

Jeg har brug for råd venligst, jeg har kontaktet Enom.Tak skal du have.

Og gæt hvad, det er den samme fyr, der tidligere denne måned stjal MakeUseOf.com. Vi blev også kontaktet fra den samme e-mail-adresse: [email protected]. Edin e-mailede mig også i dag og bekræftede, at fyren også fik adgang til sin domænekonto via sin Gmail-konto. Så det er igen Gmail.

I sin sidste e-mail (modtaget i dag) inkluderede Edin en hurtig oversigt over begivenhederne

Jeg har historien om, hvordan han gjorde alt.Den 10. november var jeg ejer.

Den 13. november Mark Morphew.

Den 18. november Amir Emami.Han brugte [email protected] på begge personer.

Jeg har også i går sendt alt til Moniker.

De vil undersøge.

Hændelse 3: Cucirca.com - 20. november

Denne sidste e-mail var hovedårsagen til dette indlæg. Det kom fra Florin Cucirka, ejeren af cucirca.com. Webstedet har en alexa-rangering på 7681 og modtager ifølge Florin over 100.000 besøg dagligt.

Første e-mail fra Florin:

Hej Aibek

Jeg er i samme situation som makeuseof.com kom ud af.

Jeg er Cucirca Florin og mit domæne www.cucirca.com var

overført fra min godaddy-konto uden min tilladelse.Det ser ud til, at tyven kendte mit gmail-kodeord, som er underligt.

Det lykkedes ham at oprette nogle filtre til min konto.Jeg har vedhæftet 2 skærmbilleder.

Kan du hjælpe mig? Giv mig nogle detaljer om, hvordan jeg kunne få det

ud af denne dårlige drøm? Jeg fandt lige i dag om dette og jeg

tror ikke, jeg er i stand til at sove i aften.Tak på forhånd.

Florin Cucirca.

Jeg mailede Florin og spurgte ham nogle detaljer om sit domæne, om han kontaktede GoDaddy og uanset hvilke oplysninger han fik om domæne cracker (udtrykket brugt til domænestealer) fyr indtil videre.

Anden e-mail fra Florin:

Hackeren havde adgang til min e-mail-konto (gmail). Domænet blev hostet på godaddy.

Jeg brugte forlængelse af gmail-anmeldelse på firefox. måske er der den store fejl.

Han overførte domænet til register.comJeg har ikke snakket med hackeren. Jeg vil gerne få det tilbage lovligt, og hvis der ikke er nogen anden løsning, må jeg betale ham

www.cucirca.com har en Alexa Rank på 7681 og over 100 000 besøg dagligt.

Jeg vil vedhæfte dig 2 skærmbilleder af min gmail-konto.

[email protected] og i det andet skærmdomæ[email protected]

Hvis du foretager en google-søgning på [email protected], finder du dette:

http://www.domainmagnate.com/2008/08/11/788-domains-stolen-including-yxlcom/

Jeg synes, nogen skulle stoppe dem.

Jeg mailede [email protected] og ventede på et svar.

Hvad synes du? Får jeg mit domæne tilbage?

Det ser ud til at det er Gmail igen! Her er de delvise skærmbilleder fra det, han sendte mig:

I Florins tilfælde ændrede hacker ejerskabet af domænet for flere måneder siden. Cucirca.com blev overført fra GoDaddy til Register.com. Da hackeren opsamlede hans e-mails og aldrig ændrede navneservere, antager jeg, at Florin ikke havde nogen idé om, at noget var galt. Da jeg spurgte ham, hvordan det tog det så lang tid at finde ud af, at han sendte mig følgende:

Han overførte domænet til sit navn den 2008-09-05, idet navneserverne blev uændret. Derfor bemærkede jeg ikke, at min undergang blev stjålet indtil i går, da en af mine venner gjorde en whois på mit domæne….

Jeg havde ingen grund til at kontrollere, hvem der er poster, fordi domænet var registreret over 7 år (indtil 2013-11-08)

Jeg har ikke modtaget nogen e-mails fra denne person.

Og igen ser det ud til at være den samme fyr! Hvorfor tror jeg det? Hvis du kontrollerer det link, som Florin inkluderede i en af hans e-mails (jeg tilføjede det også nedenfor), kan du se at ved nogle andre lignende hændelser (hvem ved, hvor mange flere domæner han har stjålet som denne) e-mail adresse [email protected] blev nævnt sammen med navnet 'Aydin Bolourizadeh'. Den samme e-mail blev også vist i den fremadrettede regel i Florins Gmail-konto (se første skærmbillede).

Da MakeUseOf.com blev taget fra os, bad cracker mig om 2000 $. Og da jeg spurgte ham, hvor og hvordan han ønsker at få betalt, fortalte han mig at sende penge via Western Union til følgende adresse:

Aydin Bolourizadeh

Kalkun

Ankara

Cukurca kirkkonaklar mah 3120006954

skærmbillede fra http://www.domainmagnate.com/2008/08/11/788-domains-stolen-including-yxlcom/

Jeg er temmelig smuk over at det var den samme fyr i alle 3 hændelser og sandsynligvis 788 andre nævnt i ovenstående link, inklusive domæner som yxl.com, visitchina.net og visitjapan.net.

Da jeg søgte efter den adresse på Google, opdagede jeg også, at han ejer følgende domæner (sandsynligvis stjal dem også):

- Elli.com -

http://whois.domaintools.com/elli.com

- Ttvx.net -

http://www.dnforum.com/post252-post-1399775.html

Jeg antager, at fyren faktisk kommer fra Tyrkiet og sandsynligvis vil bo et eller andet sted i det følgende område.

- Cukurca kirkkonaklar mah 3120006954

- Ankara, Tyrkiet

Vi ved også, at han bruger [email protected] som sin e-mail. Så hvis vi ved, hvem der står bag domainsgames.org, kan vi muligvis bare komme et skridt nærmere. Faktisk e-mailede han for flere dage siden og bad mig om at fjerne alle forekomster af hans e-mail fra webstedet, og hvis vi ikke overholder det, ville han DDOS os.

Her er hans nøjagtige ord:

Hej,

Jeg beder dig om at fjerne min e-mail-adresse ([email protected]) fra dit websted!

Gør det, hvis du ikke vil have noget problem i fremtiden, ellers begynder jeg først at have den store DDOS på dit websted og vil gøre det ned ...

Jeg er meget seriuos, så fjern min e-mail og domainsgame.org navn

Så det ser ud til, at hvis vi kan komme til ID bag domainsgame.org, kan vi få vores fyr og sandsynligvis afsløre mange flere domæner, han har stjålet. Læs mere om det nedenfor. Lad os nu tale om Gmail.

Sårbarhed i Gmail

Kan nogen huske, hvad der skete med David Airey sidste år? Hans domæne blev også stjålet. Historien var over hele internettet.

– ADVARSEL: Googles GMail-sikkerhedsfejl forlader min virksomhed saboteret

- Kollektiv indsats gendanner David Airey.com

Både vi og David formåede at få domænet tilbage. Men jeg er ikke sikker på, om alle er så heldige som vi er. Desværre samarbejder registratorer ikke rigtig med dig om dette, medmindre historien får en vis opmærksomhed. Så jeg er ikke i tvivl om, at der er hundreder af mennesker derude uden chance for at give deres domænenavn eller betale fyren.

Anyway, tilbage til Gmail.

I sin første artikel refererede David Airey til en Gmail-sårbarhed, der (hvis jeg ikke tager fejl) blev nævnt her flere måneder tidligere. For at opsummere:

Offeret besøger en side, mens han er logget ind i GMail. Ved udførelse udfører siden en POST med flere dele / form-data til en af GMail-grænsefladerne og indsprøjter et filter i offerets filterliste. I eksemplet ovenfor skriver angriberen et filter, der blot kigger efter e-mails med vedhæftede filer og videresender dem til en e-mail efter eget valg. Dette filter overfører automatisk alle e-mails, der matcher reglen. Husk, at fremtidige e-mails også videresendes. Angrebet vil forblive til stede, så længe offeret har filteret på deres filterliste, selvom den oprindelige sårbarhed, som var årsagen til injektionen, er rettet af Google.

original side: http://www.gnucitizen.org/blog/google-gmail-e-mail-hijack-technique/

Nu er den interessante del, at opdateringen af ovennævnte GNU Citizen-link siger, at sårbarheden blev rettet inden den 28. september 2007. Men i Davids tilfælde fandt hændelsen sted i december, 2-3 måneder senere.

Så var udnyttelsen virkelig fast dengang? Eller var det en ny udnyttelse i Davids tilfælde? Og vigtigst af alt er der en lignende sikkerhedsfejl i Gmail NU?

Hvad skal du gøre nu?

(1) Mit aller første råd ville være at kontrollere dine e-mail-indstillinger og sørge for, at din e-mail ikke kompromitteres. Kontroller indstillinger for filmer og filtre. Sørg også for at deaktivere IMAP, hvis du ikke bruger det. Dette gælder også for Google Apps-konti.

(2) Skift kontakt-e-mail på dine følsomme webkonti (paypal, domæneregistrator osv.) Fra din primære Gmail-konto til noget andet. Hvis du ejer webstedet, skal du ændre kontakt-e-mailen til din host- og registrorkonti til en anden e-mail. Helst til noget, som du ikke er logget på, når du surfer på internettet.

(3) Sørg for at opgradere dit domæne til privat registrering, så dine kontaktoplysninger ikke vises på WhoIS-søgninger. Hvis du er på GoDaddy, vil jeg anbefale at gå med Beskyttet registrering.

(4) Åbn ikke links i din e-mail, hvis du ikke kender den person, de kommer fra. Og hvis du beslutter at åbne linket, skal du sørge for at logge ud først.

UPDATE:

Jeg opdagede nogle gode artikler, der diskuterede potentiel sikkerhedsfejl som svar på MakeUseOfs artikel:

– Gmail-sikkerhedsfejl bevis for koncept

– Kommentarer til dette på YCombinator

- (nov. 26'th) Gmail-sikkerhed og nylig phishing-aktivitet [Officielt svar fra Google]

Hjælp os med at fange fyren!

Bortset fra ovenstående postadresse ved vi også, at han bruger [email protected] som hans e-mail. Så hvis vi finder ud af, hvem der nu ejer domainsgames.org, kan vi komme et skridt nærmere. eller i det mindste returnere de domæner, han stjal til deres respektive ejere.

Nu er det domænenavnet domainsgames.org er beskyttet af Moniker, og de skjuler alle kontaktoplysninger for det.

Domæne-ID: D154519952-LROR

Domænenavn: DOMAINSGAME.ORG

Oprettet den: 22-okt-2008 07:35:56 UTC

Sidst opdateret den: 08-nov-2008 12:11:53 UTC

Udløbsdato: 22-okt-2009 07:35:56 UTC

Sponsorator: Moniker Online Services Inc. (R145-LROR)

Status: KLIENT SLET FORBUDT

Status: KLIENTTRANSFERING FORBUDT

Status: KLIENTOPDATERING FORBUDT

Status: OVERFØRSEL FORBUDT

Registrant ID: MONIKER1571241

.

.

.

.

Navneserver: NS3.DOMAINSERVICE.COM

Navneserver: NS2.DOMAINSERVICE.COM

Navneserver: NS1.DOMAINSERVICE.COM

Navneserver: NS4.DOMAINSERVICE.COM

Jeg har allerede sendt dem e-mail (så gjorde Edin) om det og vil opdatere dig her, så snart jeg hører noget fra dem.

Jeg har også nogle anmodninger om at følge virksomheder, der nu leverer deres tjenester til denne person.

Når man gik gennem headerfiler i flere e-mails var det tydeligt, at hacker brugte Google Apps. Se venligst ind i det. Domænet er domainsgame.org. Og venligst også FIX! Gmail.

Hjælp først Edin og Florin med at få deres domæner tilbage. Én smart ting at gøre ville være at kontrollere IP-adresserne til konto-login for alle lignende rapporterede tilfælde. For eksempel brugte hackeren både i Edins tilfælde og vores (ikke sikker på Florin) 64.72.122.156 IP-adresse. (Som for øvrig viste sig at være en kompromitteret server hos Alpha Red Inc.) Eller endnu lettere, bare lås domænenavnet og bede den nuværende kontoindehaver om at bevise sin identitet. Da hacker bruger forskellige identiteter overalt, ville det være umuligt for ham at gøre det. Det er i din bedste interesse at sikre, at denne person ikke længere bruger dine tjenester.

Luk hans konto! (det er den for domainsgame.org). Eventuelle yderligere oplysninger eller hjælp, som du kan yde, vil blive værdsat.

Jeg er ikke rigtig sikker, men jeg tror, at DomainSponsor er det firma, der får penge på de domæner, som denne fyr stjæler. Det skete med MakeUseOf.com og nu hænger du sammen med YouMP3.org.

5- Til PayPal. KOM: (Din support er AWFUL)

Jeg er sikker på, at de ikke engang læser dette, så jeg skal bare fortælle dem i stedet. Jeg sendte en e-mail til [email protected] og advarede dem om, at den person, der stjal vores domæne og afpressede os tidligere, brugte [email protected] (han bruger også nogle andre konti). Jeg bad dem bare om at undersøge det. I stedet får jeg en e-mail, der ikke har noget at gøre med det, jeg sagde. Grundlæggende er det en e-mail-skabelon, der var beregnet til at se ægte ud og sendt til de mennesker, der blev forfalskede. C'mon! Vi betaler 3% provision for hver transaktion, kan I ikke mennesker yde bedre kundesupport?

Det er alt, hvad jeg har!

Jeg er endnu en gang ked af det, der er sket med Florin og Edin. Jeg håber virkelig, at de snart får deres domæner tilbage. Det er alt sammen i hænderne på de respektive registratorer nu. Men vigtigst af alt, vil jeg se, at noget af det store korps (ikke kunderne) bliver gjort for at fange den person. Jeg er sikker på, at enhver blogger derude vil sætte pris på det og sandsynligvis endda skrive om det på hans / hendes blog.

Det er tid til ÆNDRING ;-)

Med venlig hilsen

Aibek

billedkredit: tak til maskine til top 'Mr. Cracker' billede

Fyren bag MakeUseOf.com. Følg ham og MakeUseOf på Twitter @MakeUseOf. For mere information se MakeUseOf's om siden.