Reklame

Det er en jungel derude. Fra trojanere til orme til phishere til pharmers er internettet tilsyneladende fuld af farer. For at beskytte dig selv kræver ikke kun den rigtige software, men en forståelse af, hvilken slags trusler du skal passe på.

Det er her "HackerProof: Din guide til pc-sikkerhed" kommer ind. Denne fremragende guide, bragt til dig af MakeUseOfs egen Matt Smith, giver en objektiv, detaljeret, men let forståelig gennemgang af pc-sikkerhed.

Ved udgangen af denne vejledning ved du nøjagtigt, hvad pc-sikkerhed betyder, og endnu vigtigere, hvad du skal gøre for at holde din pc sikker.

Viden er magt; arm dig selv!

Indholdsfortegnelse

§1 - Intro til pc-sikkerhed

§2 – Malware-galleriet

§3 - Uskyldige civilisationer: Operativsystemers sikkerhedtråd

§4 - Gode sikkerhedsvaner

§5 – Metoder til beskyttelse

§6 - Valg af sikkerhedssoftware

§7 - Forbered dig på det værste - og sikkerhedskopi!

§8 – Gendannelse fra Malware

§9-Konklusion

1. Introduktion til pc-sikkerhed

1.1 Hvad er pc-sikkerhed?

Udtrykkene "pc-sikkerhed" eller "computersikkerhed" er vage i det ekstreme. De fortæller dig meget lidt, ligesom de fleste generelle udtryk.

Dette skyldes, at pc-sikkerhed er et utroligt mangfoldigt felt. På den ene side har du professionelle og akademiske forskere, der omhyggeligt forsøger at finde og løse sikkerhedsproblemer på tværs af en bred vifte af enheder. På den anden side er der også et samfund af opfindelige computernerder, der er teknisk amatører (i bogstavelig forstand af ordet - de er ubetalte og understøttes ikke af en anerkendt institution eller virksomhed) men er meget dygtige og i stand til at levere nyttige input til deres egen.

PC-sikkerhed er knyttet til computersikkerhed som helhed, herunder problemer som netværkssikkerhed og Internetsikkerhed 5 måder til at kontrollere sikkerheden ved din internetforbindelseEr din internetforbindelse sikker? Her er hvad du har brug for at vide for at være sikker på ethvert netværk, du opretter forbindelse til. Læs mere . Langt de fleste af de trusler, der kan angribe din computer, er kun i stand til at overleve på grund af Internettet og, i I nogle tilfælde er overlevelsen af en sikkerhedstrussel direkte knyttet til en sikkerhedsfejl i nogle avancerede serverstykker hardware. Den gennemsnitlige pc-bruger har imidlertid ingen kontrol over dette.

Dette betyder, at pc-sikkerhed - defineret som beskyttelse af den personlige computer, du ejer - har en fæstningsmentalitet. Det er dit ansvar at beskytte din fæstning mod alt hvad der måtte eksistere i det ukendte ud over dets mure. Denne mentalitet udtrykkes i de udtryk, der bruges af virksomheder, der ønsker at sælge din pc-sikkerhedssoftware. Ord som “firewall De tre bedste gratis firewalls til Windows Læs mere ”“ Blocker ”og“ skjold ”er let at finde i reklamer for pc-sikkerhedssoftware.

Disse ord er beregnet til at tydeliggøre formålet med pc-sikkerhed, men det er ikke altid tilfældet. Oplysningerne, der modtages fra et firma, der sælger sikkerhedssoftware, vil sandsynligvis være partiske til fordel for deres produkt, og det vil yderligere forvirre problemer.

Denne vejledning giver en objektiv, detaljeret, men let forståelig gennemgang af pc-sikkerhed. Ved udgangen af denne guide vil du vide nøjagtigt, hvad pc-sikkerhed betyder, og endnu vigtigere, hvad du skal gøre for at holde din pc sikker.

1.2 En kort historie om computervirus

Computervirus har ikke altid været en stor trussel. De tidligste vira, der spredte sig i 1970'erne via de første internetnetværk (såsom ARPANET Så hvem skabte internettet? [Teknologi forklaret] Læs mere ), var relativt verdslige programmer, der undertiden kun gjorde andet end at vise en meddelelse på en computerterminal.

Vira begyndte ikke at få varsel som en alvorlig sikkerhedstrussel før i midten og slutningen af 1980'erne. I denne periode blev der foretaget et antal firsts inden for computervirus, såsom hjernevirus, der i vid udstrækning betragtes som den første IBM PC-kompatible virus. Denne virus var i stand til at inficere boot-sektoren til MS-DOS-computere, bremse dem eller gøre dem ubrugelige.

Når den tidligste malware blev kendt, gik antallet af vira hurtigt op, da kyndige nørder så mulighed for at deltage i lidt online hærværk og bevise deres tekniske viden for deres jævnaldrende. Medieopmerksomhed over for vira blev almindelig i begyndelsen af 90'erne, og den første store virusskræmning opstod omkring Michelangelo-computervirus. Ligesom hundredvis af computervirus efter det, startede Michelangelo en medie-panik, og millioner over hele kloden bekymrede sig for, at deres data snart ville blive slettet. Denne panik viste sig ikke at være placeret, men satte et medielys på malware, som endnu ikke er bleget.

Spredning af e-mail Diagnostiser e-postserverproblemer med gratis værktøjer Læs mere i slutningen af 1990'erne skrev det næste kapitel i malware. Denne standardform for kommunikation var, og er stadig, en populær metode, til hvilken malware kan reproducere. E-mails er lette at sende og vedhæftede vira er let at forklæde. Populariteten af e-mail faldt også sammen med en tendens, der viste sig endnu mere vigtig i udviklingen af malware - stigningen af de personlige computere. Mens virksomhedsnetværk normalt er bemandet af et team af mennesker, der betaler for at holde øje med deres sikkerhed, bruges personlige computere af gennemsnitlige mennesker, der ikke har nogen træning i marken.

Uden fremkomsten af personlige computere ville mange af de sikkerhedstrusler, der steg i de nye årtusinder, ikke være mulige. Orme ville have færre mål, trojanere ville blive opdaget hurtigt, og nye trusler som phishing ville være meningsløse. Personlige computere giver dem, der ønsker at skrive ondsindet software, et felt fuld af lette mål.

Nøglen er naturligvis at sikre, at du ikke er en af dem.

2. Malware-galleriet

2.1 Den traditionelle virus eller trojan

Malware er gennem det meste af historien spredt efter brugerfejl; det vil sige, pc-brugeren tager en form for handling for at udløse en virus til handling. Det klassiske eksempel på dette er at åbne en vedhæftet fil til e-mail. Virussen, der er forklædt som en billedfil eller en anden almindelig filtype, springer i aktion, når brugeren åbner filen. Åbning af filen kan resultere i en fejl, eller filen kan åbnes som sædvanligt og narre brugeren til at tro, at intet er galt. Under alle omstændigheder krævede virussen brugerens handling for at sprede sig. Reproduktion er muliggjort ikke på grund af en sikkerhedsfejl i et programkode, men i stedet gennem bedrag.

I slutningen af 1990'erne var denne type malware, mere almindeligt kaldet en virus, langt den mest truende. De fleste mennesker var nye med e-mail og vidste ikke, at åbning af en vedhæftet fil kunne inficere deres computer. E-mailtjeneste var langt mindre sofistikeret: der var ingen effektive spamfiltre, der var i stand til at holde virusholdig spam e-mails ud af indbakker, og der var heller ingen effektive antivirusløsninger, der automatisk scannede e-mail vedhæftede filer. I de senere år har teknologiske fremskridt på begge disse fronter gjort det mindre effektivt at sende en virus via e-mail, men der er stadig millioner af mennesker, der ikke har sikkerhedssoftware og ikke har noget imod at åbne e-mail vedhæftede filer.

Da e-mailvirus nu er en (relativt) velkendt trussel, er virusdesign blevet mere kreativ. Vira kan nu "skjule" i filtyper, som de fleste mennesker anser for at være sikre, f.eks Excel-regneark Sådan deler du et kæmpe CSV Excel-regneark i separate filerEn af Microsoft Excels mangler er den begrænsede størrelse på et regneark. Hvis du har brug for at gøre din Excel-fil mindre eller opdele en stor CSV-fil, skal du læse videre! Læs mere og PDF-filer. Det er endda muligt for en virus at inficere din pc gennem din webbrowser, hvis du besøger en webside, der indeholder en sådan virus.

Nogle pc-brugere kan prale af at undgå en virus blot er et spørgsmål om sund fornuft - hvis du ikke downloader filer fra ukendte kilder og ikke downloader e-mail-vedhæftede filer, har du det godt. Jeg er uenig i denne opfattelse. Mens mange trusler kan undgås med forsigtighed, udvikles der kontinuerligt vira med nye former for reproduktion og infektion.

2.2 Trojanere

Trojanere kan, selv om de adskiller sig fra en virus i dens nyttelast, inficere pc'er ved hjælp af de samme metoder, der er anført ovenfor. Mens en virus forsøger at køre ondsindet kode på din pc, forsøger en trojan at gøre det muligt for en tredjepart at få adgang til nogle af eller alle computerens funktioner. Trojanere kan inficere computere gennem næsten enhver metode, en virus kan bruge. Faktisk er både vira og trojanere ofte klumpet sammen som malware, da nogle sikkerhedstrusler har træk, der er forbundet med både en virus og en trojan.

2.3 Orme

Udtrykket "orm" beskriver en metode til virusinfektion og reproduktion snarere end den nyttelast, der leveres. Denne infektionsmetode er imidlertid unik og farlig, så den fortjener sin egen kategori.

En orm er malware, der er i stand til at inficere en computer uden at brugeren foretager nogen handling (udover det at tænde deres computer og oprette forbindelse til Internettet). I modsætning til mere traditionel malware, som normalt forsøger at skjule sig i en inficeret fil, inficerer orme computere gennem netværkssårbarheder.

Den stereotype orm spreder sig ved at spam kopier af sig selv til tilfældigt I.P. adresser Sådan bruges en forfalsket IP-adresse og masker dig selv onlineNogle gange skal du skjule din IP-adresse. Her er nogle måder at maske din IP-adresse på og kappe dig selv online til anonymitet. Læs mere . Hver kopi har instruktioner til at angribe en bestemt netværkssårbarhed. Når en tilfældig målrettet pc med sårbarheden findes, bruger ormen netværkssårbarheden til at få adgang til pc'en og levere dens nyttelast. Når dette sker, bruger ormen derefter den nyligt inficerede pc til at spam mere tilfældig I.P. adresser, hvor processen starter igen.

Eksponentiel vækst er nøglen her. SQL Slammer-ormen, der blev frigivet i januar 2003, brugte denne metode til at inficere cirka 75.000 computere inden for 10 minutter efter dens oprindelige udgivelse. (Kilde: Wired)

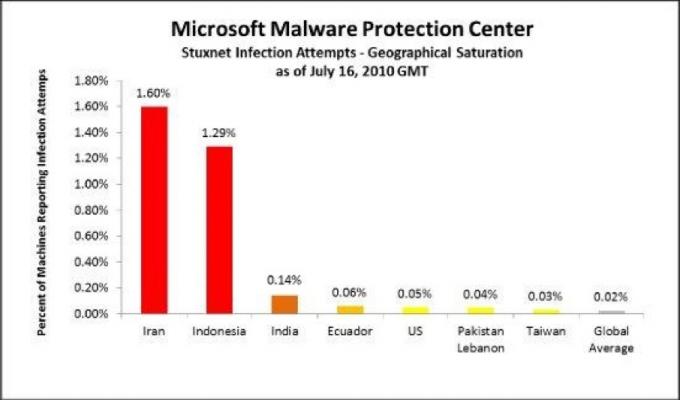

Som med mange pc-sikkerhedstrusler dækker udtrykket "orm" imidlertid en lang række malware-trusler. Nogle orme spreder sig ved at bruge fejl i e-mail-sikkerhed for automatisk at spam sig selv via e-mail, når de inficerer et system. Andre har en ekstremt målrettet nyttelast. Stuxnet, en nylig computerorm, viste sig at have en kode, som mange mente var designet specifikt til at angribe Irans nukleare forskningsprogram. (Kilde: Bruce Schneier)

Selvom denne orm anslås at have inficeret tusinder af computere, er dens faktiske nyttelast designet til træder først i kraft, når ormen støder på en bestemt type netværk - den type Iran bruger til uran produktion. Uanset hvem målet var, giver Stuxnet sofistikering et godt eksempel på, hvordan en automatisk reproducerende orm kan inficere systemer, uden at dens brugere har den mindste anelse.

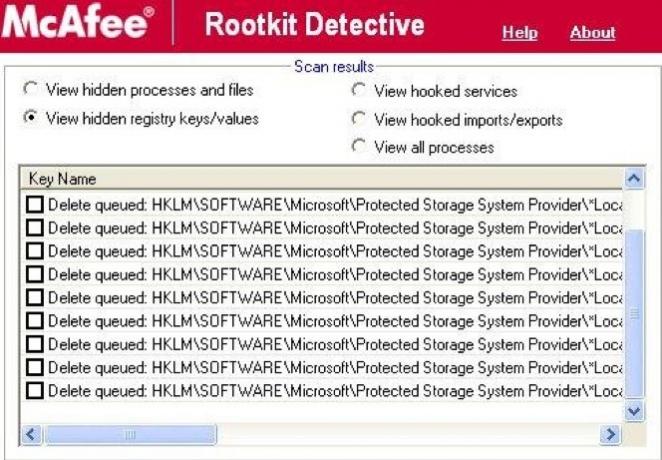

2.4 Rootkits

En særlig grim smule malware, rootkits er i stand til at få privilegeret adgang til en computer og gemme sig for almindelige antivirus-scanninger. Udtrykket rootkit bruges hovedsageligt som et middel til at beskrive en bestemt type nyttelast. Rootkits kan inficere systemer og gengive sig selv ved hjælp af et hvilket som helst antal taktikker. De fungerer muligvis som orme, eller de kan gemme sig selv i tilsyneladende legitime filer.

Sony fandt sig for eksempel i varmt vand, da sikkerhedseksperter opdagede, at nogle musik-cd'er, der blev distribueret af Sony, blev sendt med en rootkit, der var i stand til at give sig selv administrativ adgang på Windows-pc'er, skjule sig for de fleste virusscanninger og overføre data til en fjernbetjening Beliggenhed. Dette var tilsyneladende del af en vildledt kopibeskyttelsesordning.

På mange måder søger en rootkits nyttelast at nå de samme mål som en almindelig virus eller Trojan. Nyttelasten kan forsøge at slette eller ødelægge filer, eller den kan forsøge at logge dine tastetryk, eller den kan prøve at finde dine adgangskoder og derefter overføre dem til en tredjepart. Dette er alt, hvad en virus eller trojan muligvis forsøger at gøre, men rootkits er langt mere effektive til at forklæde sig, mens de udfører deres arbejde. Rootkits undergraver faktisk operativsystemet ved hjælp af sikkerhedsfejl i operativsystemet til at forklæde sig som et kritisk systemfil eller i alvorlige tilfælde skrive sig selv i kritiske systemfiler, hvilket gør fjernelse umulig uden at ødelægge driften system. (Kilde: Wired)

Den gode nyhed er, at rootkits er sværere at kode end de fleste andre typer malware. Jo dybere en rootkit ønsker at kaste sig ned i en pc's operativsystem, desto vanskeligere er rootkit vil være at oprette, da eventuelle fejl i rootkit-koden kunne ødelægge en målrettet pc eller ændre antivirus software. Dette kan være dårligt for pc'en, men det besejrer poenget med at forsøge at skjule rodkit i første omgang.

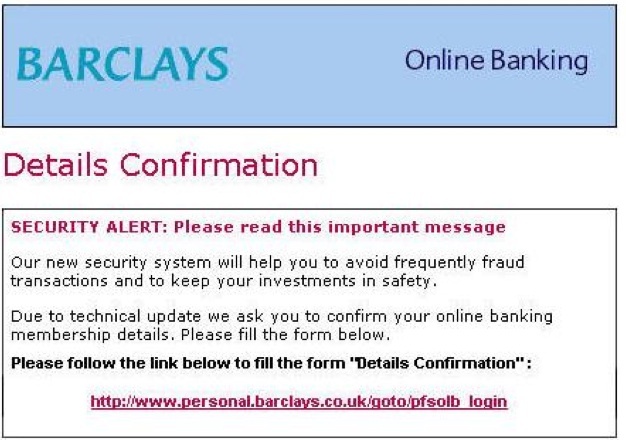

2.5 Phishing og pharming

Verden af malware i 1990'erne ser malerisk ud i forhold til i dag. Dengang blev malware ofte skrevet af hackere, der ønskede at vise deres talenter og få berygtethed blandt deres jævnaldrende. Skaden var alvorlig, men ofte begrænset til de inficerede computere. Moderne malware er imidlertid ofte ikke andet end et værktøj, der bruges af kriminelle, der søger at stjæle personlige oplysninger. Disse oplysninger kan derefter bruges til at kapre kreditkort, oprette forkerte identifikationer og udføre alle slags ulovlige aktiviteter, der kan have en alvorlig indflydelse på offerets liv.

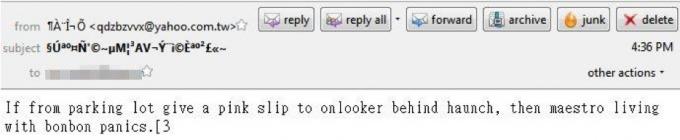

Phishing Få øjeblikkelige underretninger om nye computervirus og phishing-e-mails Læs mere og Pharming er teknikker, der bedst illustrerer det kriminelle element i pc-sikkerhedstrusler. Disse trusler er så betydningsfulde, men de angriber overhovedet ikke din pc teknisk. I stedet bruger de din pc til at narre dig og stjæle vigtige oplysninger.

Begge disse udtryk er tæt beslægtede. Pharming er en teknik, der bruges til at omdirigere en person til et falskt websted. Phishing er handlingen med at høste privat information ved at posere som en pålidelig enhed. Teknikkerne går ofte hånd og hånd: en pharming-teknik sender en person til et falskt websted, som derefter bruges til at "phish" privat information fra personen.

Det klassiske eksempel på denne form for angreb begynder med en e-mail, der ser ud til at blive sendt fra din bank. E-mailen oplyser, at der har været en mistanke om sikkerhedsbrud på din banks online servere, og du skal ændre dit brugernavn og din adgangskode. Du får et link til det, der ser ud til at være din banks websted. Siden, når den først er åbnet i din browser, beder dig om at bekræfte dit eksisterende brugernavn og adgangskode og derefter indtaste et nyt brugernavn og adgangskode. Det gør du, og webstedet takker dig for dit samarbejde. Du ved ikke, at der er noget galt, før du prøver at logge ind på din banks websted næste dag ved at følge bogmærket i din browser.

2.6 Malware - Catch All

Mens roguerne ovenfor er almindeligt anerkendt som alvorlige problemer med bestemte egenskaber, er det stadig vanskeligt at kategorisere trusler, fordi økosystemet med sikkerhedstrusler er mangfoldigt og konstant forandring. Dette er grunden til, at udtrykket malware bruges så ofte: det er den perfekte opsamling af alt, hvad der prøver at skade din computer eller forsøger at bruge din computer til at skade dig.

Nu hvor du ved om nogle af de mest almindelige trusler til pc-sikkerhed, undrer du dig måske, hvad du kan gøre ved dem. Det bedste sted at starte denne diskussion er med operativsystemer.

3. Uskyldige civilisationer: Operativsystemers sikkerhed

Det operativsystem, du bruger, har en betydelig indflydelse på malware-trusler, som du skal være opmærksom på, og de metoder, du kan bruge til at modvirke dem. Malware er i de fleste tilfælde programmeret til at drage fordel af en bestemt udnyttelse i et bestemt operativsystem. Malware, der er kodet for at drage fordel af en netværkssårbarhed i Windows, kan ikke inficere OS X-computere, fordi netværkskoden er meget anderledes. Ligeledes vil en virus, der forsøger at slette driverfiler, der findes på en Windows XP-computer, ikke have nogen indflydelse på en Linux-maskine, fordi driverne er helt forskellige.

Jeg tror, det er nøjagtigt at sige, at det operativsystem, du vælger, har større indflydelse på din pc's samlede sikkerhed end nogen anden enkelt variabel. Lad os tage et hurtigt kig på nogle almindelige operativsystemer, og hvordan de håndterer sikkerhed.

3.1 Windows XP

Windows XP blev introduceret i 2001 og blev hurtigt Microsofts mest anerkendte operativsystem. Det var elsket for sin relativt enkle grænseflade, der bød forbedringer, men forblev velkendt for brugere af Windows 95, 98 og ME. Det viste sig også at være relativt slank for et nyt Windows-operativsystem, og det er stadig i stand til at køre på ældre maskiner, der ikke kan håndtere nyere Windows-operativsystemer.

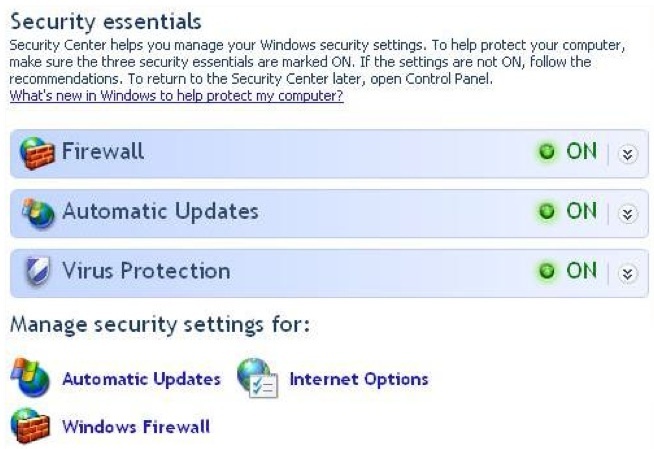

På tidspunktet for udgivelsen introducerede Windows XP nogle bemærkelsesværdige sikkerhedsforbedringer i forhold til tidligere Windows-operativsystemer. Det lukkede nogle sikkerhedshuller, der gjorde det let at rodet med Windows-systemer ved hjælp af blanke netværkskonti eller certificeringsfejl. Windows XPs sikkerhed modtog en stor tilføjelse i Windows XP Service Pack 2 med introduktionen af Windows Security Center, der gjorde det lettere for brugerne at finde ud af, om deres Windows XP-computer var beskyttet af anti-malware-software og havde de relevante sikkerhedsopdateringer installeret.

Windows XP er dog et næsten ti år gammelt operativsystem, og i årenes løb er det blevet angrebet nådeløst af hackere. Populariteten af Windows XP gør det til et oplagt valg for malware, der søger at inficere så mange computere som muligt. Derudover har Windows XP simpelthen ikke adgang til et antal forbedrede sikkerhedsfunktioner, der er standard i Windows 7.

Generelt er Windows XP det værste almindelige operativsystem, der i øjeblikket er tilgængeligt ud fra sikkerhedsmæssigt synspunkt. Det mangler nye sikkerhedsfunktioner, er godt forstået af disse kodende malware og angribes ofte.

3.2 Windows 7

Det seneste operativsystem fra Microsoft, Windows 7 er en forfining af det stærkt kritiserede Windows Vista (oplysningerne i dette afsnit gælder for det meste også Vista). Windows 7 er ikke så let at køre som Windows XP, men det tilbyder et væld af nye funktioner, herunder funktioner relateret til sikkerhed.

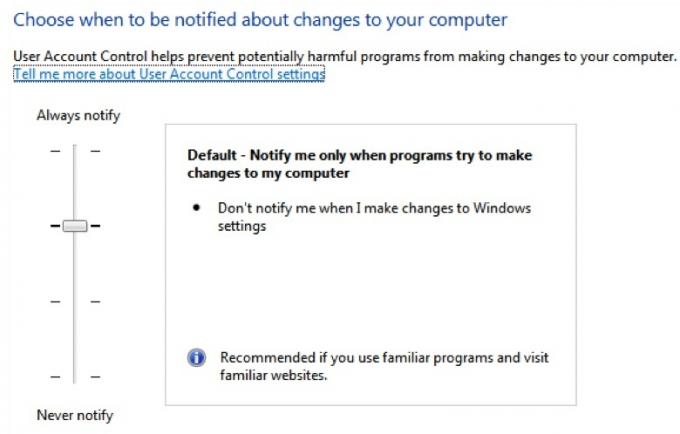

For eksempel er brugerkontokontrol en ny funktion, der blev introduceret i Vista og også inkluderet i Windows 7. Da den først ankom, blev UAC ofte hånet i medierne - Apple lavede endda en reklame om det. Det er et underligt træk, fordi OS X har lignende funktionalitet, og fordi UAC er meget vigtig, når det kommer til sikkerhed. Det beskytter din pc ved at sikre, at programmer ikke kan få forhøjet adgangsrettigheder til dit system uden tilladelse. Før UAC kunne malware let gøre dette, uden at brugeren nogensinde har vidst klokeren.

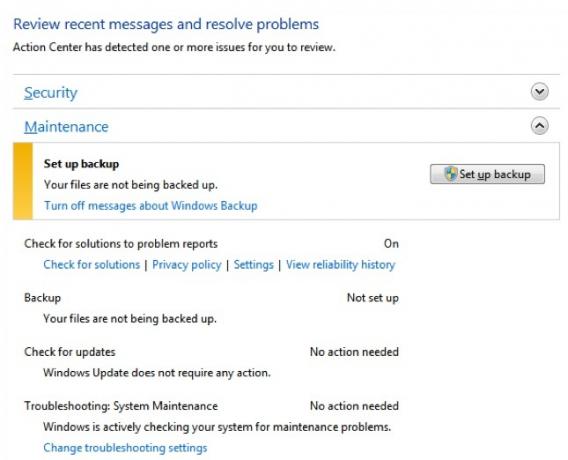

Microsoft har også foretaget forbedringer, der yderligere forbedrer Window's evne til at formidle vigtige sikkerhedsoplysninger til brugerne. Sikkerhedscenter kaldes nu Windows Action Center, og det gør et bedre job end nogensinde før med automatisk at få vigtige opdateringer og underrette brugerne, når der skal gøres noget. Dette er afgørende, fordi kendte sikkerhedsudnyttelser, der ikke er lappet, er et ansvar uanset hvilket operativsystem du foretrækker.

Windows 7 drager også fordel af en holdning til sikkerhed, der er langt mere fornuftig, end den holdning Microsoft havde under oprettelsen af Windows XP. Dette fremgår let, når du sammenligner antallet af sikkerhedsudnyttelser, som Microsoft har været nødt til at lappe i løbet af det første år af XPs frigivelse med det første år, hvor Vista blev frigivet. Windows XP havde 65 sårbarheder rettet, mens Windows Vista havde blot 36 sårbarheder rettet.

Desværre forbliver Windows 7 stærkt målrettet af malware på grund af dets popularitet. Windows er stadig det operativsystem, der bruges af det meste af verden, så det giver mening at malware til at målrette det. Af denne grund står Windows 7-brugere stadig overfor adskillige sikkerhedstrusler.

3.3 Mac OS X

Mac OS X føles stadig moderne, men er i kernen et ret gammelt operativsystem. Den første version blev udgivet i 2001, hvilket gjorde den lige så gammel som Windows XP. Apple tager imidlertid en meget anden tilgang til opdateringer end Microsoft. Mens folkene på Redmond normalt fokuserer på store udgivelser, hvor der bringes nye operativsystemer frem hver femte eller seks år i gennemsnit havde Apple-besætningen opdateret OS X otte gange siden operativsystemets oprindelige frigøre.

Disse udgivelser indeholder normalt et par sikkerhedsopdateringer, og Apple har fortjent et ry for at tilbyde sikkerhed, der er langt ud over Windows. Dette omdømme har imidlertid en tendens til at falde fra hinanden ved nærmere undersøgelse. Malware, der er målrettet mod OS X, findes, og Apple er nødt til at lave sikkerhedsfejl med omtrent den samme frekvens af Microsoft. En rapport fra 2004 fra et sikkerhedsfirma kendt som Secunia opdagede, at Mac OS X i det foregående år var underlagt 36 sårbarheder, kun ti mindre end Windows XP - dog kunne en højere procentdel af OS X-sårbarheder udnyttes via Internet. (Kilde: Techworld)

For nylig blev Apple tvunget til at frigive en række større sikkerhedsrettelser, hvoraf den seneste vedrørte 134 sårbarheder. (Kilde: FierceCIO).

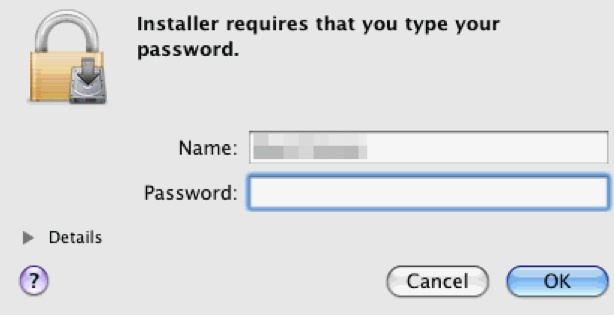

Dette betyder ikke, at Mac OS X ikke er sikkert. En fordel, som overføres fra OS Xs UNIX-arv, er behovet for at logge ind som "root" for at foretage ændringer i vigtige filer og indstillinger (Window's UAC er i det væsentlige et forsøg på at efterligne dette). Imidlertid synes et uheldigt antal brugere at tro, at OS X er immun mod sikkerhedstrusler på grund af dens relative uklarhed. Selvom der er en vis sandhed i dette, eksisterer sikkerhedstrusler for OS X-computere og kan være lige så ødelæggende som dem, der er rettet mod Windows. Sikkerheden ved Mac OS X hæmmes også af et slankt udvalg af sikkerhedssuiter.

3.4 Linux

De fleste pc-ejere vil aldrig bruge en computer, der kører Linux. Med det sagt er Linux mere tilgængelig nu end nogensinde før. Gratis Linux-varianter Ubuntu 6 måder at fremskynde GNOME-skrivebordetGNOME er den desktopgrænseflade, du får ved de fleste Linux-distributioner. Vil du fremskynde tingene? Disse justeringer forbedrer din GNOME-oplevelse. Læs mere og Jolicloud Jolicloud: Download af operativsystemet til Netbook, du har været på udkig efter Læs mere , tilbyder en grafisk brugergrænseflade, der er robust og giver den grundlæggende funktionalitet, du forventer af en pc, såsom muligheden for at læse din e-mail og surfe på nettet.

Linux kræver ligesom OS X, at brugerne logger på en "root" -konto for at foretage ændringer i vigtige filer og indstillinger. Linux drager også stor fordel af sikkerhed ved hjælp af uklarhed. Linux-brugerbasen er lille, og for at gøre det værre for malware, klæber brugerbasen ikke til en bestemt variant af Linux. Selvom den underliggende kode ofte er den samme, er der subtile ændringer til forskellige varianter af Linux - og mange avancerede Linux-brugere går så langt som at kode i deres egne brugerdefinerede funktioner. Dette gør at angribe Linux-brugere i massen til et vanskeligt og meningsløst forslag. Hvis du ønsker at høste kreditkortnumre, er det ikke den rette vej at målrette mod Linux.

Den niche karakter af desktop Linux gør det svært at tale om dets sikkerhed. Sikkerhedsmæssige sårbarheder findes faktisk på Linux-systemer, og disse sårbarheder bliver ikke altid rettet så hurtigt som sårbarheder, der findes på Windows. (Kilde: eWEEK) Linux-operativsystemer påvirkes imidlertid faktisk ofte af sikkerhedstrusler, og truslerne er ofte mindre alvorlige.

3.5 En oversigt - Hvilken er bedst?

Samlet set er Mac OS X og Linux helt klart overlegne end Windows, hvis sikkerhed måles ved den hyppighed, som brugerne påvirkes af sikkerhedstrusler. Dette betyder ikke, at Microsoft sover ved rattet. Det er simpelthen vores verdens virkelighed. Windows er det langt mest populære operativsystem, og som et resultat kodes malware normalt til at målrette Windows-pc'er.

På den anden side har Windows-computere adgang til overlegne antivirus-suiter, og Windows Action Center i Windows 7 har ingen peer. Dette betyder, at Windows-brugere sandsynligvis er mere tilbøjelige til at være opmærksomme på et sikkerhedsproblem, når det opstår, men det er umuligt at prøve at kvantificere dette.

Uanset hvad årsagerne er, er det umuligt at komme væk fra det faktum, at Windows-brugere er mere tilbøjelige til at blive påvirket af malware end brugere af OS X eller Linux.

4. Gode sikkerhedsvaner

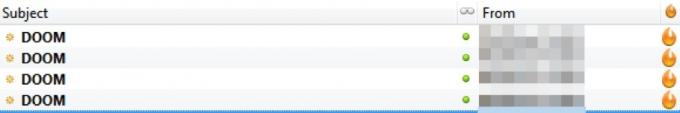

4.1 Unngå Doom's e-mail-indbakke

Ah, e-mail. Det var engang den primære reproduktionsmetode for de fleste malware. En virus blev knyttet til en e-mail, forklædt som et cool program eller et dokument og derefter sendt på sin lystige måde. Åbn e-mailen og - bam! - du er smittet.

På det tidspunkt virkede denne slags bedrag som toppen af trickery. I dag virker sådanne enkle midler til reproduktion af malware og infektion maleriske - det ville være dejligt at gå tilbage til en verden, hvor undgåelse af e-mail-vedhæftede filer beskyttede din computer mod størstedelen af trusler.

Spamfiltre og automatisk antivirusbeskyttelse har gjort det meget sværere for malware at sprede effektivt via e-mail og de fleste brugere ved nu bedre end at åbne en vedhæftet fil fra en ukendt kilde (og hvis du ikke vidste bedre - nu du gør!)

Imidlertid har malware kompenseret ved at bruge automatiserede reproduktionsmetoder, der forklarer malware-e-mailen som noget, der ser pålideligt ud. F.eks. Kan malware, der inficerer din forældres computer, derefter sende en e-mail fra dem til dig med overskriften “Billeder fra en nylig ferie.” Hvis din forælder ikke var på ferie, ville du sandsynligvis komme ind på narret. Imidlertid rejser alles forældre nogle gange på ferie - og hvis dine netop kom tilbage fra en international tur, åbner du muligvis vedhæftningen.

Tommelfingerreglen er denne - hvis vedhæftningen er noget, som du ikke allerede vidste, skulle sendes til dig, skal du bekræfte med afsenderen, før du åbner den. Alternativt kan du scanne filen med din valg af anti-malware-applikation. Vær dog advaret om, at ingen sikkerhedssoftware kan registrere enhver sikkerhedstrussel.

Selvom malware altid er et problem, er phishing utvivlsomt den trussel, der i øjeblikket er den mest uærlige og svære at opdage. Vær altid opmærksom på uventede e-mails, der angiveligt er fra din bank, arbejdsgiver eller enhver anden institution. Ingen legitim institution vil nogensinde bede dig om at indtaste dit brugernavn og din adgangskode ved at præsentere dig for et link sendt via e-mail!

Det er faktisk en god ide at aldrig direkte åbne et link, der angiveligt er sendt til dig fra en institution. Hvis din bank kontakter dig for at give dig din månedlige e-erklæring, for eksempel, skal disse oplysninger være tilgængelige ved at gå til bankens hovedside og derefter logge ind på din konto.

4.2 Brug af forsigtighed til sikker surfing

Websurfing har altid præsenteret nogle sikkerhedstrusler, et faktum, som mange brugere glemmer. Som med e-mail antages det ofte, at du bliver beskyttet perfekt, hvis du simpelthen undgår at åbne filer fra ukendte kilder. At være omhyggelig med de filer, du downloader, er selvfølgelig en ekstrem god idé. Men dette alene er ikke nok til at beskytte din pc korrekt.

De fleste af de sikkerhedsudnyttelser, du skal bruge til at bekymre dig, findes på grund af et sikkerhedsproblem med enten din webbrowser eller et vigtigt plugin, f.eks. Java eller Adobe Flash. Produkter som Flash gør det meget nemt for webudviklere at skabe interaktive weboplevelser, der er langt ud over, hvad der ellers kan opnås, men den tilføjede kompleksitet har en tendens til at resultere i sikkerhed huller. Java Top 5 websteder til Java-applikationseksempler Læs mere , Flash, Shockwave, ActiveX og andre webudviklingsværktøjer er blevet rettet gang på gang, efter at sikkerhedsfejl blev fundet. Disse fejl er heller ikke noget at grine af - nogle af dem gør det muligt for et angreb at tage fuld kontrol over en pc ved blot at lokke en person til webstedet med den ondsindede kode.

(Kilde: ESecurityPlanet)

Ondsindede websteder findes sjældent øverst i Googles søgeresultater. Disse sider spreder sig normalt gennem spam-e-mail, tilfældige onlinemeddelelser og sociale medier. Med dette sagt kan selv et pålideligt websted nogle gange blive en sikkerhedstrussel. Malware kan også inficere webservere, og i nogle tilfælde kan dette resultere i, at et websted spreder malware uden ejerens viden.

Dit bedste forsvar mod alle ondsindede trusler er at sikre, at din webbrowser og dens tilknyttede plugins holdes ajour - et spørgsmål, vi vil diskutere mere om senere i dette kapitel.

4.3 Kontrol af links - fører de, hvor du tænker?

Det er klogt at være forsigtig med, hvordan du håndterer e-mails og onlinemeddelelser, men en simpel politik, der ikke er klik, er ikke altid praktisk, når det kommer til links. Der er faktisk nogle sociale netværkswebsteder - som Twitter De 6 bedste værktøjer til planlægning af Twitter-opdateringer Læs mere - der er stærkt afhængige af links. Uden links ville Twitter for det meste være meningsløst.

Dette sætter brugerne i en usikker position. På den ene side kan et socialt netværk som Twitter være en masse sjov, og det kan gøre det lettere at holde faner med venner, som du ellers mister kontakten med. På den anden side kan simpelthen ved at bruge det sociale netværkssite sætte dig en ekstra risiko - og for at gøre tingene værre deles links ved hjælp af små URL-adresser, der omdirigerer dig til den rigtige webside.

Heldigvis kan du nemt finde den rigtige placering af et weblink ved at bruge et websted, der løfter slørene for dig, før du faktisk klikker på linket. Jeg kan godt lide at bruge TrueURL men du kan finde lignende websteder af forskellige typer med et par Google-søgninger.

4.4 Opdatering af din software - Det vigtigste trin

De fleste sikkerhedstrusler trives på grund af sikkerhedsfejl i software, der kan udnyttes. Udvis forsigtighed vil hjælpe med at holde din pc væk fra potentielt farlige situationer, hvilket betyder, at der er færre chancer for malware til at inficere din pc. Men det er kun halve slaget. Den anden halvdel tager handlinger, der sikrer, at din pc ikke bliver kompromitteret, selvom du udsætter den for en sikkerhedstrussel. Hvordan gør du det? Ved at sikre dig, at din computers software er opdateret.

Forestil dig, at du forlader dit hus for at gå på arbejde. Normalt låser du din dør, når du rejser. Dog kan du lejlighedsvis glemme at låse din dør, hvilket gør det muligt for nogen at bare gå ind i dit hjem og bryde dens sikkerhed. Ingen glemmer at låse døren med vilje, men det sker alligevel. Det er en fejltagelse.

Software-programmører laver også fejl. Når først fejlen er klar over, bliver den imidlertid ofte lappet, ligesom du muligvis kan vende dig rundt og vende hjem, hvis du husker, at du ikke låste din dør. Hvis du vælger ikke at holde din software opdateret, vælger du imidlertid ikke at vende dig og låse din dør. Du kan muligvis reducere din risiko ved at placere værdigenstande i et pengeskab, holde dine gardiner lukket og lægge et stort "BEWARE OF HOG" -skilt på din forgræsplæne. Faktum er dog, at din dør er låst op - og da du ikke har låst den, kan nogen gå lige ind.

Forhåbentlig illustrerer dette, hvorfor det er vigtigt at holde software opdateret. Efter min mening er det at holde software opdateret den eneste vigtigste sikkerhedsvaner, en person kan dyrke. Det er altid muligt, at du vil være en af de uheldige få ramte af en sikkerhedsfejl, før denne fejl bliver kendt og bliver lappet. Imidlertid er de fleste virksomheder i dag hurtige til at reagere på sikkerhedsproblemer, så det at holde din software opdateret markant øger din sikkerhed.

4.5 Brug antivirusbeskyttelse

På en måde kan dette tip være en selvfølge. Ikke desto mindre har jeg talet adskillige gange med andre nørder, der efter min mening syntes sig selv for cool til anti-malware-applikationer. De er bare svindel, hævdede de - du får ikke malware, hvis du ikke gør noget dumt.

I hele hidtil har jeg drøftet, hvorfor denne antagelse er forkert. Sandheden er, at anti-malware-beskyttelse ikke er så simpelt som at undgå vedhæftede e-mails og være forsigtig med de websteder, du besøger. Omfattende pc-sikkerhed kræver en omfattende tilgang - og det inkluderer anti-malware suiter, firewalls og andre programmer. Den tilgængelige sikkerhedssoftware er lige så mangfoldig som de trusler, de beskytter mod, så lad os se på, hvad der er tilgængeligt.

5. Metoder til beskyttelse

5.1 Anti-malware software

I kapitel 2 kiggede vi på de forskellige typer malware, der kan inficere din computer. Af disse trusler er de første tre dem, anti-malware-software er designet specifikt til at aflytte og beskytte.

Der er adskillige anti-malware-produkter på markedet - for mange til at angive her. Disse programmer har imidlertid et fælles formål. De findes til at opdage og derefter fjerne malware, der muligvis har inficeret din computer.

De forsøger også at begrænse den skade, malware kan forårsage, ved at "karantæne" inficerede filer, i det øjeblik de opdages.

De fleste anti-malware-software handler om dette på flere måder. Den første og ældste metode er signaturdetektion. Denne form for detektion involverer scanning af en fil og kigger efter kode, der vides at blive brugt af specifik malware. Denne metode til påvisning er pålidelig, men den kan ikke håndtere helt nye trusler. En signatur kan kun registreres, når den er føjet til anti-malware-softwarens database over kendte trusler, og en trussel bliver normalt ikke kendt, før den allerede er frigivet.

Såkaldt "realtid" -beskyttelse er også en populær metode til at fange malware i handlingen. Denne form for beskyttelse er ikke afhængig af underskrifter, men overvåger i stedet opførslen af software, der kører på din pc. Hvis et bestemt program begynder at opføre sig underligt - hvis det beder om tilladelser, burde det ikke være det, eller forsøger at foretage ændringer til filer, der er usædvanlige - dette bemærkes, og der træffes handling for at forhindre programmet i at forårsage nogen ruckus i dit filsystem. Forskellige virksomheder implementerer "realtid" -beskyttelse på forskellige måder, men målet med at fange malware i handlingen er det samme.

En anden, nyere form for detektion, der har debuteret i nogle produkter, såsom Panda Cloud Antivirus og Norton Internet Security 2010, er skybeskyttelse. Denne metode fokuserer på oprindelsen af malware, såsom specifikke filer og links. Hvis en person, der bruger anti-malware-softwaren, åbner en fil og er inficeret af en virus, registreres dette filnavn som en trussel, og disse oplysninger gøres tilgængelige. Målet er at forhindre brugere i at åbne filer eller følge links, der kan indeholde en sikkerhedstrussel.

Når en trussel er fundet, er det normalt "i karantæne" for at sikre, at truslen ikke kan sprede sig. Du kan derefter forsøge at fjerne truslen. Anti-malware-software er ofte ikke i stand til at fjerne enhver trussel, den registrerer, men din sikkerhed er normalt intakt, så længe truslen forbliver i karantæne tilstand.

De fleste af de klager, der opkræves mod anti-malware-software, vedrører nye trusler. Anti-malware-software er et kendt element, og det kan omgås af ny malware. Dette er grunden til, at anti-malware-software opdateres med ekstrem hyppighed - nye trusler opdages konstant. Dette betyder dog ikke, at anti-malware-software er ubrugelig. Antallet af kendte trusler er langt større end dem, der er ukendt.

Du skal dog være forsigtig med den software, du køber eller downloader. Der ser ud til at være et stort mellemrum mellem de mest og mindst effektive produkter, og innovationsgraden er høj. For eksempel var Norton forfærdelige for bare få år siden, men Norton 2010-produkterne var fremragende. For aktuelle oplysninger og anmeldelser om anti-malware-software, se AV-Comparatives (av-comparative.org), en non-profit organisation dedikeret til objektivt at teste pc-sikkerhedsprodukter.

5.2 Firewalls

Et betydeligt antal af de mest alvorlige pc-sikkerhedstrusler er afhængige af en aktiv internetforbindelse for at fungere. At have din harddisk beskadiget er en enorm smerte i bagenden, men du kan beskytte mod den ved at gemme en sikkerhedskopi. Hvis nogen formår at få dit kreditkortnummer eller en anden følsom smule personlige oplysninger, kan skaden dog strække sig langt ud over din pc. Dette kan kun ske, hvis malware, der er installeret på din pc, gør dine oplysninger tilgængelige for en tredjepart. Disse data transmitteres almindeligvis på den nemmeste måde - Internettet.

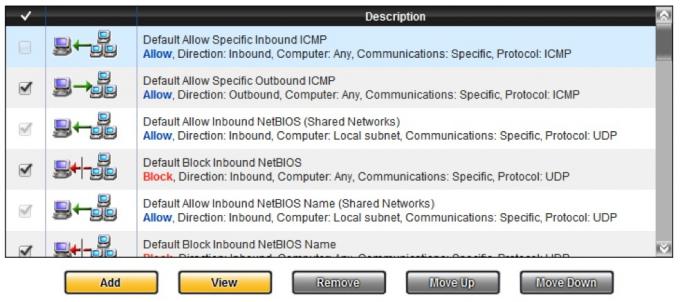

Det er en firewalls-opgave at forhindre dette. Firewall er software på din pc, der overvåger de data, der sendes til og fra din computer. Det kan selektivt blokere bestemte oplysninger, eller det kan (normalt) lukke din internetforbindelse helt ned og afbryde informationsstrømmen fuldstændigt.

Firewalls er en vigtig del af internetsikkerheden. Så vigtigt er det faktisk, at Windows leveres med en firewall som standard. Uden en firewall vil malware være i stand til frit at overføre data til tredjepart og malware dertil gengiver sig selv ved at sende kopier til tilfældig I.P. adresser er mere tilbøjelige til at få adgang til din PC.

Da Windows-maskiner nu leveres med en firewall, behøver du ikke nødvendigvis at købe en tredjeparts firewall. Der er også en masse gratis muligheder - ikke kun for Windows, men også til OS X og Linux-operativsystemer. Med dette sagt inkluderer produkter, der er kendt som Internet Security Suites, normalt en firewall som en del af pakken.

Det anbefales stærkt at holde en firewall installeret på din pc. En firewall er ofte i stand til at begrænse skader forårsaget af malware, selv når anti-malware-software ikke registrerer eller stopper en trussel.

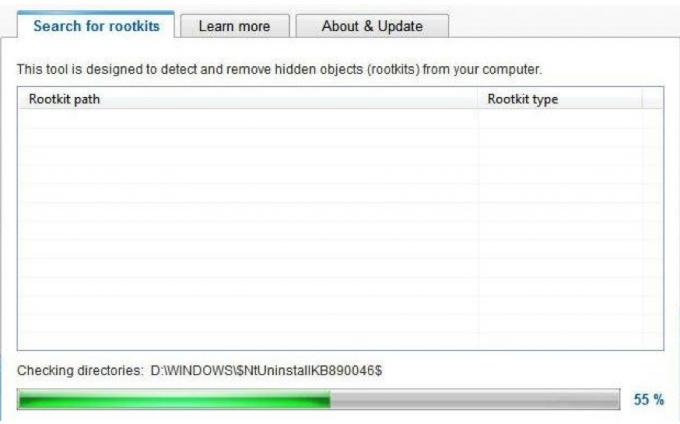

5.3 Rootkit Killers

Anti-malware-software er beregnet til at registrere og sætte karantæne rootkits, ligesom det ville gøre enhver anden malware-trussel. Karakteren af rootkits gør det imidlertid ofte meget vanskeligt for et generelt anti-malware-program at registrere en rootkit. Selv hvis truslen opdages, er et anti-malware-program muligvis ikke i stand til at fjerne det, hvis rootkit har indlejret sig i kritiske systemfiler som et middel til at undslippe detektion og forebyggelse fjernelse.

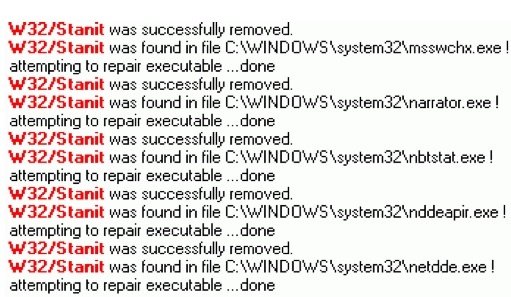

Det er her dedikerede rodkit-mordere kommer ind. Disse programmer er specifikt designet til at finde og derefter fjerne et rootkit, selvom rootkit afvikles til kritiske systemfiler. Det mest kendte program af denne type er måske MalwareBytes Anti-Malware, som blev populært for flere år siden, da truslen fra denne angrebsmetode kort kom ind i teknologiske nyhedskolonner på tværs internettet. Siden den tid er MalwareBytes blevet et mere generelt anti-malware-program.

Der er også adskillige rodkit-mordere, der er bygget til at fjerne en bestemt rodkit. Dette kræves undertiden på grund af kompleksiteten af nogle rootkits, som skjuler sig i systemfiler, der ikke kan ændres uden at beskadige et operativsystem. Programmer designet til at bekæmpe en bestemt rootkit gør det normalt ved at gendanne filer til en standardtilstand eller omhyggeligt slette kode, der vides at høre til rootkit.

Selv disse løsninger lykkes imidlertid ikke altid. Nogle it-fagfolk nærmer sig rootkits med en svær jorden-politik. Når et system er inficeret, foretrækker de blot at omformatere drevet og geninstallere operativsystemet. Dette er ikke en dårlig idé, og det er en anden grund til, at du altid skal holde en sikkerhedskopi af dine filer. Omformatering af din harddisk og geninstallation af dit operativsystem er undertiden en hurtigere og lettere proces end at forsøge at fjerne en rootkit.

5.4 Netværksovervågning

At have en hjemmenetværk Opret forbindelse til dine hjemme-pc'er hvor som helst med DynDNS Læs mere kan være utroligt nyttigt. Det kan bruges til at overføre filer mellem computere med en flash og give internetadgang til en række ikke-pc-enheder, såsom spilkonsoller og Blu-Ray-afspillere.

Netværk kan også være sårbare over for indtrængen, dog en pc-sikkerhedstrussel, der vedrører både malware og hacking. Trådløse netværk er især sårbare, fordi et trådløst netværk per definition sender data over luftbølgerne i alle retninger. Hvis disse data er krypteret, vil det være sværere for folk at læse - men cracking-kryptering er ikke umulig.

Hvis du holder faner på dit netværk, hjælper du dig med at sikre dig, at der ikke vises nogen underlige enheder forbundet til det. Du kan normalt gøre dette ved at se på MAC-adresser Kontroller, om dit trådløse netværk er sikkert med AirSnare Læs mere der er forbundet til din router og sammenligner dem med MAC-adresserne på de enheder, du ejer (en MAC-adresse udskrives normalt på enhedens krop). Det er dog muligt at forfalde en MAC-adresse, og de fleste routere leverer ikke en detaljeret log over enheder, der har oprettet forbindelse til dit netværk i fortiden.

Nogle internetsikkerhedssuiter retter dette med netværksovervågningssoftware, der kan kortlægge dit netværk, give oplysninger om hver detekteret enhed, og læg disse data på et netværkskort, der viser dig præcist, hvilke enheder der er forbundet til dit netværk, og hvilke midler de er forbundet til. Netværksovervågningssoftware er typisk også i stand til at begrænse adgangen til nye enheder, hvis de opdages, eller begrænse adgangen til enheder, der normalt er forbundet til dit netværk.

Ikke alle har brug for denne form for beskyttelse. Kablede hjemmenetværk har sjældent brug for det, og brugere, der kun ejer en computer, behøver det heller ikke (en computer opretter ikke et netværk). Brugere med trådløse netværk eller store kablede netværk vil på den anden side sandsynligvis synes, at denne software er nyttig.

5.5 Phishing-beskyttelse

Som nævnt i kapitel 2 er phishing en af de nyeste og mest alvorlige trusler mod pc-brugere i dag. I modsætning til de fleste tidligere trusler målretter phishing ikke din pc. Den er rettet mod dig - din computer er simpelthen det værktøj, der bruges til at begå en forbrydelse mod dig.

Phishing fungerer så godt, fordi kvaliteten af det bedrag, som phishere bruger, ofte er fremragende. Gode phishing-svindlere kan oprette en falsk online bankportal, der ser identisk med den, du normalt bruger, når du besøger din banks websted. Hvis du ikke holder øje med, kan du indtaste dine personlige oplysninger uden at tænke over. Lad os indse det - vi har alle fri dage. En smule, når du kommer hjem fra en lang dag på arbejdspladsen, kan resultere i alskens ødelæggelse.

Bedraget er aldrig perfekt. Phishers kan muligvis oprette autentiske e-mails og websteder, men de kan faktisk ikke sende en e-mail fra din bank eller bruge den samme URL som det websted, de efterligner. For det menneskelige øje kan det være vanskeligt at skelne en falsk e-mail-adresse eller en URL fra en rigtig - men software kan gøre denne sondring så hurtigt som du kan blinke.

Phishing-beskyttelse er et relativt nyt felt, men de fleste internetsikkerhedssuiter inkluderer nu antifiskingssoftware. Brugervenligheden af denne funktion afhænger normalt af brugerens teknologiske erfaring. Vær ærlig - hvis nogen sendte dig en falsk URL til din banks websted ved kun at ændre en karakter, ville du fange den? Ved du, hvorfor nogle websteder ender med ting som .php, og hvorfor det er vigtigt? Kender du forskellen mellem http og https?

Hvis svaret på disse spørgsmål er ”nej”, skal du downloade gratis anti-phishing-software eller overveje at købe en Internet Security Suite med en anti-phishing-funktion. Bare sørg for at læse en gennemgang af softwaren først. Da denne type beskyttelse er ny, er der stadig meget plads til innovation - og plads til fejl også.

6. Valg af sikkerhedssoftware

6.1 Hvilke produkter tilbyder hvilken beskyttelse?

I det forrige kapitel drøftede vi de vigtigste former for beskyttelse. At vide, hvad du har brug for, er en ting - dog at finde det er en anden. Markedsføringen omkring pc-sikkerhed er en del af grunden til, at feltet kan være så svært for lægmanden at forstå. Virksomheder kalder ofte de samme funktioner under forskellige navne.

Den mest basale form for pc-sikkerhedssoftware, der generelt sælges, kaldes antivirus. Antivirusprodukter markedsføres normalt med en kombination af ordet Antivirus og virksomhedens brand name. Norton Antivirus, McAfee Antivirus, AVG Antivirus og så videre. Antivirusprogrammer passer typisk til definitionen af anti-malware, der er fastsat i denne vejledning. Viraer, trojanere, rodkits og andre trusler er alle målrettede. De fleste antivirusprodukter inkluderer ikke en firewall, og funktioner som netværksovervågning og phishing-beskyttelse er normalt ikke inkluderet.

Det næste trin op er Internetsikkerhedssuite. Som med antivirussoftware sælges normalt internetsikkerhedssuiter med udtrykket Internet Security sammen med virksomhedens brand name. Internetsikkerheds suiter inkluderer normalt en firewall og beskyttelse mod phishing (som undertiden kaldes identitetsbeskyttelse eller identitetssikkerhed). Nogle inkluderer også en netværksmonitor Top 3 bærbare netværksanalyser og diagnosticeringsværktøjer Læs mere . Internetsikkerheds suiter kan tilføje anti-malware-funktioner, som det basale antivirusprodukt ikke har, f.eks. En automatisk virusscanning på enhver fil, der sendes til dig via e-mail eller instant messenger.

Den sidste beskyttelsesgrad går under mange navne. Trend Micro bruger udtrykket Maksimal sikkerhed, mens Symantec kalder sit produkt Norton 360. Hvis en virksomheds internetsikkerhedsprodukt manglede antifiskningsfunktioner eller en netværksmonitor, tilføjer det tredje lagsprodukt normalt det ind. Disse produkter er også normalt avancerede sikkerhedskopieringsfunktioner designet til at minimere skaden foretaget af en virus, der angriber dit operativsystem.

Så hvad skal du købe? Det er svært at afgive en endelig dom, fordi funktionerne i disse produkter varierer fra virksomhed til virksomhed. Når det er sagt, er den gennemsnitlige bruger dog sandsynligvis bedst tjent med internetsikkerhedspakken. Hvis du ikke er sikker på, hvad en bestemt virksomheds produktfunktioner har, skal du huske at kontrollere deres websted. Du finder typisk et kort, der viser de funktioner, som hvert produkt udfører og ikke har.

6.2 Gratis vs. Betalt sikkerhed

Selvfølgelig er der en vis debat om nødvendigheden af at købe en antivirusløsning i første omgang. Antivirus-software er ret billigt, især hvis du venter på et salg. Det er ikke usædvanligt, at kontorforretninger bogstaveligt tager bort kopier af antivirus-software - nogle gange med en mail-in-rabat og nogle gange uden. Selv hvis du griber en kopi af et pc-sikkerhedsprogram gratis, skal du dog betale et årligt abonnementsgebyr. Dette gebyr er normalt lig med retail MSRP for produktet.

Betaling af 40 dollars om året er ikke meget, men på den anden side er det 40 dollar, som du muligvis ikke skal betale. Der findes gratis antivirusløsninger og firewalls, og de fungerer ganske godt. For eksempel Avast! Gratis antivirus er blevet testet i en række AV-sammenligningsresultater. Mens den gratis antivirus aldrig kom i første omgang, var den konkurrencedygtig med betalte antivirusløsninger. I en on-demand antivirus-test gik den glip af færre malware-prøver end antivirus-software fra Symantec, Trend Micro, Kaspersky og andre velkendte pc-sikkerhedsfirmaer. (Kilde: AV-sammenligninger)

Gratis firewalls De tre bedste gratis firewalls til Windows Læs mere er også tilgængelige. Zone Alarm-firewall har længe været populær, og selvom den har mistet sin kant over tid, er det stadig en god mulighed. Andre valg er tilgængelige fra virksomheder som PC Tools, Comodo og mere. Indstillinger for phishing-beskyttelse og netværksovervågning er også gratis tilgængelige.

Det er muligt at give tilstrækkelig beskyttelse til din pc gratis, og fordelen ved det er indlysende - du har flere penge at bruge på andre ting. At sammensætte gratis antivirus-, firewall- og netværksovervågningsløsninger er imidlertid ikke alles idé om sjov. Gratis sikkerhedssoftware er også ofte lidt mindre omfattende end betalte indstillinger - det er faktisk undertiden en forsætlig designbeslutning, da nogle virksomheder, der tilbyder gratis optioner, også tilbyder betalte opgraderinger. Avast! Gratis Antivirus, for eksempel, kan registrere og fjerne vira, men Pro-versionen inkluderer bedre beskyttelse mod webtrusler.

6.3 Den ideelle gratis internetsikkerhedssuite

Gennemgang af den brede vifte af betalte pc-sikkerhedsindstillinger er uden for denne vejledning. Som tidligere nævnt anbefales det stærkt, at læsere tjekker AV-Comparatives for de nyeste oplysninger om anti-malware effektivitet. PCMag.com og CNET er to andre sider, der konsekvent leverer nyttige anmeldelser af sikkerhedssoftware.

Oplysninger om gratis sikkerhedssoftware kan imidlertid være lidt sværere at komme med, og det lave prispunkt for gratis har indflydelse på den generelle kvalitet af de tilgængelige indstillinger. Der er nogle gratis muligheder, som jeg aldrig vil anbefale nogen. Du skal også være forsigtig med indstillinger, der findes via Google og andre søgemaskiner, da disse ikke altid er legitime programmer. Vi har alle fundet pop op-annoncer, der erklærer “Stop! Vi har fundet 5 vira på din computer!!! ” Den software, disse annoncer promoverer, er normalt malware, der er forklædt som sikkerhedssoftware.

For at hjælpe med at forenkle ting er jeg kommet med tre gratis programmer, der hjælper dig med at beskytte din pc mod forskellige trusler.

Avast! Gratis Antivirus- eller Microsoft Security Essentials

Der er flere kompetente gratis antivirusprogrammer tilgængelige, men Avast! Gratis antivirus kommer ud på toppen. Dette program er testet af AV-Comparatives. Den modtog en Advanced + -klassificering i den seneste On-Demand-test og en Advanced-rating i den seneste Proactive-test. Disse ratings ville ikke være dårlige for et betalt program, og de er fremragende til software, der er tilgængelig gratis. Avast! Gratis Antivirus er også relativt intuitivt, så du behøver ikke at bruge meget tid på at blive bekendt med programmet.

Avast klarer sig meget godt i sikkerhedssoftwaretests, men der kan være nogle forbedringer af grænsefladen. Microsoft Security Essentials er et godt valg, hvis du vil have noget, der føles mere intuitivt. Det rangerer ikke så højt som Avast i AV-Comparatives-test, men det modtog en avanceret bedømmelse, hvilket sætter det på niveau med mange betalte antivirusløsninger.

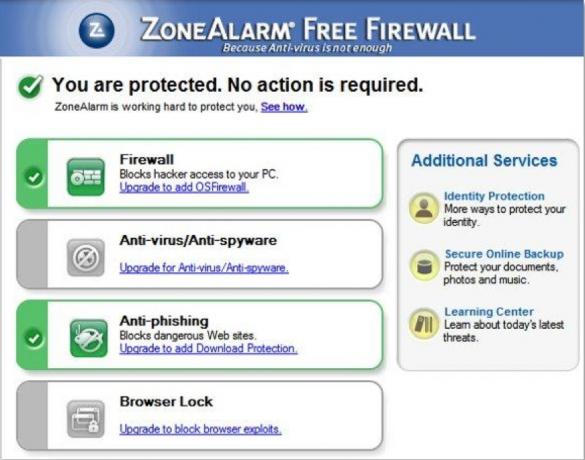

ZoneAlarm gratis firewall

ZoneAlarm var en stor aftale for et årti siden, da programmet første debut. På det tidspunkt var de fleste brugere ikke bekendt med, hvad en firewall var, eller hvorfor den kan være nødvendig. Siden da er mange konkurrerende gratis firewalls kommet og gået, men ZoneAlarm er stadig en af de mest populære. Det er en stærk, let at forstå firewall. Den tilbudte udgående beskyttelse er især vigtig - dette forhindrer malware i at sende oplysninger til en tredjepart, hvis det inficerer din computer. ZoneAlarm inkluderer også en anti-phishing værktøjslinje.

BitDefender Anti-Phishing

Hvis du ikke kan lide anti-phishing-værktøjslinjen, der er inkluderet i ZoneAlarm, kan du prøve BitDefenders mulighed. Denne værktøjslinje til Internet Explorer og Firefox giver beskyttelse i realtid mod websteder, der muligvis prøver at phish dine personlige oplysninger. Det giver også beskyttelse mod links, der sendes via MSN eller Yahoo instant messengers.

7. Forbered dig på det værste - og sikkerhedskopier!

7.1 Betydningen af sikkerhedskopier

Implementering af omfattende pc-sikkerhed vil beskytte dig mod langt de fleste trusler. De fleste malware og andre sikkerhedstrusler udnytter en bestemt angrebsvej, og når du først ved dette, kan du tage modforanstaltninger. Alligevel er selv det bedste forsvar ikke uigennemtrængelig. Det er muligt, at du uanset grund kan finde dig selv angrebet af særligt smarte hackere, der kan omgå din sikkerhed og skade din pc. Eller du kan blive ramt af et angreb på nul dage, en sikkerhedstrussel, der hurtigt spreder sig ved hjælp af en tidligere ukendt udnyttelse, der ikke er blevet lappet.

Uanset hvad det er tilfældet, er det vigtigt at opbevare en sikkerhedskopi af dine kritiske oplysninger. En sikkerhedskopi er en kopi af vigtige data, der er placeret i en separat digital eller fysisk placering. Kopiering af familiebilleder til din computers sekundære harddisk er en måde at sikkerhedskopiere data på. Placering af disse fotos på en CD ROM Monter cd- eller dvd-billedfiler praktisk talt ved hjælp af en bærbar app Læs mere og derefter gemme den cd i en banklåsekasse er også et eksempel på sikkerhedskopiering af data.

Disse to eksempler er polære modsætninger. Den ene er ekstremt let, men heller ikke særlig sikker, mens den anden er meget sikker, men upraktisk. Der er mange muligheder at overveje mellem disse to ekstremer.

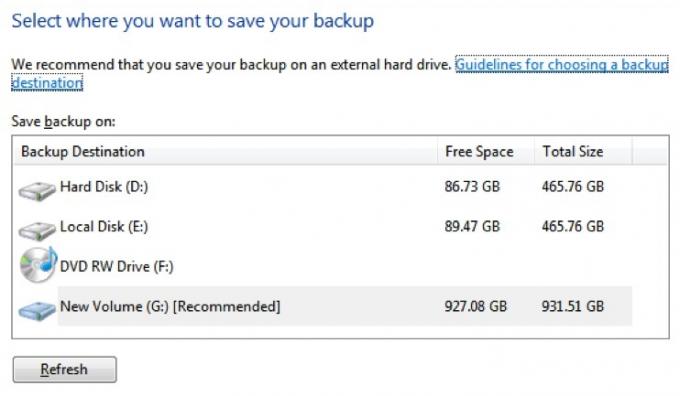

7.2 Sikkerhedskopiindstillinger

I sin kerne er sikkerhedskopiering af data intet andet end at oprette en kopi af data og placere dem et sted udover den oprindelige placering. Det er den nemmeste måde at sikkerhedskopiere data ved at placere filer i en mappe på en sekundær intern harddisk. Dette er dog ikke særlig sikkert. Malware kan let inficere det sekundære drev og ødelægge filer der, hvis det er programmeret til det. Denne metode gør intet for at beskytte dine filer fra at blive adgang til via en trojan.

Når det kommer til beskyttelse mod vira, er isolering fra din pc vigtig. Jo mere isoleret din sikkerhedskopi er fra din pc, desto lavere er chancen for, at malware kan få adgang til sikkerhedskopien og skade den. Med dette i tankerne er der et par sikkerhedskopieringsmuligheder, der skiller sig ud fra resten.

Eksterne harddiske

en ekstern harddisk 4 ting, du skal vide, når du køber en ny harddisk Læs mere , eller et tommelfingerdrev (hvis størrelsen på de filer, du skal sikkerhedskopiere, er lille nok), er en enkel måde at oprette en sikkerhedskopi på, så længe den eksterne harddisk ikke aktivt er tilsluttet en pc. Eksterne harddiske giver hurtige overførselshastigheder, hvilket reducerer den tid, der kræves til overførsel af data, og kan lagre enorme mængder information. Mange eksterne harddiske er nu store nok til at kopiere alle data på en intern harddisk, hvilket gør opsving så smertefrit som muligt.

Det største problem med en ekstern harddisk er dens plug-and-play karakter. Tilslutning af et eksternt drev til en computer opretter øjeblikkeligt en forbindelse, som derefter kan bruges til at overføre malware til drevet. Hvis du bruger et eksternt drev til din sikkerhedskopi, skal du køre en malware-scanning på din pc, før du tilslutter den.

Optiske formater

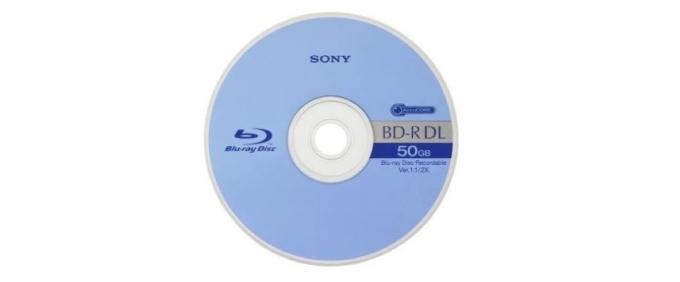

Skønt de i dag betragtes som en gammeldags metode til data-backup, forbliver CD- og DVD-ROM-diske en af de mest sikre sikkerhedskopieringsmuligheder. Hvis du opretter en disk som skrivebeskyttet, er det ikke muligt for nogen at skrive yderligere data til disken i fremtiden, hvilket forhindrer malware i at komme ind i disken uden din viden. Selvfølgelig skal du lave en ny disk, hver gang du opretter en sikkerhedskopi, men CD / DVD-ROM kan købes i pakker på 100 for $ 20 i de fleste elektronikbutikker.

Lagringskapacitet er begrænsningen for dette valg. En standard-cd kan gemme omkring 650 megabyte med data, mens en DVD topper på næsten 5 gigabyte. Blu-Ray, det nyeste almindelige format, kan gemme op til 50 gigabyte på en dobbeltlags disk, men individuelle BD-R DL-diske ligger mellem $ 10 og $ 20.

Online sikkerhedskopiering

I de sidste par år har et antal onlinebackup-tjenester, såsom Carbonite og Mozy, dukket op. Selv online synkroniseringstjenester som Dropbox kan bruges til online backup. Disse tjenester tilbyder en sikker off-site placering til datalagring. Dette giver en høj grad af datasikkerhed, da der er ringe chance for, at disse oplysninger automatisk angribes af en malware-infektion.

På den anden side er online backup-tjenester sårbare over for angreb via a keylogger Sådan snyder Keylogger Spyware Læs mere eller trojansk. Enhver, der opdager dit brugernavn og din adgangskode, kan få adgang til dine data. Næsten alle online backup-tjenester kan gendanne slettede data i en begrænset periode, så det er usandsynligt, at nogen vil være i stand til permanent at ødelægge dine filer. Imidlertid kan de muligvis hente dine filer og læse dem.

Omkostningerne ved online backup kan tilføjes over tid. Carbonites () backup-planer koster $ 54,95 om året, mens Dropbox opkræver $ 10 pr. Måned for kun 50 gigabyte lagerplads.

Personligt anbefaler jeg en todelt strategi, der kombinerer en ekstern harddisk ELLER en online backup-service med DVD-ROM-diske. DVD-ROM-diske behøver ikke at bære alle dine oplysninger - bare de ting, du virkelig ikke har råd til at miste, f.eks. Forretningsregistre. Hvis du overvejer en harddisk, kan du se vores Makeuseof.com-artikel 4 ting, du skal vide, når du køber en ny harddisk 4 ting, du skal vide, når du køber en ny harddisk Læs mere .

7.3 Sikring af filer med kryptering

En anden beskyttelse, der kan bruges til sikkerhedskopiering og beskyttelse af data, er kryptering. Kryptering er processen med at kryptere en fil ved hjælp af en bestemt algoritme. Når den er krypteret, er filen uleselig, medmindre den dekrypteres ved at indtaste det korrekte kodeord. Krypterede filer kan slettes, men de kan ikke læses. I de fleste tilfælde er de sikre, selvom de overføres fra din pc til en tredjeparts pc.

Kryptering Fem online krypteringsværktøjer til beskyttelse af dit privatliv Læs mere måske eller måske ikke beskytter dine oplysninger mod et malware-angreb. Mange malware-angreb, der beskadiger filerne på en pc-angrebsfiler af bestemte formater. Malware kan muligvis erstatte indholdet af alle orddokumenter med sætningen "Du er blevet hacket !!!" for eksempel. Hvis filerne er krypteret, er denne form for ændring ikke mulig. På den anden side forhindrer kryptering ikke, at filerne slettes fuldstændigt.

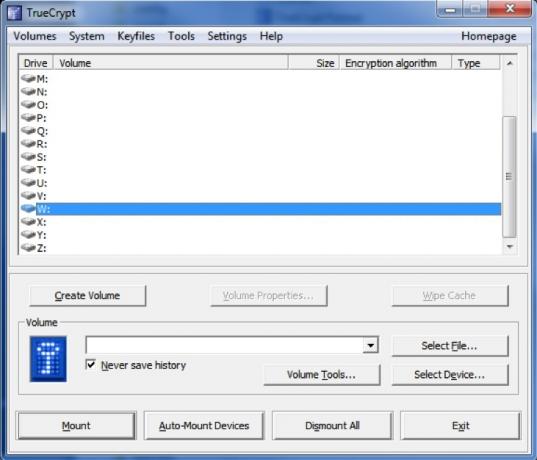

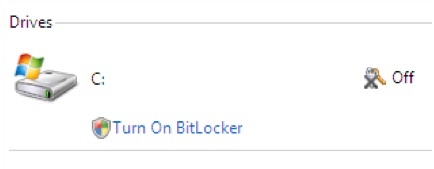

Hvis en ekstern harddisk er en sikkerhedskopi mod datatab, er kryptering en sikkerhedskopi mod datatyveri. Det er heller ikke særlig svært at implementere. Windows 7 Ultimate leveres med en indbygget krypteringsfunktion kaldet BitLocker, og enhver kan downloade og installere TrueCrypt (//www.makeuseof.com/tag/encrypted-folders-truecrypt-7/ Sådan fremstilles krypterede mapper, som andre ikke kan se med Truecrypt 7 Læs mere ), et ekstremt stærkt freeware-krypteringsprogram.

Ikke alle har brug for at kryptere deres filer. Min bedstemor, for eksempel, gør intet på sin pc men spiller kabale og sender e-mails, så hun har ikke brug for kryptering. Kryptering anbefales for brugere, der lagrer følsomme data på deres pc i længere tid. For eksempel ville det være en god ide at kryptere tidligere skatteposter, hvis du opbevarer kopier af dem på din pc. Oplysningerne om disse filer vil være meget nyttige for en identitetstyv.

7.4 Hvor ofte skal jeg sikkerhedskopiere?

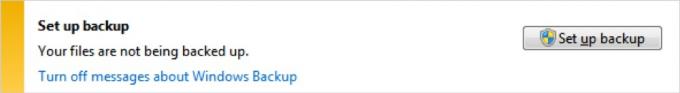

At købe noget, der kan bruges til en sikkerhedskopi, er det første trin. Det andet trin er faktisk sikkerhedskopiering af data. Det er almindeligt, at brugere gør dette en gang og derefter glemmer at gøre det nogensinde igen. Som et resultat er de data, de gendanner efter et malware-angreb, ikke længere relevante, og meget går tabt.

Hvor ofte du skal sikkerhedskopiere, afhænger meget af, hvordan du bruger din pc. En familie-pc, som ikke bruges til at gemme vigtige filer og sjældent indeholder følsomme oplysninger, kan tilfredsstille en månedlig plan. En hjemmekontor-pc, der regelmæssigt bruges til at håndtere klientinformation, ville på den anden side drage fordel af en ugentlig eller endda daglig backup.

Hvis du følger den totrinsmetode, som jeg anbefalede tidligere, burde let sikkerhedskopiering ikke være vanskeligt. De fleste eksterne harddiske og online backup-tjenester leveres med lette instruktioner til sikkerhedskopiering af oplysninger, der skal gøre sikkerhedskopieringsprocessen hurtig og smertefri. Hvis du har købt en af disse sikkerhedskopieringsløsninger, anbefaler jeg, at du kører sikkerhedskopier på ugentlig til månedlig basis.

Glem dog ikke at bruge en optisk sikkerhedskopi til dine vigtigste data. Dette kan ske sjældnere - sig en gang om måneden eller mindre. Faktisk kan en familiecomputer muligvis kun gøre denne type sikkerhedskopiering på årsbasis. Jeg finder ud af, at sæsonen efter skat normalt er bedst, da familier ofte indsamler det foregående års regnskab, når skatten er færdig.

Husk - en forældet sikkerhedskopi er en ubrugelig sikkerhedskopi. De anbefalede tidsplaner her er generelle. Brug din bedste bedømmelse, og tænk over, hvad der ville ske, hvis du mistede adgangen til dine filer. Hvis du har gemt en ny fil, som du simpelthen ikke kan miste, er det tid til at lave en sikkerhedskopi. Mange universitetsstuderende vil dele mine tanker om denne. Intet er værre end at skulle gentage arbejde tabt på grund af et malware-angreb.

8. Gendanner sig fra Malware

Der sker malware. Hvis du er smart med hensyn til din pcs sikkerhed og lidt heldig, behøver du ikke nogensinde at beskæftige sig med malware, der overtager din pc eller beskadige dine filer. Hvis du er blevet skadet af malware, gør imidlertid all forebyggelse i verden lidt. Det er tid til i stedet at gå i gendannelsestilstand - rydde op efter det rod, malware har lavet.

8.1 Gendannelse af din pc

Nyttelasten fra et malware-angreb kan variere betydeligt. Nogle malware vil blot forsøge at installere en bloatware Revo Uninstaller vil jage din bloatware Læs mere program eller ændre et par systemindstillinger, mens andre former for malware vil gøre en pc helt ubrugelig. Graden af skade vil selvfølgelig diktere svaret.

Hvis du har mistanke om eller ved, at du er blevet ramt af malware, men din pc stadig fungerer, kan du forsøge at fjerne malware ved hjælp af anti-malware-software. Malware vil ofte forsøge at blokere installationen af programmer, der muligvis fjerner det, men det er værd at tage et skud. Malware, ligesom pc-sikkerhed, er ikke perfekt. Selv hvis det antages at reagere på forsøg på at fjerne det, reagerer det muligvis ikke korrekt eller kan det være umuligt at håndtere for nylig opdateret anti-malware-software.

Du kan også prøve at fjerne malware manuelt. Dette var tidligere meget effektivt, men det bliver vanskeligere, når malware bliver mere sofistikeret. For at gøre dette, skal du først opdage, hvor malware faktisk er placeret. Anti-malware-software kan muligvis pege dig på det, eller du kan muligvis finde placeringen ved at undersøge programmerne, der kører på din pc med et opgavehåndteringsværktøj. Når du har fundet den fornærmede, skal du slette den. I nogle tilfælde kan du muligvis gøre dette let, men i de fleste situationer bliver du nødt til at starte dit system i en diagnostisk tilstand, f.eks. Windows Safe Mode Sådan starter du i Windows Safe Mode og dens anvendelserWindows-operativsystemet er en kompleks struktur, der er vært for mange processer. Når du tilføjer og fjerner hardware og software, kan der opstå problemer eller konflikter, og i nogle tilfælde kan det blive meget ... Læs mere . Selv da er manuel sletning ofte vanskelig eller umulig.

Hvis skaden fra malware-angrebet er mere alvorlig, er en svær jorden-tilgang ofte det bedste svar. Omformater harddisken, geninstaller dit operativsystem og udskift dine filer fra din sikkerhedskopi. Dette kan tage en time eller to af din tid, og det er tydeligvis en smerte i bagenden. Med det sagt er denne metode til bedring ofte hurtigere end at forsøge at jage og slette alt, hvad der er inficeret. Det er også uden tvivl mere sikkert. Selv hvis du tror, at du har formået at fjerne en malware-infektion, kan du ikke være sikker på, at du har gjort det. Det er alt for let for malware at skjule sig i kritiske systemfiler eller forklæde sig som en uskyldig eksekverbar.

8.2 Beskyttelse af din identitet

Nogle af de sikkerhedstrusler, der er beskrevet i denne vejledning, angriber naturligvis ikke din pc overhovedet. Phishing-angreb kan gøre en hel del skade uden at skade enhver elektronik og malware-angreb der med succes hooks sine kløer i din pc øger chancen for, at en ukendt part får din personlige Information.

Hvis du nogensinde finder ud af, at din computer er blevet inficeret med malware, skal du hurtigt nulstille alle dine adgangskoder fra en anden computer. Dette inkluderer bankportaler, e-mail-konti, sociale netværkswebsteder osv. Det er ikke vanskeligt for malware at logge denne type data, mens du skriver dem, og du skal ikke undervurdere, hvad en person kan gøre med disse konti. At miste kontrollen over en social mediekonto, for eksempel, kan skade dine personlige forhold eller sætte venner og familie i fare, da din konto kan bruges til at sprede malware.

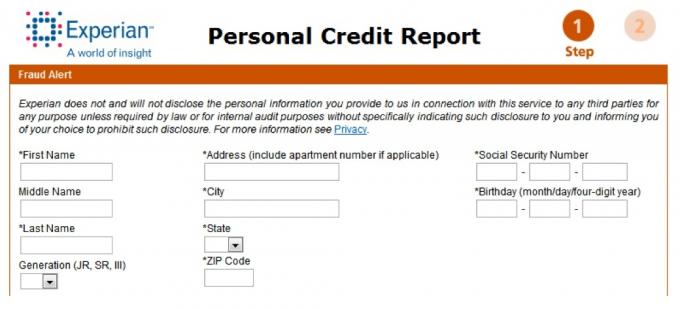

Efter at have afsluttet dette, er det næste trin at udsende en advarsel om kreditsvig. De tre store kreditfirmaer, Equifax, Experian og Transunion, kan placere en sikkerhedsadvarsel eller fryse på din kreditrapport. Dette trin forhindrer andre i at få din kreditrapport, hvilket stopper de fleste forsøg på at få kredit gennem dit navn. Det er også klogt at tale med svigforebyggelsesafdelingen for ethvert kreditkort, du har brugt online før. Mange kreditkortselskaber leverer en lignende service, der forhindrer brugen af dit kort i en begrænset periode. Kontakt din bank, hvis dit betalingskort er involveret.

Endelig skal du kontakte Social Security Administration, hvis du mener, at dit SSN kan være blevet kompromitteret. Bemærk, at disse eksempler gælder for mit opholdsland, De Forenede Stater. Læsere fra andre nationer bliver nødt til at kontakte deres lands organisationer.

Hvis identitetstyveri forekommer, skal du handle så hurtigt som muligt. Kontakt det relevante firma eller bank og bede om at tale med forebyggelse af svig. Fortæl dem, at der er sket uautoriseret aktivitet, og sørg for at bede om en skriftlig kopi af korrespondance. Du ønsker ikke at blive nægtet beskyttelse mod svig, fordi den første person, du talte med, glemte at logge din samtale.

Det er også vigtigt at indsende en politirapport, hvis identitetstyveri forekommer. Det er usandsynligt, at politiet vil være i stand til at fange gerningsmanden eller endda prøve, men arkivering af en politirapport vil gøre det lettere at få de svigagtige omkostninger taget af din kreditrapport eller kort. Selvom de fleste politiafdelinger er modtagelige for arkiveringen af en politirapport, kan du undertiden finde en, der ikke synes at synes, at dette er vigtigt. Hvis det sker, skal du kontakte et andet retshåndhævende agentur i dit område. Hvis du startede med at kontakte bypolitiet, kan du prøve at kontakte amtspolitiet i stedet.

8.3 Forebyggelse af fremtidige problemer

Når du har slettet malware eller geninstalleret dit operativsystem, og du har foretaget din due diligence i Hvad angår sikring af dine personlige oplysninger, er det næste trin at sikre, at du ikke behøver at tackle problemet igen.

Dette er typisk et simpelt spørgsmål om at identificere områder, hvor din pc-sikkerhed kan bruge noget til at forbedre og reparere dem. Forhåbentlig har denne guide givet dig en god idé om, hvad du har brug for for at beskytte din pc. Her er en hurtig tjekliste for at minde dig om.

1. Installer anti-malware-software

2. Installer en firewall

3. Installer anti-phishing-software

4. Installer en netværksmonitor

5. Opdater al software, inklusive dit operativsystem, til dens seneste version

6. Opret en sikkerhedskopi af dine vigtige data

Selvfølgelig er du muligvis ikke blevet inficeret med malware, fordi du begik en fejl. Du er måske simpelthen blevet målrettet mod den rigtige malware på det forkerte tidspunkt, eller du er måske blevet ramt direkte af en smart hacker. Dette betyder ikke ikke, at forebyggelse er ubrugelig, men det betyder bare, at du tidligere var uheldig.

9. Konklusion

9.1 En oversigt over problemerne

Vi har berørt meget information i denne vejledning. Vi har talt om malware-trusler, svindel, den anti-malware-software, du har brug for, freeware-alternativer og mere. Dette er en masse information at fordøje på én gang, men der er tre punkter, jeg gerne vil styrke.

1. Det er vigtigt at beskytte din pcs sikkerhed. Som jeg tidligere har nævnt, er der stadig en kontingent af brugere, der stadig er overbeviste om, at brug af "sund fornuft" vil beskytte en pc på passende måde. Det er simpelthen ikke tilfældet. Det er muligt for en malware-trussel at angribe en pc uden brugerens handling, og nogle af de bedrag, der bruges i phishing-svindel, er ekstremt vanskelige at opdage.

2. Det er umuligt at beskytte en pc mod alle sikkerhedstrusler hele tiden. Brug af anti-malware-software, firewalls og anden beskyttelse reducerer kun chancen for et problem. Fuld immunitet er ikke mulig. Derfor er det vigtigt at opbevare en aktuel sikkerhedskopi af vigtige data.

3. Du behøver ikke bruge noget på pc-sikkerhedssoftware, men det er normalt lettere at sikre din pc med et betalt produkt i høj kvalitet. (Bemærk: Ikke al betalt pc-sikkerhedssoftware er pengene værd. Sørg for at læse anmeldelser, før du køber.) Hvis du er en gennemsnitlig bruger, kan den række tilgængelige sikkerhedssoftware muligvis forvirre dig. Sørg for, at du forstår hvilken løsning, du downloader eller køber.

Det ville være dejligt at leve i en verden, hvor pc-sikkerhed var enkel. Det er dog ikke virkelighed, og problemerne omkring pc-sikkerhed bliver sandsynligvis mere komplekse. Efterhånden som tiden går, vil de teknikker, der bruges af dem, der ønsker at placere malware på din pc, blive mere komplekse. Dette betyder ikke, at du skal være bange, men det betyder, at du skal holde dig ajour med de aktuelle pc-sikkerhedstrends og (igen) holde en aktuel sikkerhedskopi af vigtige data.

9.2 En note om mobile trusler

Denne vejledning vedrører pc-sikkerhed. På nuværende tidspunkt identificeres pc'er stort set som desktops, laptops og netbooks. Imidlertid ændrer nye enheder som iPhone og Android smartphones den måde, vi ser på pc-sikkerhed. Indtil videre har der kun været en håndfuld sikkerhedstrusler rettet mod disse enheder, men det ser ud som om der er plads til disse enheder, der skal udnyttes, og i betragtning af deres popularitet er det sandsynligvis bare et spørgsmål om tid, før de bliver en almindelig malware mål.

Trusler på disse enheder kan også være en trussel mod din pc, hvis du antager, at du som de fleste mennesker på et tidspunkt forbinder din enhed til din pc. Forskning i beskyttelsen af mobile enheder er stadig i sin spædbarn, og selvom der er nogle anti-malware-programmer til rådighed, er deres brugbarhed ikke fuldt ud kendt. Under alle omstændigheder er det klogt at behandle disse enheder med den omhu, at du vil behandle en pc. Modtog du en uventet e-mail fra din bank? Lad det være, indtil du kan se det med din pc, der er udstyret til phishing. Undgå også at downloade ukendte filer og besøge websteder, du ikke er bekendt med.

9.3 Yderligere læsning

- 2 apps til nemt at oprette regler for netværks Firewall til Ubuntu To apps til nemt at oprette regler for netværks Firewall til Ubuntu Læs mere

- 2 gratis antivirusprogrammer til Mac OS X Den 10 bedste gratis antivirus-softwareUanset hvilken computer du bruger, har du brug for antivirusbeskyttelse. Her er de bedste gratis antivirusværktøjer, du kan bruge. Læs mere

- 3 gratis firewalls til Windows De tre bedste gratis firewalls til Windows Læs mere

- 3 smarte tip for at holde din pc sikker, når du downloader filer online 3 smarte tip til at holde din pc sikker, når du downloader filer online Læs mere

- 3 Værktøjer til testkørsel af dit Antivirus / Spyware-program 3 Værktøjer til test Kør dit AntiVirus / Spyware-program Læs mere

- 4 elementer af computersikkerhed, som antivirus-apps ikke beskytter 4 elementer af computersikkerhed, som antivirus-apps ikke beskytter Læs mere

- 7 væsentlige downloads, du skal have installeret 7 væsentlige downloads, du skal have installeret Læs mere

- 7 Top Firewall-programmer, der skal tages hensyn til på din computers sikkerhed 7 Top Firewall-programmer, der skal overvejes til din computers sikkerhedFirewalls er afgørende for moderne computersikkerhed. Her er dine bedste muligheder, og hvilken der passer til dig. Læs mere

- 10 Must Downloaded Free Security AND PC Care-programmer 10 mest downloadede gratis sikkerheds- og pc-plejeprogrammer Læs mere

- BitDefender Rescue CD fjerner vira, når alt andet mislykkes BitDefender Rescue CD fjerner vira, når alt andet mislykkes Læs mere

- Håndter Windows Firewall bedre med Windows 7 Firewall Control Håndter Windows Firewall bedre med Windows 7 Firewall Control Læs mere

- Offentlige computere fremstillet sikkert - Sikkerhedsværktøjer og tip Offentlige computere fremstillet sikkert - Sikkerhedsværktøjer og tip Læs mere

Vejledning Udgivet: april 2011

Matthew Smith er en freelance forfatter, der bor i Portland Oregon. Han skriver og redigerer også for Digital Trends.