Reklame

For mange rører ordet "kryptering" sandsynligvis James Bond-esque-billeder af en skurk med en dokumentmappe, der er håndjernet til hans håndled med nukleare startkoder eller en anden hæftfilm til hæftning. I virkeligheden bruger vi alle krypteringsteknologi dagligt, og mens de fleste af os sandsynligvis ikke forstår "hvordan" eller ”Hvorfor”, vi er sikre på, at datasikkerhed er vigtig, og hvis kryptering hjælper os med at opnå det, så er vi bestemt på bestyrelse.

Næsten hver computerenhed, vi interagerer med på daglig basis, bruger en form for krypteringsteknologi. Fra smartphones (som ofte kan have deres data krypteret Sådan krypteres data på din smartphoneMed Prism-Verizon-skandalen er det, der angiveligt har sket, at USA's National Security Agency (NSA) har været dataudvinding. Det vil sige, de har gennemgået opkaldsposterne til ... Læs mere ), til tablets, desktop, laptops eller endda din pålidelige Kindle, er kryptering overalt.

Men hvordan fungerer det?

Hvad er kryptering?

Kryptering er en moderne form for kryptografi, der giver brugeren mulighed for

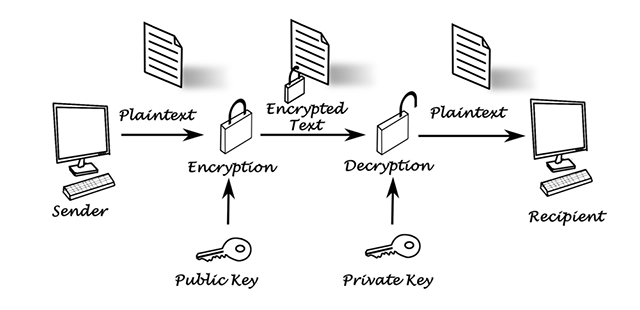

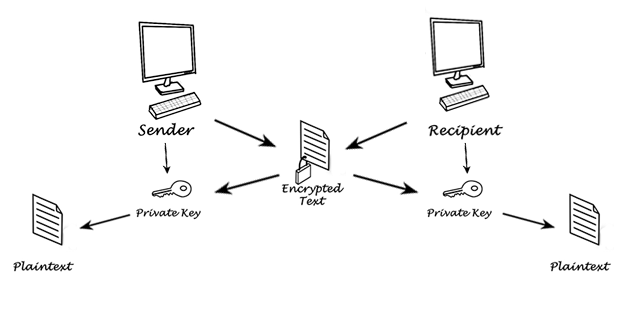

skjul oplysninger Ikke kun for paranoider: 4 grunde til at kryptere dit digitale livKryptering er ikke kun for paranoide konspirationsteoretikere, og det er heller ikke kun for tech geeks. Kryptering er noget, som enhver computerbruger kan drage fordel af. Tekniske websteder skriver om, hvordan du kan kryptere dit digitale liv, men ... Læs mere fra andre. Kryptering bruger en kompleks algoritme kaldet en chiffer for at omdanne normaliserede data (ren tekst) til en serie af tilsyneladende tilfældige tegn (chiffertekst), der er ulæselige af dem uden en særlig nøgle til at dekryptere den. De, der har nøglen, kan dekryptere dataene for at se klarteksten igen i stedet for den tilfældige karakterstreng i chiffertekst.To af de mest anvendte krypteringsmetoder er offentlig nøgle (asymmetrisk) kryptering og privat nøgle (symmetrisk). De to er ens i den forstand, at de begge tillader en bruger at kryptere data for at skjule dem for andre og derefter dekryptere dem for at få adgang til den originale ren tekst. De adskiller sig imidlertid i, hvordan de håndterer trinnene mellem kryptering og dekryptering.

Offentlig nøglekryptering

Offentlig nøgle - eller asymmetrisk - kryptering bruger modtagerens offentlige nøgle samt en (matematisk) matchende privat nøgle.

For eksempel, hvis Joe og Karen begge havde nøgler til en kasse, hvor Joe havde den offentlige nøgle og Karen havde en matchende privat nøgle, kunne Joe bruge sin nøglen til at låse op i boksen og lægge tingene i den, men han kunne ikke være i stand til at se elementer, der allerede er derinde, og heller ikke kunne han hente noget. Karen på den anden side kunne åbne kassen og se alle genstande inden i samt fjerne dem, som hun så passende ved hjælp af sin matchende private nøgle. Hun kunne dog ikke tilføje ting til boksen uden at have en yderligere offentlig nøgle.

I digital forstand kan Joe kryptere ren tekst (med sin offentlige nøgle) og sende den til Karen, men kun Karen (og hendes matchende private nøgle) kunne dekryptere chifferteksten tilbage til klartekst. Den offentlige nøgle (i dette scenarie) bruges til kryptering af chiffertekst, mens den private nøgle bruges til at dekryptere den tilbage til ren tekst. Karen havde kun brug for den private nøgle til at dekryptere Joe's meddelelse, men hun havde brug for adgang til en yderligere offentlig nøgle for at kryptere en meddelelse og sende den tilbage til Joe. Joe på den anden side kunne ikke dekryptere dataene med sin offentlige nøgle, men han kunne bruge dem til at sende Karen en krypteret besked.

Privat nøglekryptering

Hvor privat nøgle - eller symmetrisk - kryptering adskiller sig fra Public Key kryptering er i formålet med selve nøglerne. Der er stadig to nøgler, der er nødvendige for at kommunikere, men hver af disse nøgler er nu i det væsentlige de samme.

F.eks. Besidder Joe og Karen begge nøgler til den nævnte boks, men i dette scenarie gør nøglerne den samme ting. Begge af dem er nu i stand til at tilføje eller fjerne ting fra boksen.

Når man taler digitalt, kan Joe nu kryptere en meddelelse såvel som at dekryptere den med sin nøgle. Karen kan gøre det samme med hendes.

En (kort) krypteringshistorie

Når man taler om kryptering, er det vigtigt at sondre, at al moderne krypteringsteknologi er afledt af kryptografi Kvantecomputere: slutningen af kryptografi?Kvanteberegning som en idé har eksisteret i et stykke tid - den teoretiske mulighed blev oprindeligt introduceret i 1982. I løbet af de sidste par år er feltet blevet tættere på det praktiske. Læs mere . Kryptografi er - i dets kerne - handlingen om at oprette og (forsøge at) dechiffrere en kode. Mens elektronisk kryptering er relativt nyt i det større skema af ting, er kryptografi en videnskab, der stammer tilbage fra det gamle Grækenland.

Grækerne var det første samfund, der blev krediteret med at bruge kryptografi for at skjule følsomme data i form af skriftligt ord, fra deres fjender og for offentligheden. De brugte en meget primitiv metode til kryptografi, der var afhængig af anvendelsen af scytalen som et værktøj til at skabe en transpositionsciffer (besvarelsesnøgle) til at afkode krypterede meddelelser. Scytalen er en cylinder, der bruges til at vikle pergament rundt for at afkode koden. Når de to kommunikerende sider anvendte en cylinder med samme tykkelse, ville pergamentet vise meddelelsen, når den blev læst fra venstre til højre. Når pergamentet ikke blev rullet, ville det fremstå som et langt tyndt pergament med tilsyneladende tilfældige tal og bogstaver. Så selvom det ikke er rullet, kan det se ud til at være konkurrerende gibberish, når det rulles videre til scytalen, ville det se mere sådan ud:

Grækerne var ikke alene om at udvikle primitive kryptografimetoder. Romerne fulgte efter ved at introducere det, der kom til at blive kendt som "Cæsars chiffer", en substitutionsciffer, der involverede at erstatte et brev med et andet brev, skiftet længere nede i alfabetet. For eksempel, hvis nøglen involverede et højre skift på tre, ville bogstavet A blive D, ville bogstavet B være E, og så videre.

Andre eksempler, der blev betragtet som gennembrud i deres tid var:

- Polybius-firkanten: Et andet kryptografisk gennembrud fra det gamle Grækenland er afhængig af et 5 x 5 gitter, der starter med bogstavet "A" øverst til venstre og "Z" nederst til højre ("jeg" og "J" deler en firkant). Talene 1 til 5 vises både vandret og lodret oven på den øverste række af bogstaver og helt til venstre. Koden er afhængig af at give et nummer og derefter placere det på nettet. F.eks. Ville "bold" være 12, 11, 31, 31.

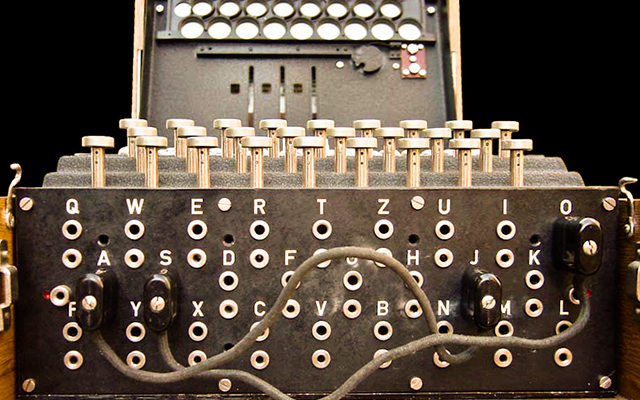

- Enigma-maskine: Enigma-maskinen er en WWII-teknologi kendt som en elektromekanisk rotorkrypteringsmaskine. Denne enhed lignede en overdreven skrivemaskine og lod operatører indtaste i klartekst, mens maskinen krypterede meddelelsen og sendte den til en anden enhed. Modtageren nedskriver den tilfældige streng med krypterede bogstaver, efter at de lyste på den modtagende maskine og brød koden efter at have indstillet det originale mønster fra afsenderen på sin maskine.

- Datakryptering standard: Data Encryption Standard (DES) var den første moderne symmetriske nøglealgoritme, der blev brugt til kryptering af digitale data. DES blev udviklet i 1970'erne hos IBM og blev den amerikanske standard for informationsbehandling for De Forenede Stater i 1977 og blev det fundament, hvormed moderne krypteringsteknologier blev bygget.

Moderne krypteringsteknologi

Moderne krypteringsteknologi bruger mere sofistikerede algoritmer såvel som større nøglestørrelser for at forbedre det skjul krypterede data Din interesse for privatlivets fred sikrer, at du er målrettet af NSAJa det er rigtigt. Hvis du er interesseret i privatlivets fred, kan du blive føjet til en liste. Læs mere . Jo større nøglestørrelse, desto flere mulige kombinationer vil et brute force-angreb være nødt til at køre for med succes at finde dekryptere chifferteksten.

Efterhånden som nøglestørrelsen fortsætter med at forbedre sig, går det så lang tid det tager at knække en kryptering ved hjælp af skyrockets med brute force. Selvom en 56-bit-nøgle og en 64-bit-nøgle f.eks. Ser ud til at være relativt tæt på værdien, er 64-bit-nøglen faktisk 256 gange sværere at knække end 56-bit-nøglen. De fleste moderne krypteringer bruger mindst en 128-bit nøgle, mens nogle bruger 256-bit nøgler eller mere. For at sætte det i perspektiv, ville krakning af en 128-bit nøgle kræve et brute force-angreb for at teste over 339.000.000.000.000.000.000.000.000.000.000.000.000 mulige tastekombinationer. I tilfælde af at du er nysgerrig, ville det faktisk tage over en million år at gætte den rigtige nøgle ved hjælp af brute force-angreb, og det bruger de mest magtfulde supercomputere, der findes. Kort sagt, det er teoretisk umuligt, at nogen endda vil forsøge at bryde din kryptering ved hjælp af 128-bit eller højere teknologi.

3DES

Krypteringsstandarder er nået langt siden DES blev første gang vedtaget i 1977. Faktisk er en ny DES-teknologi, kendt som Triple DES (3DES), meget populær, og den er baseret på en moderniseret version af den originale DES-algoritme. Mens den originale DES-teknologi var temmelig begrænset med en nøglestørrelse på kun 56 bit, gør den nuværende 3DES-nøglestørrelse på 168-bit det betydeligt vanskeligere og tidskrævende at revne.

AES

Advanced Encryption Standard er en symmetrisk ciffer baseret på Rijandael-blokcifferen, der i øjeblikket er USAs føderale regeringsstandard. AES blev vedtaget verden over som arvingen tilsyneladende med den nu forældede DES-standard fra 1977, og selvom der er publicerede eksempler på angreb, der er hurtigere end brute force, menes den kraftige AES-teknologi stadig at være beregningsmæssigt umulig med hensyn til revner. Derudover tilbyder AES solid ydelse på en bred vifte af hardware og tilbyder både høj hastighed og lav RAM-krav, hvilket gør det til et førsteklasses valg til de fleste applikationer. Hvis du bruger en Mac, skal populært krypteringsværktøj FileVault Hvad er FileVault på macOS, og hvordan bruger jeg det?Her er, hvad du har brug for at vide om FileVault-diskkrypteringsfunktionen på din Mac, og hvordan du aktiverer og deaktiverer FileVault. Læs mere er et af mange applikationer, der bruger AES.

RSA

RSA er et af de første bredt anvendte asymmetriske kryptosystemer til dataoverførsel. Algoritmen blev først beskrevet i 1977 og er afhængig af en offentlig nøgle baseret på to store primtal og en hjælpeværdi for at kryptere en meddelelse. Enhver kan bruge den offentlige nøgle til at kryptere en meddelelse, men kun en person med viden om primtalene kan muligvis forsøge at afkode beskeden. RSA åbnede dørene for adskillige kryptografiske protokoller, såsom digitale signaturer og kryptografiske afstemningsmetoder. Det er også algoritmen bag flere open source-teknologier, såsom PGP PGP Me: Pretty Good Privacy ExplainedPretty Good Privacy er en metode til kryptering af meddelelser mellem to personer. Her er, hvordan det fungerer, og om det står op til kontrol. Læs mere , som giver dig mulighed for at kryptere digital korrespondance.

ECC

Elliptisk kurvekryptografi er blandt de mest kraftfulde og mindst forståede former for kryptering, der anvendes i dag. Tilhængere af ECC-metoden nævner det samme sikkerhedsniveau med hurtigere driftstider hovedsageligt på grund af de samme sikkerhedsniveauer, mens de bruger mindre nøglestørrelser. De høje ydelsesstandarder skyldes den samlede effektivitet af den elliptiske kurve, hvilket gør dem ideelle til små indlejrede systemer, såsom smartkort. NSA er den største tilhænger af teknologien, og den faktureres allerede som efterfølger for den nævnte RSA-tilgang.

Så er kryptering sikker?

Ubetinget svaret er ja. Mængden af tid, energiforbrug og beregningsomkostninger til at knække de fleste moderne kryptografiske teknologier gør handling ved at forsøge at bryde en kryptering (uden nøglen) en dyr øvelse, der relativt set er forgæves. Når det er sagt, har kryptering sårbarheder, der stort set hviler uden for teknologiens magt.

For eksempel:

bagdøre

Ligegyldigt hvor sikker krypteringen kunne en bagdør potentielt give adgang til den private nøgle Hvorfor e-mail ikke kan beskyttes mod regeringsovervågning”Hvis du vidste, hvad jeg ved om e-mail, bruger du muligvis heller ikke den,” sagde ejeren af den sikre e-mail-tjeneste Lavabit, da han for nylig lukkede den. "Der er ingen måde at gøre krypteret ... Læs mere . Denne adgang giver de nødvendige midler til at dekryptere meddelelsen uden nogensinde at bryde krypteringen.

Privat nøglehåndtering

Mens moderne krypteringsteknologi er ekstremt sikker, er mennesker ikke så nemme at stole på. En fejl i håndtering af nøglen KeePass Password Safe - Det ultimative krypterede kodeordssystem [Windows, bærbart]Opbevar dine adgangskoder sikkert. Komplet med kryptering og en anstændig adgangskodegenerator - for ikke at nævne plugins til Chrome og Firefox - KeePass er muligvis bare det bedste adgangskodestyringssystem derude. Hvis du... Læs mere såsom eksponering for eksterne parter på grund af en mistet eller stjålet nøgle eller menneskelig fejl ved opbevaring af nøglen på usikre placeringer kunne give andre adgang til krypterede data.

Forøget computerkraft

Ved hjælp af aktuelle estimater er moderne krypteringsnøgler beregningsmæssigt umulige at knække. Når det er sagt, når processorkraft stiger, er krypteringsteknologien nødt til at holde trit for at holde sig foran kurven.

Regeringens pres

Lovligheden af dette er afhængig af dit hjemland Søgninger efter smartphone og bærbar computer: Kend dine rettighederVed du, hvad dine rettigheder er, når du rejser til udlandet med en bærbar computer, smartphone eller harddisk? Læs mere , men typisk set, tvinger obligatoriske dekrypteringslove ejeren af krypterede data til at overgive nøglen til retshåndhævende personale (med en kendelse / retskendelse) for at undgå yderligere retsforfølgning. I nogle lande, som f.eks. Belgien, er ejere af krypterede data, der vedrører selvinkrimination er ikke forpligtet til at overholde, og politiet må kun anmode om overholdelse snarere end at kræve det. Lad os ikke glemme, der er også præcedens for, at webstedsejere med vilje overleverer krypteringsnøgler, der lagrede kundedata eller meddelelser til de retshåndhævende myndigheder i et forsøg på at forblive samarbejdsvillige.

Kryptering er ikke skudsikker, men den beskytter os alle i næsten alle aspekter af vores digitale liv. Selvom der stadig er en (relativt) lille demografi, der ikke har tillid til online bankvirksomhed eller foretager køb hos Amazon eller andre online detailhandlere, resten af os handler ganske lidt mere sikkert online (fra pålidelige kilder), end vi ville tage fra at tage den samme shoppingtur på vores lokale indkøbscenter.

Mens din gennemsnitlige person forbliver salig uvidende om teknologierne, der beskytter dem, mens du køber kaffe på Starbucks med deres kreditkort eller logge på Facebook, der bare taler til kraften i teknologi. Du kan se, mens teknologien, som vi glæder os over er bestemt mere sexet, er det dem, der forbliver relativt uset, der gør det største godt. Kryptering falder fast i denne lejr.

Har du tanker eller spørgsmål om kryptering? Brug kommentarfeltet nedenfor.

Billedkredit: Systemlås af Yuri Samoilov via Flickr, Kryptering af offentlig nøgle via Shutterstock, Kryptering af offentlig nøgle (Ændret) via Shutterstock, skytale via Wikimedia Commons, Enigma Plugboard via Wikimedia Commons, Hængelås, nøgle og personlig information via Shutterstock

Bryan er en USA-født udstationerede, der for tiden bor på den solrige Baja-halvø i Mexico. Han nyder videnskab, tech, gadgets og citerer film fra Will Ferrel.