Reklame

Som forbrugere er vi alle tvunget til at stille en vis tillid til de teknologiselskaber, vi bruger. Når alt kommer til alt er de fleste af os ikke dygtige nok til at opdage sikkerhedsløjfer og sårbarheder på egen hånd.

Debatten omkring privatlivets fred og den nylige furor forårsaget af Windows 10 Er Windows 10's WiFi Sense-funktion en sikkerhedsrisiko? Læs mere er kun en del af puslespillet. En anden - helt mere uhyggelig del - er, når selve hardwaren har mangler.

En erfaren computerbruger kan administrere deres online tilstedeværelse og justere tilstrækkelige indstillinger til begrænse deres hensyn til privatlivets fred Alt hvad du har brug for at vide om Windows 10s privatlivsproblemerSelvom Windows 10 har nogle problemer, som brugerne skal være opmærksomme på, er mange påstande blevet sprængt i forhold. Her er vores guide til alt hvad du har brug for at vide om Windows 10's privatlivspolitiske problemer. Læs mere , men et problem med den underliggende kode for et produkt er mere alvorligt; det er meget vanskeligere at få øje på og hårdere for en slutbruger at adressere.

Hvad er der sket?

Det seneste firma, der fløjter sig vej ind i et sikkerheds mareridt, er den populære taiwanesiske producent af netværksudstyr, D-Link. Mange af vores læsere vil bruge deres produkter enten hjemme eller på kontoret; i marts 2008 blev de den største leverandør af Wi-Fi-produkter i verden, og de kontrollerer i øjeblikket omkring 35 procent af markedet.

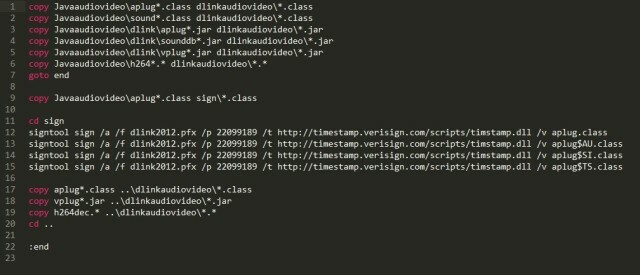

Nyheder brød tidligere i dag af gaffe, der så firmaet frigive sin private kodesignaturnøgler inde i kildekoden til en nylig firmwareopdatering. Private nøgler bruges som en måde for en computer at bekræfte, at et produkt er ægte, og at produktkoden ikke er blevet ændret eller ødelagt, siden det oprindeligt blev oprettet.

I lægmannsbetingelser betyder dette smuthul derfor, at en hacker kunne bruge de offentliggjorte nøgler på egen hånd programmer til at narre en computer til at tro, at hans eller hendes ondsindede kode faktisk var legitim en D-Link produkt.

Hvordan skete det?

D-Link har stolt på sin åbenhed i lang tid. En del af denne åbenhed er en forpligtelse til at åbne sourcing af al dens firmware under en General Public License (GPL) -licens. I praksis betyder det, at enhver kan få adgang til koden for ethvert D-Link-produkt - hvilket giver dem mulighed for at finpusse og ændre den, så den passer til deres egne nøjagtige krav.

I teorien er det en prisværdig position at tage. De af jer, der holder sig ajour med Apple iOS vs Android-debatten, vil uden tvivl være opmærksomme på, at en af de største kritikniveauer hos det Cupertino-baserede firma er deres urokkelige forpligtelse til at forblive lukket for folk, der gerne vil finpudse kilden kode. Det er grunden til, at der ikke er nogen brugerdefinerede romer som Android's Cyanogen Mod Sådan installeres CyanogenMod på din Android-enhedMange mennesker kan være enige om, at Android-operativsystemet er ret fantastisk. Det er ikke kun godt at bruge, men det er også gratis som i open source, så det kan ændres ... Læs mere til Apples mobile enheder.

Den modsatte side af mønten er, at når der laves storskala open source-tabber, kan de have en enorm knock-on-effekt. Hvis deres firmware var lukket, ville den samme fejl have været meget mindre af et problem og langt mindre sandsynligt at være blevet opdaget.

Hvordan blev det opdaget?

Fejlen blev opdaget af en norsk udvikler kendt som "bartvbl", der for nylig havde købt D-Links DCS-5020L overvågningskamera.

Da han var en kompetent og nysgerrig udvikler, besluttede han at stikke rundt "under motorhjelmen" i enhedens firmwarekildekode. Inden i det fandt han både de private nøgler og de adgangssætninger, der var nødvendige for at underskrive softwaren.

Han begyndte at udføre sine egne eksperimenter og konstaterede hurtigt, at han var i stand til at oprette et Windows ansøgning, der blev underskrevet af en af de fire nøgler - hvilket giver det udseendet som om det kom fra D-Link. De andre tre nøgler fungerede ikke.

Han delte sine konklusioner med det hollandske tech-nyhedssted Tweakers, som det igen overførte opdagelsen til det hollandske sikkerhedsfirma Fox IT.

De bekræftede sårbarheden og udsendte følgende erklæring:

”Kodesigneringscertifikatet er faktisk til en firmwarepakke, firmwareversion 1.00b03. Kildedato den 27. februar i år, hvilket betyder, at dette certifikats nøgler blev frigivet længe før certifikatet udløb. Det er en stor fejltagelse ”.

Hvorfor er det så alvorligt?

Det er alvorligt på flere niveauer.

For det første rapporterede Fox IT, at der var fire certifikater i den samme mappe. Disse certifikater kom fra Starfield Technologies, KEEBOX Inc. og Alpha Networks. Alle af dem kunne have været brugt til at oprette ondsindet kode, der har mulighed for at omgå anti-virussoftware Sammenlign din anti-virus-ydelse med disse 5 topsiderHvilken antivirus-software skal bruge? Hvilken er den "bedste"? Her ser vi på fem af de bedste online ressourcer til kontrol af anti-virus-ydeevne for at hjælpe dig med at tage en informeret beslutning. Læs mere og andre traditionelle sikkerhedskontroller - de fleste sikkerhedsteknologier vil faktisk stole på filer, der er underskrevet og lade dem passere uden spørgsmål.

For det andet bliver avancerede vedvarende trusselsangreb (APT) -angreb en stadig mere foretrukken modus operandi for hackere. De gør næsten altid brug af mistede eller stjålne certifikater og nøgler for at underkaste deres ofre. Nylige eksempler inkluderer Destover wiper malware 2014's endelige kontrovers: Sony Hack, Interviewet og NordkoreaHakkede Nordkorea virkelig Sony Pictures? Hvor er beviserne? Var det en anden, der tjente på angrebet, og hvordan blev hændelsen spundet til promovering til en film? Læs mere brugt mod Sony i 2014 og Duqu 2.0-angrebet på Apples kinesiske producenter.

At tilføje mere magt til forbryderens våbenrustning er tydeligvis ikke fornuftig og kommer tilbage til det element af tillid, der blev nævnt i starten. Som forbrugere har vi brug for, at disse virksomheder er opmærksomme på at beskytte deres sikkerhedsbaserede aktiver for at hjælpe med at bekæmpe truslen mod cyberkriminelle.

Hvem er berørt?

Det ærlige svar her er, at vi ikke ved det.

Selvom D-Link allerede har frigivet nye versioner af firmwaren, er der ingen måde at fortælle, om hackere formåede at udtrække og bruge nøglerne før bartvbls offentlige opdagelse.

Man håber, at analyse af malware-prøver på tjenester som VirusTotal i sidste ende kan give et svar på spørgsmålet, vi skal først vente på, at en potentiel virus bliver opdaget.

Rystes denne hændelse din tillid til teknik?

Hvad er din mening om denne situation? Er mangler som dette en uundgåelighed i teknologiens verden, eller er virksomhederne skylden for deres dårlige holdning til sikkerhed?

Ville en sådan hændelse udsætte dig for at bruge D-Link-produkter i fremtiden, eller ville du acceptere problemet og fortsætte uanset?

Som altid vil vi elske at høre fra dig. Du kan fortælle os dine tanker i kommentarfeltet nedenfor.

Billedkredit: Matthias Ripp via Flickr.com

Dan er en britisk udstationerede, der bor i Mexico. Han er den administrerende redaktør for MUOs søsterwebsted, Blocks Decoded. På forskellige tidspunkter har han været Social Editor, Creative Editor og Finance Editor for MUO. Du kan finde ham strejfe rundt om showet på CES i Las Vegas hvert år (PR-folk, række ud!), Og han laver masser af sider bag kulisserne...