Reklame

Har du en personlig blog? Måske er du en del af den igangværende blogging boom. Hvis du kan skrive godt, tage smukke billeder og fange publikums sind, er der mange penge i blogging. Det afhænger også af, hvad du blogger om. Uanset om du har 10 millioner månedlige visninger eller kun 10, er din blog muligvis stadig et mål for hackere.

Den relative lethed ved at hacking nogle blogging-platforme gør dem til en lavhængende frugt for nogle skrupelløse individer. Der er desuden adskillige hackingmetoder til de mest populære blogplatforme, f.eks. WordPress. Jeg vil vise dig nogle af de mest almindelige såvel som et relativt nyt teaterstykke fra hackerens håndbog.

Chrome Font Social Engineering

Et antal websteder er blevet kompromitteret med et hack, der ændrer tekstens visuelle udseende. Angrebet bruger JavaScript til at ændre Din nye sikkerhedstrussel for 2016: JavaScript RansomwareLocky ransomware har bekymret sikkerhedsforskere, men siden dens korte forsvinden og tilbagevenden som en krydsplatform JavaScript-ransomware-trussel, har tingene ændret sig. Men hvad kan du gøre for at besejre Locky ransomware? Læs mere tekst gengivelse, hvilket får den til at vise en forvirret blanding af symboler i stedet for webstedsindholdet. Brugeren bliver derefter bedt om at opdatere “Chrome sprogpakke” i et forsøg på at løse problemet.

Infektionsprocessen er ganske ligetil. Hvis et potentielt offer opfylder et sæt kriterier, herunder målland og sprog, og User-Agent (bekræftet som Chrome, der kører på Windows), indsættes JavaScript på siden. Dernæst vises en af to potentielle dialogbokse, der forklarer, at "HoeflerText-skrifttypen ikke blev fundet," sammen med en enkelt mulighed: Opdatering.

Dialogbokse er omhyggeligt konstruerede lokker, men det vil jeg uddybe i et øjeblik.

Valg af opdatering henter automatisk den inficerede fil. Hvis brugeren ikke kører filen, forbliver computeren naturligvis fri for infektion. Skriptet skaber imidlertid et falskt problem, der lokker brugeren til at interagere med dialogboksen. Det er et klassisk socialt ingeniørprogram, der garanteres at samle mange brugere.

Hvad skjuler filen sig?

Denne udnyttelse har været på radaren siden december 2016, da sikkerhedsforsker @Kafeine blev gjort opmærksom på et kompromitteret websted. Det pågældende websted leverede den inficerede nyttelast til brugerne. “Næste generation af cybersikkerhedsfirma” ProofPoint delte en detaljeret nedrivning og analyse af hack og potentiel udnyttelse.

Et kig på EITest og dets nyligt tilføjede "Chrome Font" Social Engineering-ordninghttps://t.co/bWIEoDjyYApic.twitter.com/Tcmd5whMtK

- Kafeine (@kafeine) 17. januar 2017

Deres analyse detaljerede et omfattende og dynamisk trusselsøkosystem, der er målrettet mod flere lande. Nyttelasten leverer en type malware-annonceringssvindel, kendt som Fleercivet. Malware-annonce-svig bruges til at omdirigere brugere til websteder, og klik derefter automatisk på annoncerne der vises. Når det inficerede system først er installeret, begynder det at surfe på internettet af sig selv, i baggrunden.

Hvorfor er dette anderledes?

Social engineering hacks øges i hyppighed Sådan beskytter du dig mod disse 8 Social Engineering angrebHvilke socialtekniske teknikker ville en hacker bruge, og hvordan ville du beskytte dig selv mod dem? Lad os se på nogle af de mest almindelige angrebsmetoder. Læs mere . Dette hack er kendt for sin specifikke målretning mod Chrome-brugere i kombination med detaljerede lokker.

Den første dialogboks lokker informerede brugeren om, at skriften "HoeflerText" ikke blev fundet. " For at tilføje ægthed til lokkerne tilføjer en boks detaljer om den formodede aktuelle Chrome-fontpakke. Naturligvis vises din version forældet, og tilskynder brugeren til at trykke på knappen Opdater.

Den anden dialogboks lokker indeholder næsten den samme tekst, men bruger forskellige formateringer, herunder et billede til at "hjælpe" brugeren mod den ondsindede fil.

Trusselaktører finder det vanskeligere at inficere antallet af systemer, der kræves for at forblive rentable. Derfor vender de sig mod det svageste led i sikkerhedskæden: mennesker.

Andre hacks er tilgængelige

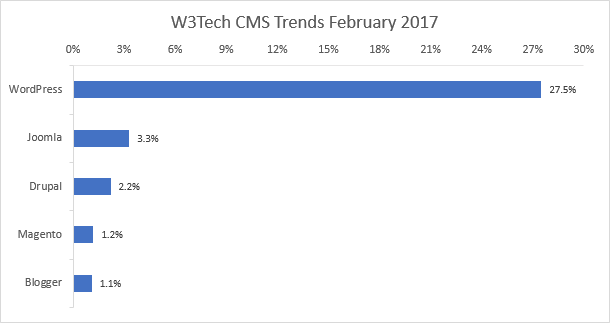

Der er milliarder af websteder. I februar 2017, WordPress drev omkring 27,5 procent af internettet. Joomla, Drupal, Magento og Blogger kombinerer til magten yderligere 8,9 procent. Det store antal sider, der drives af disse indholdsstyringssystemer, gør dem til et massivt mål. (Hvis vi afrunder det samlede antal sider på nettet til en milliard, drives 364 millioner af disse af et af ovennævnte CMS. Dette er en grov forenkling.)

Tilsvarende viser antallet af websteder, der drives af ufaglærte og amatør-webmastere, let mål for dygtige hackere. Når det er sagt, et stort antal af professionelle websteder er lige så sårbare Hvilke websteder er mest sandsynligt at inficere dig med malware?Du kan måske tro, at pornosider, det mørke web eller andre usmaglige websteder er de mest sandsynlige steder for din computer at blive inficeret med malware. Men du ville tage fejl. Læs mere .

Hvorfor blev min blog hacket?

Er din blog blevet hacket på et tidspunkt? Der er flere almindelige årsager til.

- Sikkerhed - Din computer blev kompromitteret, og du mistede loginoplysninger til en angriber. Dette kunne være kommet fra ethvert antal angrebsvektorer.

- Tredjepartsansøgning - Tilføjelser, udvidelser og widgets fra tredjepart kan let blive en sårbarhed. Men det store antal af dem gør det svært for politiets sikkerhed udnyttelser bliver normalt hurtigt lappet Hvorfor opdatere din blog: Sårbarheder i WordPress, du skal være opmærksom påJeg har en masse gode ting at sige om Wordpress. Det er et internationalt populært stykke open source-software, der giver enhver mulighed for at starte deres egen blog eller websted. Det er kraftfuldt nok til at være ... Læs mere .

- Server kompromitteret - For at spare penge på ressourcer hostes millioner af websteder på “delte” servere. Det har muliggjort ultra-lave omkostninger web hosting, men skaber også en chance for hackere til at kompromittere flere websteder.

- Phishing — Phishing-e-mails er stadig en af de mest populære Nye phishing-teknikker, der skal være opmærksomme på: Vishing og smishingVishing og smishing er farlige nye phishing-varianter. Hvad skal du kigge efter? Hvordan vil du kende et forsøgende eller smishingforsøg, når det ankommer? Og vil du sandsynligvis være et mål? Læs mere metoder til levering af malware på grund af deres fortsatte effektivitet. En meget populær blog kan modtage målrettede spyd phishing-e-mails Sådan finder du usikre e-mail-vedhæftede filer: 6 røde flagDet skal være sikkert at læse en e-mail, men vedhæftede filer kan være skadelige. Kig efter disse røde flag for at se usikre vedhæftede filer til e-mail. Læs mere , skræddersyet til webstedsejeren eller bidragydere.

- Opdaterede du? - En forældet CMS eller forældet udvidelse, tilføjelse eller widget er en fremragende indgangspunkt for en angriber Nyt malware-højdepunkter er vigtigheden af at opdatere og sikre din WordPress-blogNår en malware-infektion så ødelæggende som den nyligt opdagede SoakSoak.ru kommer med, er det vigtigt, at WordPress-blogejere handler. Hurtig. Læs mere .

- Hjemmesikkerhed - Mindre blogs vil stole sandsynligvis på stærk adgangskodegenerering 7 Fejl i adgangskode, der sandsynligvis får dig til at blive hacketDe værste adgangskoder fra 2015 er blevet frigivet, og de er ret bekymrende. Men de viser, at det er absolut kritisk at styrke dine svage adgangskoder med blot et par enkle justeringer. Læs mere og simpelthen være forsigtig. Større websteder bør have yderligere sikkerhedsprotokoller for at afbøde potentielle cybersikkerhedsangreb.

Kommer “ElTest” min vej?

Hvem ved det ærligt? Chrome-skrifttypeudskiftningshack er blevet direkte knyttet til infektionskæden “ElTest”. Infektionskæden er ofte knyttet til ransomware og udnyttelsessæt En historie med Ransomware: Hvor det startede & hvor det gårRansomware stammer fra midten af 2000'erne og stammer som mange computersikkerhedstrusler fra Rusland og Østeuropa, før de udviklede sig til at blive en stadig stærkere trussel. Men hvad har fremtiden for ransomware? Læs mere , og har været aktiv siden 2014. Der er ingen klar sti for kæden, kun for at finde sårbare steder og udsætte deres brugere.

udsættes #EITest kampagne https://t.co/ApFiGdRqQApic.twitter.com/RQflK4Rqu8

- Christopher Lowson (@LowsonWebmin) 30. januar 2017

Med det i tankerne, det er altid værd at overveje dit websteds sikkerhed Beskyt dig selv med en årlig sikkerhed og privatlivskontrolVi er næsten to måneder ind i det nye år, men der er stadig tid til at tage en positiv beslutning. Glem at drikke mindre koffein - vi taler om at tage skridt til at beskytte online sikkerhed og privatliv. Læs mere . At håndtere de punkter, vi dækkede i det sidste afsnit, vil gøre det en måde at holde dig sikker. Som vi har set, er mennesker ofte det svageste led i sikkerhedskæden. Det være fordi vi glemte at opdatere vores CMS eller antivirus, eller fordi vi blev dybt af et socialt ingeniørangreb Sådan finder du & undgår 10 af de mest lumskende hackingsteknikkerHackere bliver snedigere, og mange af deres teknikker og angreb bliver ofte upåagtede af selv erfarne brugere. Her er 10 af de mest lumske hacking-teknikker, der skal undgås. Læs mere , er vi nødt til at tage ansvaret for vores cybersikkerhed alvorligt.

Har du oplevet en blog- eller webstedshack? Hvad skete der med dit websted? Har du nok sikkerhed på plads, eller blev du kompromitteret et andet sted? Fortæl os din oplevelse nedenfor!

Gavin er seniorforfatter for MUO. Han er også redaktør og SEO Manager for MakeUseOfs kryptofokuserede søsterside, Blocks Decoded. Han har en BA (Hons) samtidsskrivning med digital kunstpraksis, der er pilleret ud fra bjergene i Devon, samt over et årti med professionel skriftlig erfaring. Han nyder rigelige mængder te.