Reklame

Ikke igen, Lenovo. Helt seriøst?

Du gættede det. De er blevet fanget ved at sende deres kunder computere, der er fyldt med privatlivets uvenlige malware, hvilket viser, at de ikke har lært erfaringerne fra det offentlige råb over Superfish.

Dette bestemte stykke malware kører dagligt og indsamler personlige brugsdata, som derefter overvåges videresendt til Omniture - et online marketing- og webanalysefirma, der blev erhvervet af Adobe i 2009.

Bizarrely fandt netop dette stykke malware sig vej til Lenovos ThinkPad-, ThinkCentre- og ThinkStation-pc'er. Disse er avancerede maskiner i Lenovos sortiment, der koster så meget som en tilsvarende Apple Computer og er rettet mod magt og forretning brugere.

Hvad skete der?

Lenovo spionerer på dig

Den første person, der opdager dette bestemte stykke malware var Michael Horowitz - En spaltist for Computerworld der kugler kolonnen Defensive Computing.

Horowitz købte for nylig to bærbare computere fra IBM. Den første var en ThinkPad T520, den anden var en ThinkPad T420. Begge blev renoveret og sendt med friske installationer af Windows 7 Professional.

Kort efter at have erhvervet dem, installerede han TaskSchedulerView. Dette er en freeware-applikation fra NirSoft det gør det nemt at se, hvilke opgaver der er planlagt i Windows. I begge bærbare computere fandt han en post, der vedrørte ham. Hver dag kørte hans computere et program kaldet the“Lenovo-feedbackprogram 64”.

Identiteten af producenterne af dette program er indlysende. Dens forfatter var ”Lenovo”, og den ledsagende beskrivelse sagde: “Denne opgave uploader kunde-feedbackprogramdata til Lenovo”. Faktisk gik det til Omniture, det marketingfirma, vi nævnte tidligere. Det er ikke helt klart, hvilke data de indsamlede.

Men det er tydelige for, at de var i stand til at slippe af med det ved at begrave det i en siderækkende EULA, som du næsten helt sikkert ikke ville læse. Ingen læser EULA'er 8 Latterlige EULA-klausuler, du muligvis allerede har accepteretHer er nogle af de mest latterlige vilkår og betingelser i EULA'erne for populære tjenester. Du har muligvis allerede accepteret dem! Læs mere .

Senere i dette indlæg taler vi om, hvordan du kan fjerne Lenovo Customer Feedback Program, hvis du har en berørt maskine. Men først er det sandsynligvis en god ide at begynde at tale om de flere forbrydelser mod privatliv, som Lenovo har begået i de sidste par måneder.

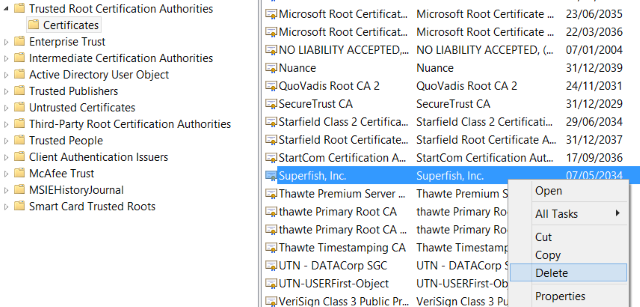

Superfish

Af alle Lenovos egne mål i løbet af den sidste måned var få så offentlige og katastrofale som SuperFish-debaklen i februar i år. Hvis du vil læse mere om det, foreslår jeg, at du tjekker Christian Cawleys rapportering om hændelsen Ejere af Lenovo-bærbare computere Pas på: Din enhed kan have forudinstalleret malwareDen kinesiske computerproducent Lenovo har indrømmet, at bærbare computere, der blev sendt til butikker og forbrugere i slutningen af 2014, havde malware forudinstalleret. Læs mere , hvilket var fremragende.

Kort sagt, sidste år afleverede Lenovo en flok lav-til-midt-end-bærbare computere med et stykke software kaldet SuperFish. Efter Lenovos egne ord var dette at give forbrugere mulighed for at "finde og opdage produkter visuelt". Men virkelig, det var et grimt stykke malware, der kaprede brugernes webbrowsere og indsatte deres egne annoncer.

Men det gjorde mere end det. Det injicerede en selvsigneret rod HTTPS Hvad er HTTPS og hvordan man aktiverer sikre forbindelser pr. StandardBekymringer om sikkerhed spreder sig vidt og bredt og har nået forkant i de fleste alles sind. Udtryk som antivirus eller firewall er ikke længere mærkeligt ordforråd og forstås ikke kun, men også brugt af ... Læs mere certifikat, som gjorde det muligt for dem at kapre enhver og al krypteret trafik. HTTPS er det, der gør sikker onlinebank og online shopping, og SuperFish brød det effektivt.

Breaking HTTPS tillod dem også at injicere annoncer på sikre websteder, som Amazon. Min kollega Dann Albright skrev en forklarer af SSL-kapring Superfish er endnu ikke blevet fanget: SSL-kapring forklaretLenovos Superfish-malware forårsagede en opstemning, men historien er ikke forbi. Selv hvis du fjernede adware fra din computer, findes den samme sårbarhed i andre online applikationer. Læs mere tidligere i år. Men det undergraver også grundlæggende din egen personlige sikkerhed. Hvad der er værre, det brugte den samme krypteringsnøgle på hver inficeret maskine.

Frygtelig praksis. Frygtelig sikkerhed. Men tro mig, det bliver meget, meget værre.

Uovertruffen, BIOS-baseret malware

I august i år viste det sig, at Lenovo havde indlæst bærbare computere med uønsket malware der kunne ikke fjernes ved at tørre din computer.

Lad det indstilles et øjeblik. Hvis du har udskiftet din harddisk og geninstalleret Windows, du vil stadig sidde fast med det. Din eneste mulighed ville være at enten returnere den bærbare computer til producenten eller installere et alternativt operativsystem som Linux eller BSD.

Denne malware blev skjult i den bærbare computers firmware og misbrugt anti-tyverifunktionen i Windows 8 og 10. Hver gang den bærbare computer startes op, eksekveres eksekverbarheden fra firmwaren ved opstart og installeres. Fordi det var i firmwaren, var det vedvarende.

Lenovo brugte dette til at tvinge OneKey Optimizer på forbrugerne. Det her, som Ars Technica påpegede, gør nogle nyttige systemvedligeholdelse som opdatering af systemdrivere. Men det udfører også en opgave af tvivlsom værdi, såsom "optimering" og rengøring af "systemskrotfiler".

Det hjalp ikke, at OneKey Optimizer er fyldt op med sikkerhedsproblemer. Der er bufferoverløb og usikre netværksforbindelser i massevis. Det er bestemt ikke noget, du ville installere af din egen volition.

Lenovo er stoppet med at sende bærbare computere med den dodgy firmware og har udstedt erstatnings firmware til berørte bærbare computere.

Som du kan se, er Lenovo lidt af en recidivist når det kommer til at respektere deres kunders privatliv. Men hvordan håndterer du den nuværende Lenovo-op-du-jour?

Sådan rettes det

At vide er den første kamp. Hvis din bærbare computer er et ThinkStation, ThinkCenter eller en ThinkPad, er du potentielt inficeret. Tag først en kopi af TaskSchedulerView, og kig efter, om der er "Lenovo Customer Feedback Program 64", der kører.

Hvis det er der, uheld. Lenovo har spioneret på dig. Når det er sagt, har du et par muligheder:

- Fjern det manuelt fra kontrolpanelet. Her er det anført i Programmer og funktioner. Klik Afinstaller, og følg dialogerne, indtil du er færdig.

- Efter 90 dage vil malware i sidste ende slette sig selv. Selvom jeg ikke ville anbefale dig at vente så længe, som hvem ved, hvad det ringer hjem med.

- Du kan tage kontrol og erstatte Windows med GNU / Linux. Jeg anbefaler Ubuntu Ubuntu: En begynderguideEr du nysgerrig efter Ubuntu, men er du ikke sikker på, hvor du skal starte? Alt hvad du muligvis har brug for for at komme i gang med den nyeste version af Ubuntu er lige her, skrevet på letforståelig, almindelig engelsk. Læs mere som et all-desktop desktop OS.

Stop med at købe Lenovo-produkter

Lenovo lærte ikke deres lektioner. De gør ikke respektere deres kunder. De respekterer ikke dine privatliv eller sikkerhed. Du skal ikke købe deres produkter.

Derudover viser det en åbenlys mangel på respekt for deres brugere. Hvis du køber en bærbar computer (og husk, det er ThinkPads dyrt), skal du forvente, at forretningsforholdet ophører, når du har taget ejerskab af det, undtagen når det kommer til garantier og support. Du skal bestemt ikke forvente, at din bærbare producent aktivt overvåger dig til deres egen fordel.

Så venligst. Endnu engang. Stop med at købe Lenovo-produkter. Det er den eneste måde, de lærer.

Hvis du har installeret dette stykke badware på din computer, eller du gerne vil anbefale en alternativ pc-producent til Lenovo, vil jeg høre om det. Efterlad en kommentar nedenfor, så chatter vi.

Fotokredit: Chip på bundkort af VedMe85 (Via Shutterstock)

Matthew Hughes er en softwareudvikler og forfatter fra Liverpool, England. Han findes sjældent uden en kop stærk sort kaffe i hånden og forguder absolut sin Macbook Pro og hans kamera. Du kan læse hans blog på http://www.matthewhughes.co.uk og følg ham på twitter på @matthewhughes.